近年、企業を狙うランサムウェアによる被害が大幅に増えており、サイバー攻撃の中でもランサムウェアが最も警戒されるマルウェアとなっています。

ランサムウェアの対策として、セキュリティ対策が進化しているのも事実ですが、ランサムウェアもまた穴を通すように年々悪質なものに変化しています。

本記事では、ランサムウェアの種類や書き替えられた拡張子を一覧でまとめ、感染した際に取るべき対処方法や調査方法を詳しく説明しています。正しく認識して被害を未然に防止しましょう。

目次

ランサムウェアとは

ランサムウェアは、マルウェア(悪意のあるソフトウェア)の一種です。ランサムウェアに感染した機器やシステム上のファイルやデータを暗号化することで、身代金を要求します。

ランサムウェアは非常に悪質なマルウェアで、感染すると端末に接続されているネットワーク内で広がり、複数のシステムに感染することで業務停止に陥ることも珍しくありません。

ランサムウェアには、いくつかの種類があり、それぞれに特徴があるため、攻撃の手口を知っておかないと、感染してしまうリスクが高まります。ランサムウェアが書き換える「拡張子」も、ランサムウェアの種類ごとに異なるのでチェックしておくといいでしょう。

ランサムウェアの感染経路、症状・被害事例については下記の記事を参照してください。

ランサムウェアの種類と拡張子一覧

ここでは、代表的なランサムウェアの種類と書き替えられた拡張子が、どのように表示されるかを一覧でまとめています。

代表的なランサムウェアと拡張子

ランサムノートとは、身代金を要求するための文書や警告画面を指します。ランサムウェアに感染すると、本来設定されている拡張子が、別の拡張子に書き換えられます。

代表的なランサムウェアと拡張子は以下のようなものがあります。

| 代表的なランサムウェア | 拡張子 | ランサムノート |

| Akira | .akira | akira_readme.txt |

| BlackByte | .BlackByte | BlackByte_restoremyfiles.txt |

| blacklock(Eldorado) | ランダムな文字列の拡張子 | HOW_RETURN_YOUR_DATA.TXT |

| Cactus | .CTS0 .CTS1 | cAcTuS.readme.txt |

| Cl0p | .CIop .Cllp .C_L_O_P | ClopReadMe.txt |

| Devman | .yAGRTb .DEVMAN .devman1 | README.yAGRTb.txt |

| Dire Wolf | .direwolf | HowToRecoveryFiles.txt |

| eCh0raix | .encrypt | README_FOR_DECRYPT.txt |

| Fog | .FOG .FLOCKED | readme.txt |

| Gunra | .ENCRT | R3ADM3.txt |

| Inc | .INC | INC-README.txt |

| MAKOP | .makop .pecunia | readme-warning.txt |

| MEDUSA | .MEDUSA | !!!READ_ME_MEDUSA!!!.txt |

| REvil | – | [random]-HOW-TO-DECRYPT.txt |

| Lockbit2.0 | .LockBit .TEREN .abcd .HLJkNskOq | RESTORE-MY-FIELES.txt |

| BlackCat | – | Restore-My-Files.txt |

| ESXiArgs | .ESXiArgs .args | – |

| Play | .PLAY | ReadMe.txt |

| Royal | .royal | readme.txt |

| Rhysida | .rhysida | CriticalBreachDetected.pdf |

| IceFire | .iFire | iFire-readme.txt |

| WannaCry | .wnry .wcry .wncry .wncryt | – |

| Lynx | .LYNX | README.txt |

| Qilin | ランダムな文字列の拡張子 | README-RECOVER-[random].txt |

| Qlocker | .7z | !!!READ_ME.txt |

| Ryuk | . RYK | RyukReadMe. txt |

| Safepay | .safepay | readme_safepay.txt |

代表的なランサムウェアは国内だけでなく、広い範囲で流行しており、年間でも新種のランサムウェアが毎年約100種類ほど増え続けているという報告もあるようです。

ランサムウェアに感染すると、攻撃者はシステム内の機密情報にアクセスすることができます。個人情報などの機密情報が漏えいする可能性があります。このような被害に遭うと、企業の信頼性が失われ、犯罪に巻き込まれたり、金銭的な被害にあう可能性があります。

ランサムウェアに感染した場合の初動対応については下記の記事で詳しく解説しています。

また2022年4月に「改正個人情報保護法」が施行された影響もあり、ランサムウェアの被害を受けた企業は、漏洩した情報の種類や漏洩経路、漏洩された個人情報の件数などを調査する必要があります。

その他のランサムウェアと拡張子

こちらは過去に流行したランサムウェアの一覧となります。中には関係者の逮捕などにより、ダークウェブ上のサイトが閉鎖されたランサムウェアなども含まれます。

| 代表的なランサムウェア | 拡張子 | ランサムノート |

| Adhubllka | .see_read_me | Read_Me.txt |

| AgeLocker | .sthd2 | HOW_TO_RESTORE_FILES.txt |

| Alix1011RVA | Alix1011RVA | ReadME-Alix1011RVAEncryption.txt |

| Arrow | id-C279F237.[biashabtc@redchan.it].arrow | FILES ENCRYPTED.txt |

| Babaxed | .babaxed | RECOVERY INSTRUCTIONS |

| Badboymnb | .Badboy | ReadME-BadboyEncryption.txt |

| BitPyLock | .bitpy | HELP_TO_DECRYPT_YOUR_FILES #.html |

| Bl9c98vcvv | .Bl9c98vcvv | HOW TO DECRYPT FILES.txt |

| Conti | .CONTI | Conti_readme.txt CONTI.txt |

| Crptd(Naampa) | .CRPTD | Recover files.hta |

| Crypton Aurora | .crypton | @_FILES_WERE_ENCRYPTED_@.TXT @_HOW_TO_PAY_THE_RANSOM_@.TXT @_HOW_TO_DECRYPT_FILES_@.TXT |

| Cryzip | _CRYPT_.ZIP | AUTO_ZIP_REPORT.TXT |

| Cum | .jpg.id-C279F237.[dagsdruyt@onionmail.org].cum | info.txt |

| DearCry | .CRYPT | readme.txt |

| Deniz_kizi | .DogeCrypt | Please Read Me!!!.hta |

| DogeCrypt | . RYK | note.txt |

| Duck | .Dusk | !#!READ-ME!#.txt |

| EasyRansom | .easyransom | easyransom_readme.txt |

| 8base | .8base | info.hta、info.txt |

| Flamingo | .FLAMINGO | #READ ME.TXT |

| HiddenTear | .HANTA | how_to_recover.txt |

| Inchin Scarab | .inchin | RECOVER.TXT |

| Kolz | .kolz | _readme.txt |

| LeakThemAll | .montana | !HELP!.txt |

| Nefilim | .MEFILIN .TRAPGET .MERIN | RAPGET-INSTRUCTION.txt |

| Microsoft | .Microsoft | КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt |

| Phobos | .Phobos | DECRYPT-FILES.txt |

| PonyFinal | .enc | README_files.txt |

| Ranzy Locker | .ranzy | readme.txt |

| RunExeMemory | .z8sj2c | Read me, if you want to recover your files.txt |

| Sarbloh | .zuadr .Technomous-zbtrqyd | RESTORE_FILES_INFO.txt |

| Scarab | .Bioawards | Instruction.txt |

| STOP Djvu | .djvu .roland .gero .piny .redl .enfp | _readme.txt |

| WannaCryFake | .AWT | ReadMe.txt |

| Xorist | .BD .TAKA .txt .sandboxtest | HOW TO DECRYPT FILES.txt |

| Zasifrovan Zaplat | .zasifrovano zapla | HOW TO DECRYPT FILES.txt |

| Zhen | .zhen | read.ini |

ランサムウェアによる被害調査を行う場合、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

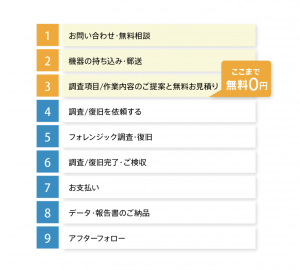

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。