「.mkp」拡張子に暗号化されたファイルが見つかった場合、Makopというランサムウェア(身代金を要求するマルウェア)に感染している可能性があります。

Makopランサムウェアは、最初にファイルを暗号化してから、身代金を要求するという手口をとっており、感染したファイルに「.mkp」拡張子が付いていることが特徴的です。

感染すると、個人情報や重要な文書、写真などを含むファイルをすべて暗号化してしまうため、深刻な被害をもたらす可能性があります。この記事では、Makopランサムウェアに感染した場合の対処法について詳しく紹介しています。ぜひ参考にしてください。

目次

Makopランサムウェアとは

Makopはランサムウェアの一種で、データを暗号化し、復号ツールの提供と引きかえに身代金を要求します。暗号化ファイルは拡張子に「.makop」が追加され、デスクトップには「readme-warning.txt」という名前のテキストファイルが作成されます。

なお、Makopランサムウェアによるデータの暗号化には、強力な暗号化アルゴリズムが使用されており、画像や動画、音楽、ドキュメント、PDFなど、ほぼすべてのファイルが暗号化の対象となっています。

Makopランサムウェアの感染経路

Makopランサムウェアの感染経路は主に次のとおりです。

ランサムウェアの感染経路、症状・被害事例については、下記でも詳しく解説しています。

フィッシングメールの添付ファイル

Makopランサムウェアは、一般的にはフィッシングメールの添付ファイルやリンクを通じて感染を広げることが報告されています。添付ファイルには、主にExcelなどが使われ、クリックすると自動でファイルを展開するマクロが悪用され、瞬時に感染してしまいます。

またMakopランサムウェアには、ユーザーの興味を惹く件名が付けられており、「エントリーシートを装ったファイルに、Makopが仕込まれていた」など企業の採用担当者を標的にしたケースも報告されています。いずれにせよ不審なメールを開封したり、添付ファイルやリンクをクリックすることで感染のリスクが高まるので、注意してください。

脆弱なパスワード

脆弱なパスワードを使用すると、「辞書攻撃」「総当たり攻撃」などの手法を用いて、攻撃者が容易にアカウントに不正アクセスする可能性が高まります。

また脆弱なパスワードを複数のアカウントで再利用すると、1つのアカウントが侵害されると、他のアカウントも攻撃のリスクにさらされます。

パスワードの漏えいを調査する場合、下記の記事でも詳しく解説しています。

Makopランサムウェア感染時、企業のとるべき対応とは?

Makopランサムウェアに感染した場合、情報漏えいの有無や規模、サイバー攻撃の感染経路や影響範囲を調査し、関係者に報告する必要があります。

ランサムウェア感染時の適切な初動対応は、下記の記事でも詳しく解説しています。

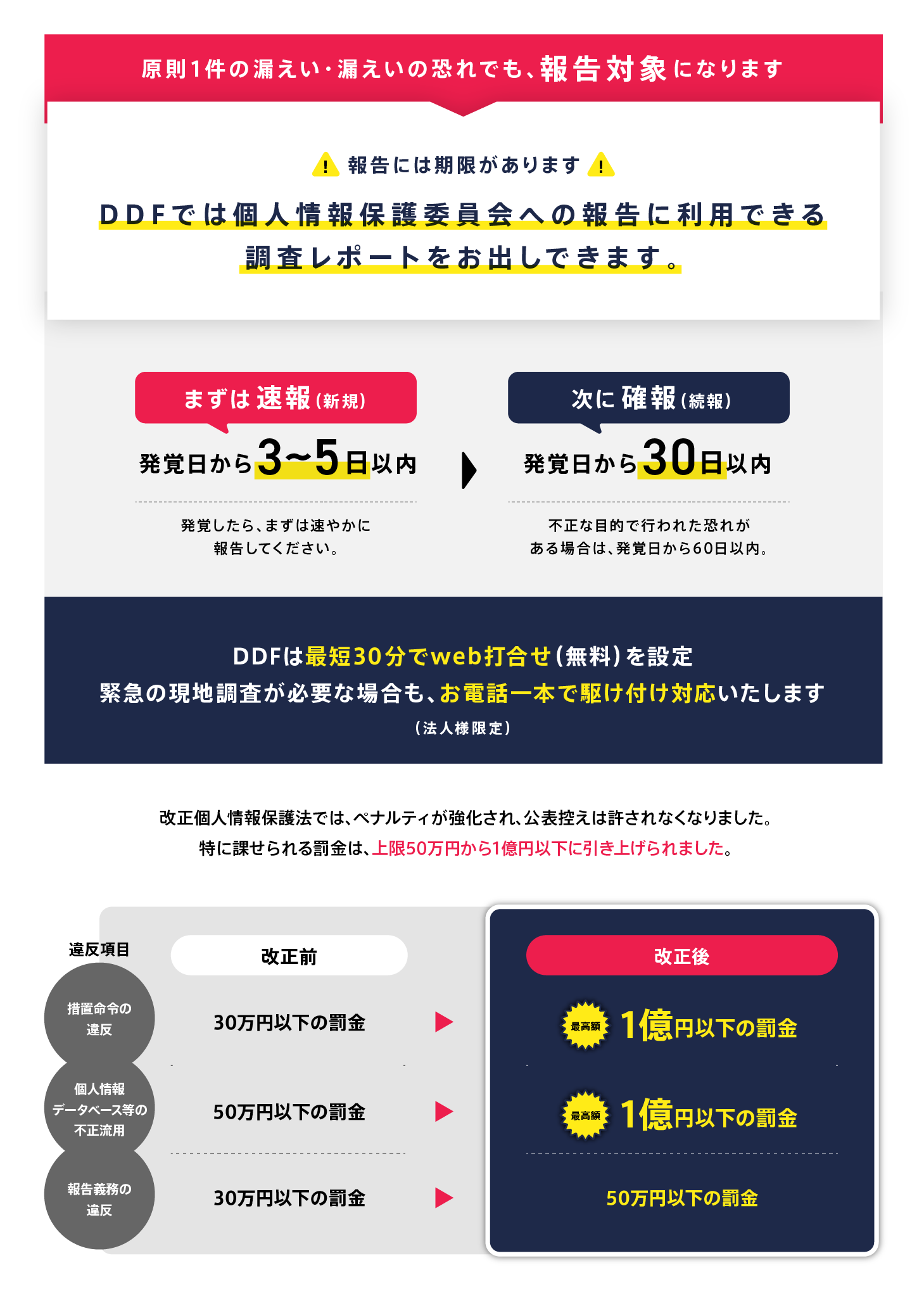

2022年4月から改正個人情報保護法が施行

2022年4月に施行された「改正個人情報保護法」では、1件以上の個人データの漏えいや、漏えいが発生する可能性がある場合、調査報告と通知が法人に義務付けられました。(違反した企業には最大1億円以下の罰金が科せられる可能性があります)

しかし、被害調査には、法的知識や専門技術が必要で、自社のみで対応することが困難です。そのためデジタル端末を分析・調査する「フォレンジック」の重要度が、年々増加しています。

フォレンジックでは、脆弱性、攻撃手法、有効な対策など、様々な情報が得られます。これにより、同様の被害を未然に防ぐことができます。また調査結果をもとにセキュリティ対策を適切に見直し、強化することも可能です。

\即日現地駆けつけ対応も可能(法人様限定)/

Makopランサムウェア感染時に起きること

Makopランサムウェア感染時に起きることは次のとおりです。

- ファイルの拡張子が「.makop」「.pecunia」に変更される

- ランサムノート(FAQメッセージ)が表示される

- ネットワークに感染が拡大

- システムの停止

- データの漏えい

ファイルの拡張子が「.makop」「.pecunia」に変更される

ファイル名や拡張子は「~[メール@アドレス].makop(もしくは.pecunia)」というものに変更されます。変更された拡張子は元に戻すことは出来ず、データは暗号化されたままとなっています。

ランサムノート(FAQメッセージ)が表示される

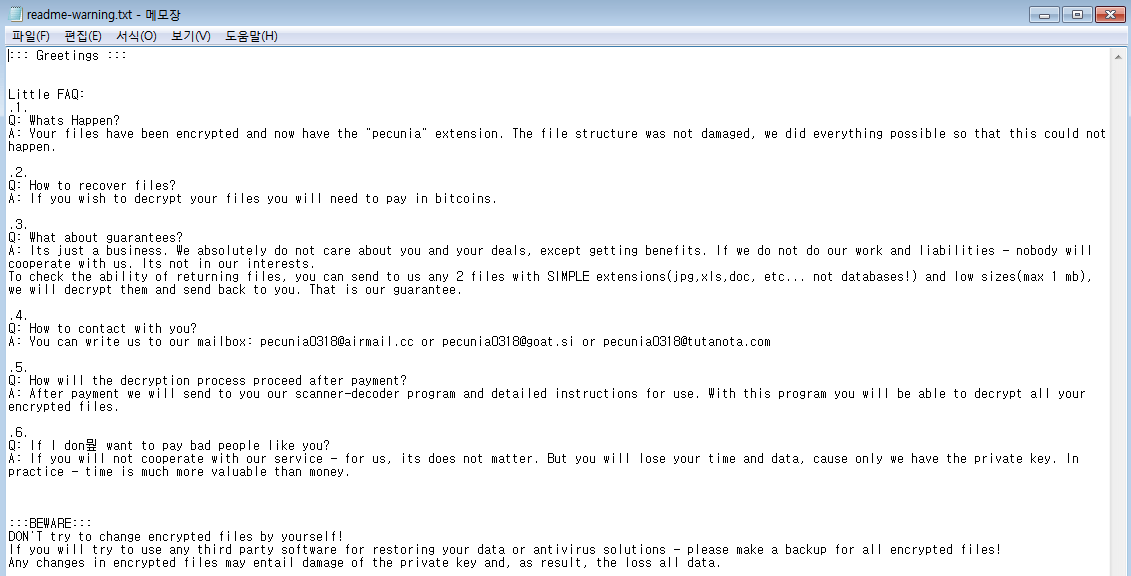

Makopランサムウェアに感染すると身代金をビットコインで要求するランサムノート(FAQメッセージ)がデスクトップに表示されます。

MakopランサムウェアのFAQメッセージ

MakopランサムウェアのFAQメッセージまたMakopランサムウェアのランサムノートには、次のようなFAQが記載されています。

Q:あなたのような悪い人にお金を払いたくないのですが?

A:私たちは暗号化を解除する秘密鍵を持っていますが、もしあなたが私たちのビジネスに協力しないのであれば、私たちにとってはまったく問題ありません。あなたは時間とデータを失うことになるだけです。

なおランサムノートには、身代金の要求額が具体的に記載されていません。支払うタイミングにより、要求される金額が数十万から数百万と大きく変動します。またメッセージには、ファイルを変更したり、サードパーティのソフトウェアで復号しようとしたり、ウイルスバスターを実行すると、データが永久に失われる可能性があるという警告が含まれています。

また、身代金を支払ったとしても、反社会勢力の増長につながる恐れもあるため、身代金を支払うのは極力回避しましょう。身代金を支払った組織の8割が再び攻撃を受けたという報告もあり、相手の要求を鵜呑みにするとサイバー攻撃が悪化する恐れがあります。

ネットワークに感染が拡大

ネットワーク内でファイル共有が行われている場合、暗号化が他のコンピュータに広まる可能性があります。特に不正な電子メールの添付ファイルからの感染は、ランサムウェアの拡大につながる恐れがあります。

またネットワーク内の機器やセキュリティ設定に脆弱性がある場合、攻撃者はネットワーク内の他のコンピュータにアクセスし、ランサムウェアを拡散することがあります。

システムの停止

ランサムウェアに感染すると、ネットワークがダウンし、システムが停止する可能性があります。これにより企業の業務が中断し、損失が拡大する場合があります。

この際、ランサムウェア攻撃の原因、侵入経路、攻撃手法を分析することにより、被害の再発を防止することが出来ます。また、この情報を得ることで、攻撃者がどのようにシステムに侵入したのかを特定し、将来の攻撃を防ぐための対策を講じることができます。

データの漏えい

Makopランサムウェアに感染するとファイルの暗号化による身代金要求だけでなく、データが漏えいする恐れがあります。この際、企業には以下のようなリスクがあります。

- 顧客情報の漏えい: 顧客データが流出すれば、顧客の信頼を損なうだけでなく法的な問題や罰則の対象になる可能性があります。

- 機密情報の流出: 競合他社や悪意のある第三者によって利用されるリスクがあります。

- 経済的損失: ランサムウェア攻撃によるデータ漏えいは、企業に直接的な経済的損失をもたらすことがあります。

- 信頼性と評判の損失:顧客や取引先からの信頼を失う可能性があります。

- 法的問題:関連法規やプライバシー規制に違反したと見なされる可能性があります。

データ漏えいの証拠収集を行う場合、デジタル端末を解析するフォレンジック調査により、データ漏えいの証拠収集(たとえば「データ漏えいの原因・範囲の特定」、「復旧計画の策定」、「法的問題への対応」など)が可能となります。またデータ漏えいの範囲と影響を評価し、復旧手順を明確にすることで、業務の中断を最小限に抑えることができます。

\サイバーセキュリティの専門家に無料相談できる/

Makopランサムウェア感染時の対応方法

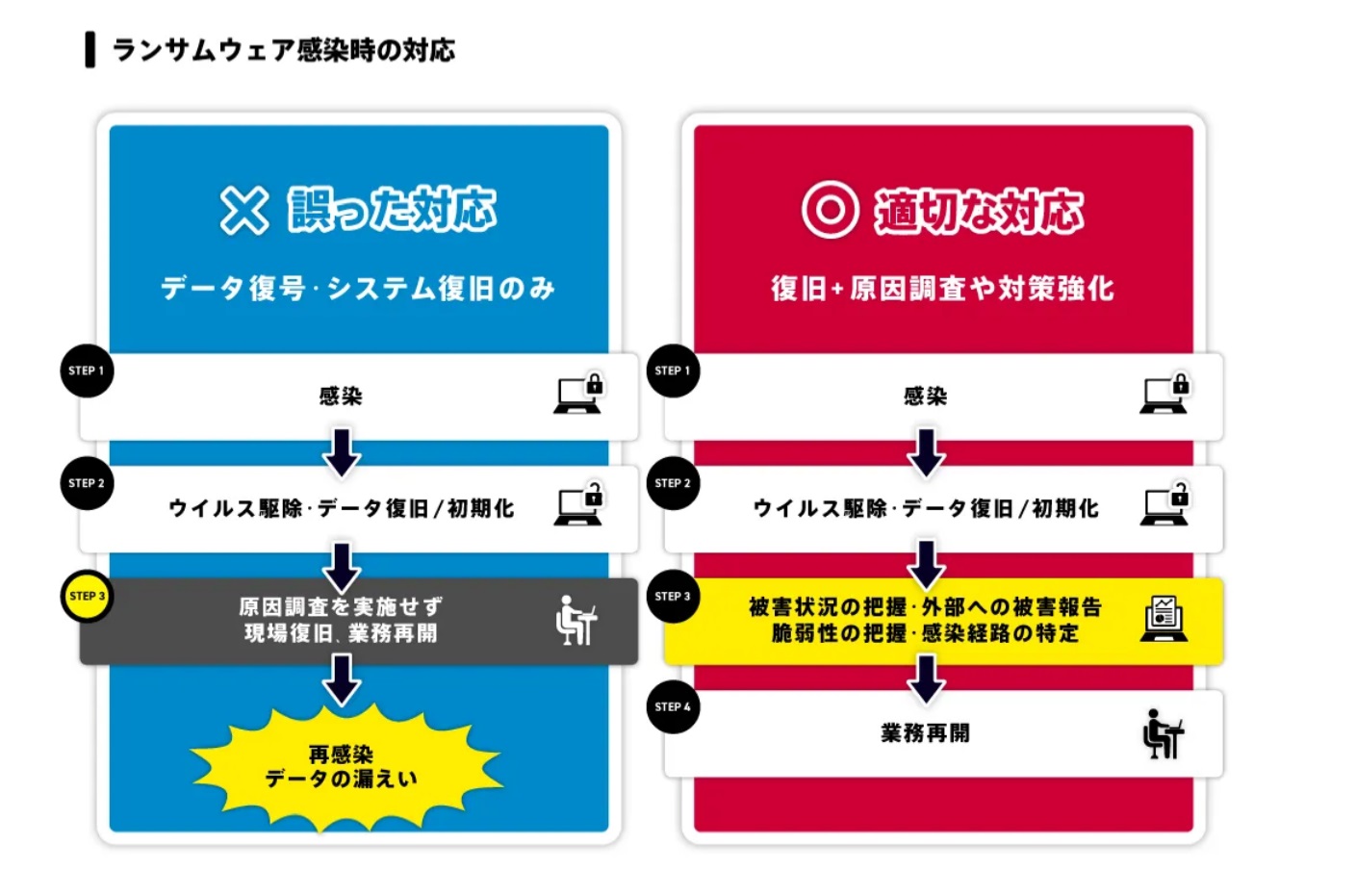

Makopランサムウェア感染時、誤った対応を取ると、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。

ネットワークから切り離す

ランサムウェアに感染した場合、まず行うことは、端末をネットワークから切り離すことです。ランサムウェアは一つの端末だけでなく、ネットワークに接続している全ての端末を暗号化することもあり、最悪の場合、企業が稼働停止に追い込まれることもあります。

パスワードを変更する

次に、感染が疑われるデバイスで使用していたメールアドレスやパスワードを変更しましょう。メールアドレスやパスワード悪用される可能性があるからです

また、メールアドレスやパスワードの変更は、ランサムウェアに感染していない他のデバイスから行うようにしてください。感染したデバイスからメールアドレスやパスワードを変更したとしても、新たなメールアドレスやパスワードの情報が攻撃者に盗まれ、再び悪用されてしまいます。

バックアップを確認する/初期化する

ファイルの回復を実現するには、独自に作成したバックアップファイルを試すことをお勧めします。

独自に作成したバックアップファイルがある場合は、暗号化された端末を初期化後、その端末にバックアップデータを反映させることで、感染前の状態まで戻ることが出来ます。

ただし「ネットワーク上の仮想的なバックアップが暗号化されていた」「古いバックアップで、データが消えてしまう」という場合、データが完全に失われる恐れがあるため、この解決方法は推奨できません。

専門業者に感染経路調査や復号を依頼する

Makopランサムウェアに感染した場合は、以下の初動対応が必要です。

- 被害状況の調査

- 暗号化されたデータの復号

ただし、社内のシステム担当者がむやみに操作すると、攻撃の痕跡が上書きされ、調査が困難になる恐れがあります。

被害調査を最も安全、かつ適切な手段で行うには「フォレンジック専門業者」に相談・依頼する必要があります。

フォレンジック調査は、ランサムウェアを使用したサイバー攻撃の経路や、情報流出の有無などを調査し、被害範囲の全体像を把握して、適切な対処を行うことができます。

ランサムウェアの復号ツールの探し方、復号ツールを使って復旧する方法、注意点はこちら

セキュリティ対策をおこなう

次に、パッチ適用や、不正アクセスを検知するファイアウォールなどの「入口対策」などセキュリティ対策をおこなう必要があります。詳しくは、下記の記事を参照してください。

ランサムウェアによる被害の調査を行う場合、専門業者に相談する

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出によって問題の解決を徹底サポートします。

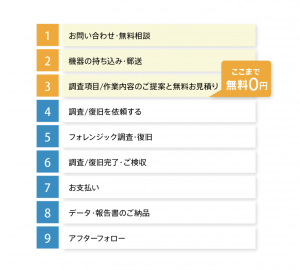

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当者が対応させていただきます。

\法人様は現地駆けつけ対応も可能/

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様 最短30分でお打合せ可能です/

調査の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

ランサムウェアの感染対策

ランサムウェアの感染対策として次のものが挙げられます。

- 多要素認証の導入

- EDR等の導入による不審な挙動の早期発見

- VPN機器の脆弱性対策の実施

- データのバックアップ

多要素認証の導入

多要素認証の導入による認証強化により、ユーザーが利用するデバイスやデータを認証してアクセス権を設定することで、ランサムウェアを防ぐことができます

EDR等の導入による不審な挙動の早期発見

次に、EDR等の導入により、ネットワーク内の不審な挙動を早期に発見することが重要です。ランサムウェアを含め、マルウェア等に感染した端末では、外部のサーバーとの間で不審な通信が発生する場合がありますが、これをEDRで早期に発見することで、感染拡大や外部からの侵入の範囲拡大を防ぐことができます。

VPN機器の脆弱性対策の実施

VPNを利用する際には、セキュリティパッチを適用し、アクセス制限を設定することもおすすめします。これにより、VPNを悪用した攻撃を防止することができます。

データのバックアップ

最後に、データのバックアップも欠かせません。ランサムウェアに感染すると、企業内のネットワークに接続された端末内のデータが暗号化されて使えなくなることがあります。このため、定期的にバックアップを行うことで、ランサムウェアの被害を最小限に抑えることができます。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。