トロイの木馬は一見、無害なプログラムや正当なソフトウェアに擬態し、ユーザーの知らないうちに悪意のある機能を実行します。そのため「トロイの木馬ウイルスが検出されました」という警告メッセージが表示された場合、焦ってしまうかもしれません。

ただし、これだけではトロイの木馬に感染しているかどうか分かりません。そこでこの記事では、「警告メッセージを受け取った場合、それが信頼できるものかどうか」「それが詐欺の手口かどうか」 について紹介し、トロイの木馬の特徴や手口についても解説します。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

目次

トロイの木馬とは

トロイの木馬とは、知らないうちにコンピュータに侵入し、個人情報の盗難、パソコンの乗っ取り、システムの破壊などを引き起こす可能性があるマルウェアの一種です。

「トロイの木馬」という名前は、ギリシャ軍がトロイアの城壁を攻略するために、巨大な木馬にギリシャ兵を潜ませてトロイア城内に侵入させたことに由来しており、以後、トロイの木馬は「裏切りや詐欺によって敵を攻略する」という意味で使われるようになりました。

実際、トロイの木馬は巧妙に作られたものも多く、対策が難しいものもあります。そのため、常に注意を払い、マルウェア感染の疑いがある場合は、早めにサイバーセキュリティの専門家に相談しましょう。

デジタルデータフォレンジックでは、トロイの木馬の調査や詳細な報告書を作成することが可能です。ぜひご相談ください。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

Windowsで表示される「トロイの木馬ウイルスが検出されました」警告は本物?

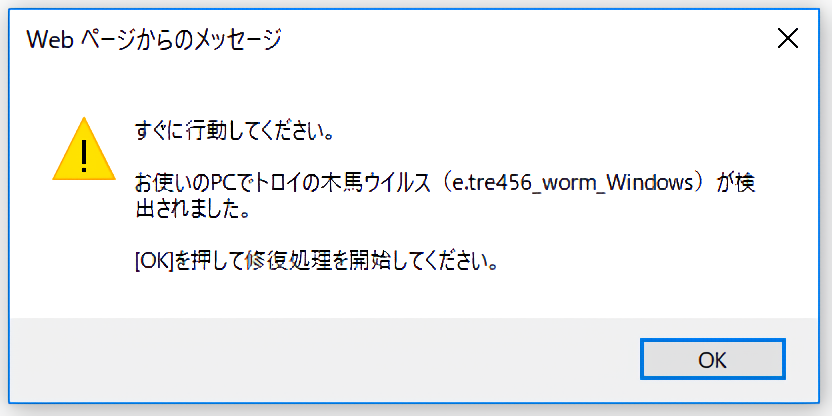

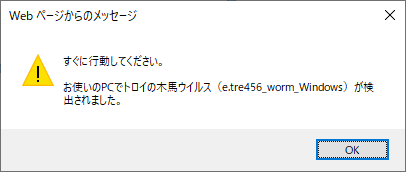

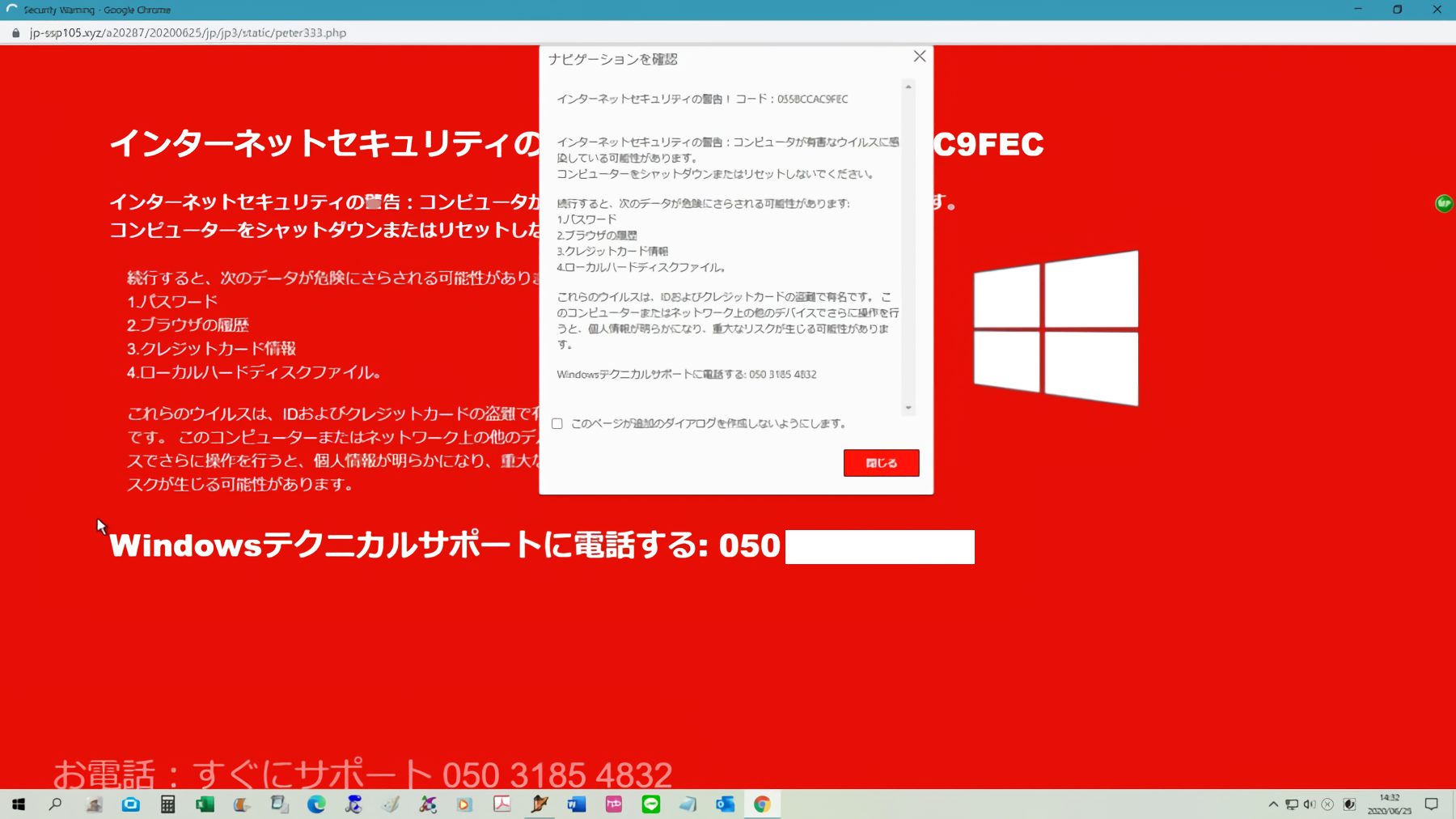

インターネットを利用している際に、「トロイの木馬ウイルスが検出されました」という警告メッセージに遭遇することがあります。

実際これは、そのほとんどが偽警告であり、ユーザーをだまして不正なソフトウェアをダウンロードさせる詐欺の一種です。このような警告に遭遇した場合は、決してリンクをクリックしたり、指示に従ってソフトウェアをダウンロードしたりしないことが重要です。

指示に従った場合は情報が漏えいしている可能性も

もし指示に従って「個人情報を打ち込む」「URLにアクセス」などすると、本物のマルウェアに感染させられたり、金銭被害に遭ったりする可能性があります。このとき被害は明白に発生することもあれば、見過ごしてしまうこともあります。

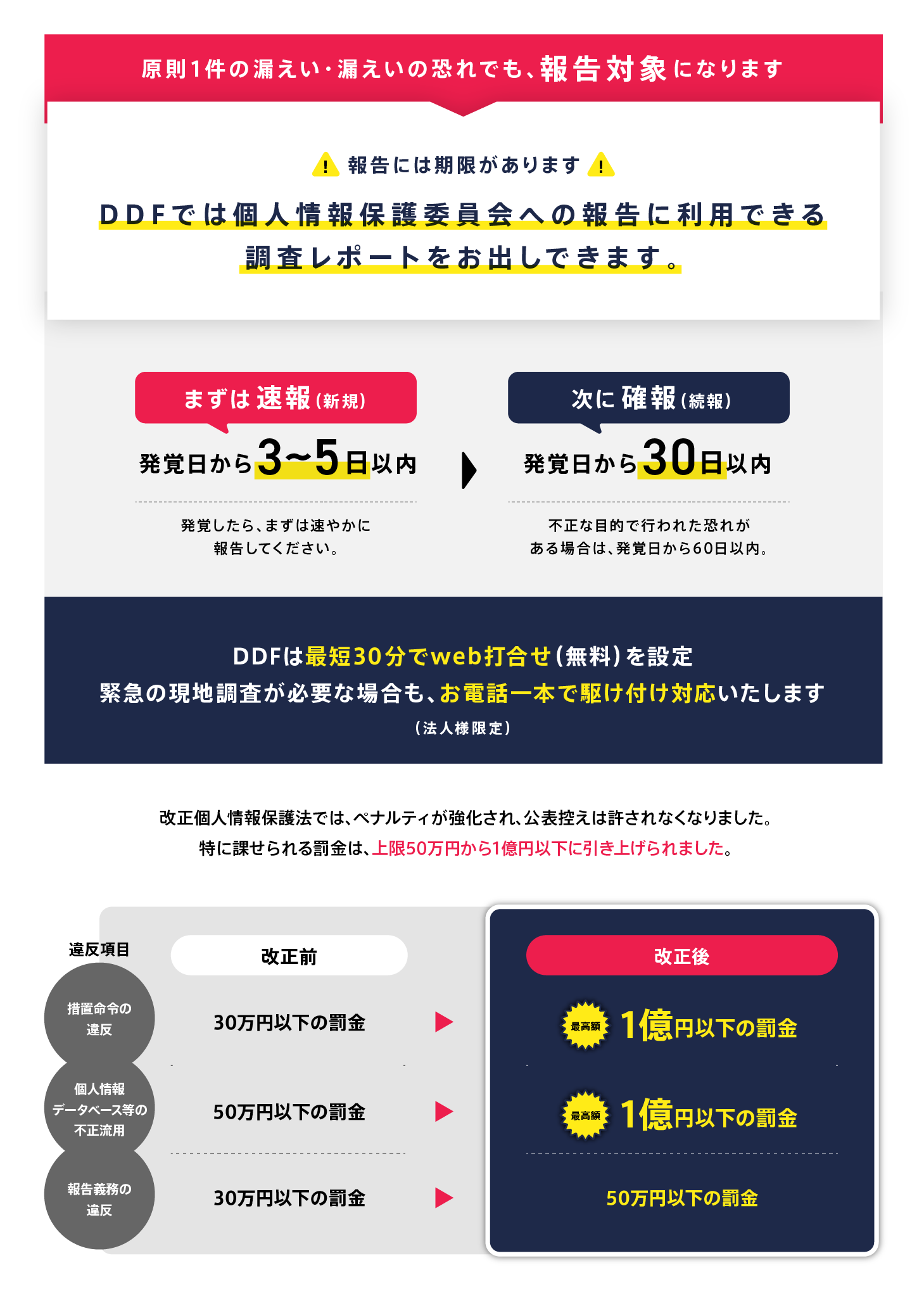

特に会社で使用している機器で警告の指示に従った場合、企業が保有している個人情報が外部に流出した可能性があります。もし個人情報の漏えいやマルウェアの感染が確認された場合は、速やかに被害者への通知を行い、被害の拡大を防止する措置をとりましょう。

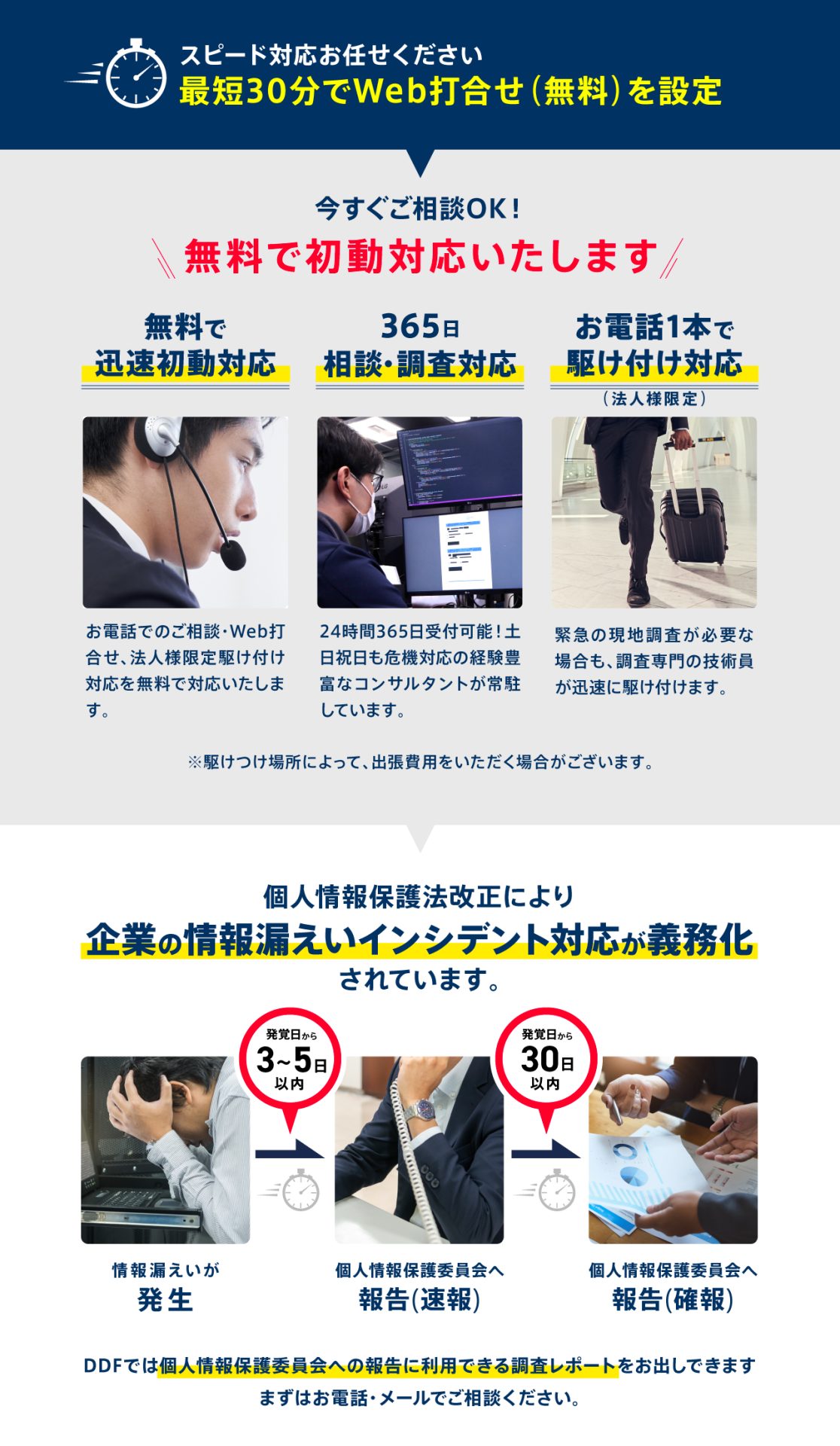

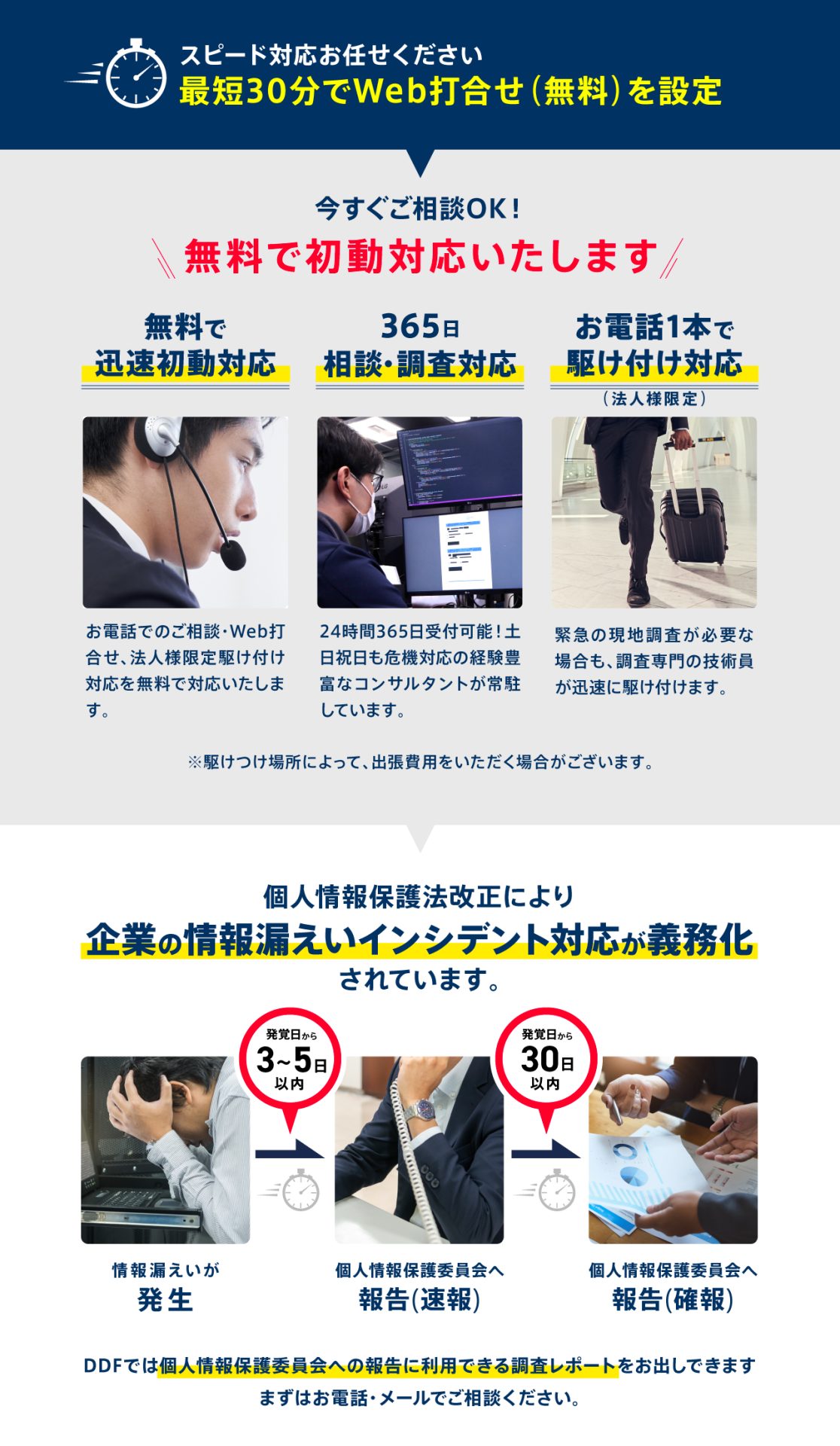

2022年には改正個人情報保護法が施行され、企業が個人情報を漏えいした場合、個人情報保護委員会への報告と、被害者への通知が義務化されました。したがって、企業は、個人情報の漏えいが発生した場合、速やかにデジタルフォレンジックの専門会社に依頼して調査するのが重要です。

仮に、悪質な管理体制で個人情報の不正流用が発生した、もしくは措置命令違反があった場合、最高で1億円の罰金が科せられる恐れもあります。したがって情報漏えい時、どの情報が、どのように漏えいしたのかを調査し、今後の対応や予防策を考える必要があります。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。悪用された侵入経路、漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\捜査機関からの感謝状実績多数 24時間365日受付/

デジタルフォレンジックとは?

もし、お使いの端末にマルウェア感染の疑いがある場合、デジタルフォレンジック専門家の助言を仰ぐことが重要です。

デジタルフォレンジックは、コンピュータやその他の電子機器に保存されたデータから証拠を収集・分析する技術です。マルウェア感染の疑いがある場合、デジタルフォレンジック専門家は、マルウェアの種類や感染経路を正確に特定することで、正確な被害範囲を把握し、適切な対策を講じることにつながります。

デジタルフォレンジックの専門会社は、漏えいした個人情報の種類や件数、漏えい経路、被害の状況などの情報を収集・分析することができるため、企業は被害の拡大を防止するための対策を講じることができます。

調査が必要なときは、フォレンジック専門業者へ依頼する

セキュリティインシデントの被害を最小限に抑えるためには、正確な調査と迅速な対応が必要不可欠です。

セキュリティインシデントの被害を最小限に抑えるためには、正確な調査と迅速な対応が必要不可欠です。

専門的なノウハウを持たない中で、個人ないし自社のみで調査を行うと、実態を正確に把握できない可能性が高まるだけでなく、取引先や行政等へ報告が必要な場合、 自社調査のみだと信憑性が疑われ、さらなる信用失墜につながる危険性があります。

もし組織や社内でサイバーインシデントが発生した際、調査の実施が未確定の場合でも、まずは信頼性の高いフォレンジック業者に一度相談することをおすすめします。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む累計3.2万件の対応経験があり、サイバー攻撃経路や漏えいしたデータを迅速に特定します。

緊急性の高いサイバー攻撃被害にも迅速に対応できるよう、24時間365日体制で相談、見積もりを無料で受け付けておりますので、お電話またはメールでお気軽にお問い合わせください。

オンラインの偽警告に従った場合に想定される被害事例

オンラインの偽警告に従った場合、様々な被害が想定されます。デジタルフォレンジックの有効性を考慮しながら、以下の被害事例をご紹介します。

- フィッシング詐欺:個人情報の盗難に遭う

- マルウェアのインストール

- ボットネットの一部として制御される

- 架空請求される

フィッシング詐欺:個人情報の盗難に遭う

偽警告に従い、個人情報を提供すると、フィッシング詐欺の被害に遭う可能性があります。この際、悪意ある第三者は、個人情報(ユーザー名、パスワード、クレジットカード情報など)を盗み出し、不正な目的で使用することがあります。

遠隔操作でパスワードを変更される

偽警告に誘導され、不正なプログラムやアプリをインストールしたり、偽のサポート窓口で有償のサポート契約を結んだりすると、攻撃者によってパスワードを変更され、アカウントにログインできなくなったり、重要なデータや情報が盗まれたりする可能性があります。また、アカウントの乗っ取りによって、不正な取引や送金が行われてしまう恐れもあります。

マルウェアのインストール

偽警告によって誘導されると、個人情報の窃取やシステムへの侵入を目的とした、悪意のあるソフトウェア(マルウェア)がインストールされるリスクがあります。

ボットネットの一部として制御される

偽警告に従って提供されたリンクやファイルには、ボットネットの一部として機能するマルウェアが含まれている可能性があります。

ボットネットは、被害者のコンピュータを制御下におき、マルウェアの配信や不正行為に利用されます。この際、デジタルフォレンジックの専門家は、ボットネットの解析やネットワークの監視を行い、不正な活動の特定やボットネットの排除を行うことができます。

架空請求される

偽警告によって架空の請求を受け入れると、不当な支払いが行われる可能性があります。この際、悪用されるのがサポート詐欺です。

サポート詐欺の手法は多岐にわたりますが、一般的には以下のような流れで行われます。

- 偽警告の表示:ウェブサイトやポップアップ広告を通じて、ウイルス感染やシステムエラーなどを偽って表示します。これにより、被害者は問題があると信じ込みます。

- 偽のサポート連絡:偽のサポート担当者が被害者に連絡し、問題解決のためにリモートアクセスを要求したり、サポート契約を結ぶよう促したりします。

- 不正な支払い:偽のサポート料金やソフトウェアの購入を要求されます(クレジットカード情報や銀行口座の詳細を要求される場合もあります)

不正アクセスや漏えい調査は、専門業者に相談する

ハッキングの可能性がある場合、被害を最小限に抑えるためには、正確な調査と迅速な対応が必要です。ただし、個人や企業内だけで調査を行うと、原因や手口を理解できず、適切な対応が遅れる可能性があります。またハッキング被害の原因や手口は複雑で、調査には専門知識や技術が必要です。

ハッキングの可能性がある場合、被害を最小限に抑えるためには、正確な調査と迅速な対応が必要です。ただし、個人や企業内だけで調査を行うと、原因や手口を理解できず、適切な対応が遅れる可能性があります。またハッキング被害の原因や手口は複雑で、調査には専門知識や技術が必要です。

企業が取引先や行政などに報告する必要がある場合、自社だけの調査では信憑性が疑われ、信用を失う可能性もあるため、サイバーセキュリティ専門家に相談することが有効です。専門家に依頼することで、現状を正確に把握し、ハッキングやの原因・経路が特定可能です。

具体的には以下の対応を期待することができます。

- 現状の把握:ハッキング被害の状況を正確に把握します。被害の範囲や程度、被害を受けたシステムやデータなどを調査します。

- 原因・経路の特定:ハッキングの原因や経路を特定します。ハッカーの侵入経路や手口を解明することで、再発防止策を講じることができます。

- 対策の提案:再発防止策を提案します。原因や経路を特定した上で、適切な対策を講じることで、被害を最小限に抑えることができます。

- 報告書の作成:調査結果を報告書にまとめます。報告書は、取引先や行政への報告、内部統制の改善などに活用できます。

サイバーセキュリティ専門家は、ハッキング被害の調査に豊富な経験と知識を有しており、迅速かつ正確に調査を行うことで、適切な対応をアドバイスすることができます。ハッキングの可能性を疑った場合は、早めにサイバーセキュリティ専門家に相談することをおすすめします。

\フォレンジック調査の専門家に今すぐ無料相談できる/

偽警告に従った/トロイの木馬の感染が疑われる場合はどうするべきか

偽警告に従った、ないしトロイの木馬の感染が疑われる場合、下記手順を実行しましょう。

- ソフトウェアのスキャンを実行する

- システムを隔離する

- 警告の情報源を確認する

- 専門家の助言を受ける

- 事後対応と予防策の導入

①ソフトウェアのスキャンを実行する

信頼性の高いセキュリティソフトを使用して定期的にシステムをスキャンすることは、コンピューターのセキュリティを確保するために非常に重要です。

スキャンによって、ウイルスやマルウェア、スパイウェア、その他の有害なプログラムを検知でき、最新のセキュリティ情報を取得することができます。

②システムを隔離する

ウイルスやトロイの木馬感染の可能性がある場合、感染が広がるのを防ぐためには、適切な措置を講じることが重要です。

感染したシステムをネットワークから切断し、他のデバイスとの接続を遮断することで、感染が拡散するのを防ぐことができます。

③警告の情報源を確認する

警告が表示された場合、公式なセキュリティプロバイダーやシステムメッセージであることを確認し、詳細な情報を収集しましょう。

④専門家の助言を受ける

もしお使いの端末にマルウェア感染の疑いがある場合、デジタルフォレンジック専門家の助言を仰ぐことが重要です。専門家は豊富な知識と経験を持ち、感染の影響を正確に判断し、適切な対処法を提案します。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計32,377件のご相談実績(※1)があり、他社にはないデータ復旧業者14年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔退職者がデータを持ち出しているかもしれない

✔社員がデータを改ざんして金銭を横領しているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2020年)

※2 累計ご相談件数32,377件を突破(期間:2016年9月1日~)

⑤事後対応と予防策の導入

セキュリティインシデントの後、同様の問題を未来に防ぐための対策を導入します。

たとえばシステムやソフトウェアの脆弱性を定期的にスキャンし、最新のセキュリティパッチやアップデートを適用します。未修正の脆弱性は攻撃者に悪用される可能性があるため、こうした脆弱性を防ぐことが何よりも重要です。

\フォレンジック調査の専門家へ24時間365日で無料相談/

「トロイの木馬ウイルスが検出されました」が偽警告だった場合の対処方法

検出したメッセージが詐欺である場合の対処方法は次のとおりです。

- すぐさま「Ctrl+Alt+Delete」でブラウザごと閉じる

- タスクマネージャーからタスクの終了

- キャッシュとCookieの消去

- 詐欺メッセージが表示されたらブラウザを終了する

- 詐欺メッセージを開けてしまったら専門業者へ相談する

すぐさま「Ctrl+Alt+Delete」でブラウザごと閉じる

詐欺メッセージが表示されると、×マークからメッセージを消せない場合があります。この場合、ショートカットキー「Ctrl+Alt+Delete」でブラウザごと閉じることで問題が解決する場合があります。それでも消せない場合、シャットダウンすることをおすすめします。

タスクマネージャーからタスクの終了

タスクマネージャーから、「タスクの終了」を選択することで、偽警告を削除することができます。タスクマネージャーの呼び出しと削除方法は以下の通りです。

Windows10の場合

- 【Ctrl】+【Shift】+【Esc】を同時に押す

- 削除したいブラウザを選択する

- 右下に表示されている「タスクの終了」を選択

Windows8.1以前

- 【Ctrl】+【Alt】+【Del】を同時に押す

- 削除したいブラウザを選択する

- 右下に表示されている「タスクの終了」を選択

タスクを終了した後は、ブラウザからキャッシュとCookieの消去をすることで、偽警告を完全に削除することができます。

キャッシュとCookieの消去

キャッシュとCookieとは、接続していたウェブサイトの設定やデータを保存し、次回接続する際にスムーズに接続できる機能です。

- キャッシュ:以前に閲覧したウェブページのデータ(例: 画像など)を一時的にコンピュータに保存する機能で、次回アクセス時にサイトが迅速に開くようする機能

- Cookie:特定のウェブサイトを訪れたユーザーの情報(ID、パスワード、訪問回数など)を一時的にコンピュータに保存し、次回の訪問時に「すでにログインされた状態」にする機能

偽警告が表示された場合は、キャッシュとCookieを削除しましょう。偽警告を開いた履歴がキャッシュとCookieに残っていると、一度削除したとしても繰り返し表示される可能性があります。

Google Chromeの場合

- 右上の「3点リーダー(・が縦に三つ並んだアイコン)」を選択

- その他ツールから、「ウィンドウの閲覧履歴を消去」を選択

- 「消去する期間」を選択

- 「Cookie」と「他のサイトデータ・キャッシュされた画像」と「ファイル」にチェックを入れる

- 「データ消去」を選択

Microsoft Edgeの場合

- 右上の「3点リーダー(・が縦に三つ並んだアイコン)」を選択

- 「設定」を選択

- 「プライバシーとセキュリティ」を選択

- 「クリアするデータの選択」を選択

- 「Cookie」と「保存済みのWebサイトデータ」にチェックを入れる

- クリアをを選択

- すべてクリアされましたと表示されたら削除完了

Internet Explorerの場合(サポート終了済みの可能性あり)

- 右上の「歯車マーク(設定)」を選択

- 「インターネットオプション」を選択

- 「全般タブの閲覧の履歴」にある「削除アイコン」を選択

- 「インターネット一時ファイルおよびWebサイトのファイルとクッキー」と「Webサイトデータ」にチェックを入れる

- 削除アイコンを選択

マルウェアがキャッシュやCookieなどに偽装して紛れ込むことがあります。偽警告が表示された場合は、ブラウザバックしただけで安心せず、キャッシュやCookieの削除をしておくと感染リスクを軽減できます。

詐欺メッセージが表示されたらブラウザを終了する

詐欺メッセージが表示された場合は、詐欺メッセージが表示されているウィンドウを探し、右上または左上の閉じるボタン(×)をクリックしてウィンドウを閉じます。

ブラウザを終了出来ない場合

ウィンドウを閉じることができない場合は、以下の手順でタスクマネージャーを使用します。

Windowsの場合

Ctrl + Shift + Esc キーを同時に押してタスクマネージャーを起動し、詐欺メッセージが表示されているブラウザのプロセスを選択して終了します。

macOS

Command + Option + Esc キーを同時に押して「強制終了」ウィンドウを表示し、詐欺メッセージが表示されているブラウザを選択して終了します。

詐欺メッセージを開けてしまったら専門業者へ

詐欺メッセージを誤って開いてしまった場合は、パニックや恐怖に対して冷静になりましょう。詐欺を行う人間は、こうした恐怖心を利用して行動を促すことがあります。

次にパソコンやスマートフォンに最新のウイルス対策ソフトウェアをインストールし、システムをスキャンして詐欺ソフトウェアやマルウェアの検出・駆除を行います。

ただし、詐欺メッセージに従った結果、個人情報が漏えいしたり、不正なアクセスが行われたりしている恐れもあります。(表示されているリンクへのアクセスは控えてください)

この際、システムログやネットワークトラフィックの解析、マルウェアの解析などを通じインシデントの全容を特定することで、有効な再発防止策をとることもできます。もっとも、自力での調査では誤った対処により痕跡が失われる可能性もあるため、心配な方はサイバーセキュリティの専門家に相談しましょう。

\官公庁や上場企業、捜査機関 対応実績対数/

実際にトロイの木馬などに感染した場合の対応方法

トロイの木馬の感染対策としては、次の4点が挙げられます。

- セキュリティーソフトを導入する

- 定期的にOSをアップデートする

- 提供元不明のソフトやアプリをダウンロードしない

- 不審なメールに添付されたofficeファイルを開封しない

しかし、トロイの木馬は1日当たり何十万という膨大な亜種が作られており、いくら細心の注意を払っていても完全に感染を防ぎ切ることは出来ません。

またトロイの木馬は感染が発覚しにくいマルウェアですが、以下のケースではトロイの木馬の感染が強く疑われます。

- スパムメールが届き、怪しい添付ファイルを開封してしまった

- CPU使用率が異常に上がる(サイバー攻撃の踏み台にされている恐れがある)

- 正規のセキュリティー製品で「トロイの木馬ウイルスが検出された」と表示される

このようなケースに当てはまる場合、以下の対応方法があります。

- セキュリティーツールで削除する

- 継続利用を控える

- フォレンジック専門業者に相談する

①セキュリティーツールで削除する

トロイの木馬の感染が疑われる時、セキュリティーソフトでフルスキャンをかけましょう。セキュリティソフトの種類によっては、トロイの木馬を駆除できるものがあります。

②継続利用を控える

トロイの木馬に感染したデバイスを継続して使用すると、以下のように被害拡大につながってしまう恐れが強まります。

■メールでのやり取りの流出による取引先や顧客への感染拡大

■営業秘密や顧客情報の流出による多額の損害賠償の発生

■取引先や顧客からの信用失墜

■マルウェア感染によるデータの改ざんや削除、システムの停止

また機器を継続使用すると、サイバー攻撃の痕跡を気づかないうちに削除・上書きして証拠を失う可能性があり、被害実態の調査にも支障が出る恐れがあります。

もし挙動がおかしい際は、継続使用を控えましょう。

③フォレンジック専門業者に相談する

「マルウェアに感染した」「情報漏えいが疑われる」 場合、フォレンジック調査で被害範囲や不正行為の経路を調べることが大切です。

特に2022年4月施行の「改正個人情報保護法」では、財産的被害が生じるおそれのある個人データの漏えい等が発覚した場合、法人に以下の義務が課せられました。つまり、被害調査を行うことは再発防止のためだけでなく、個人情報取扱事業者の義務でもあります。

フォレンジック調査を行うメリットは、主に次の2つです。

①専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社では、高度な技術を持つ専門エンジニアが、正しい手続きでハッキング被害を確認できるため、社内や個人で調べるよりも正確にハッキング被害の実態を確認することができます。

また、自社調査だけでは不適切とみなされてしまうケースがありますが、フォレンジックの専門業者と提携することで、調査結果を具体的にまとめた報告書が作成できます(これは法執行機関に提出する資料としても活用が可能です)。

②セキュリティの脆弱性を発見し対策できる

フォレンジック調査では、デジタル端末のハッキング経路や被害の程度を明らかにし、セキュリティの脆弱性を発見することで、今後のリスクマネジメントに活かすことができます。

また弊社では解析調査や報告書作成に加え、お客様のセキュリティ強化に最適なサポートもご案内しています。

\フォレンジック調査の専門家へ24時間365日で無料相談/

ハッキング調査が必要な場合は専門家に相談する

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当者が対応させていただきます。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

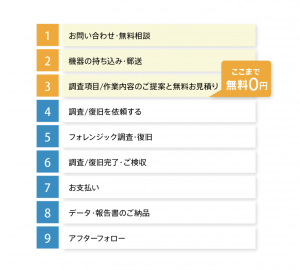

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

法人様は最短30分でWeb打ち合せ(無料)を設定

選ばれる理由

累積ご相談件数32,377件以上の実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積32,377件以上(※1)のご相談実績があります。また、警察・捜査機関から累計360件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

利用しやすい料金設定 相談・見積無料

外注により費用が高くなりやすい他社様と異なり、当社では自社内のラボで調査するため、業界水準よりも安価に調査サービスを提供しております。初動対応のご相談・お見積は無料で実施。はじめてのご利用でも安心してお任せください。

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、14年連続国内売上No.1のデータ復旧技術(※4)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※4)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2017年)

国際空港レベルのセキュリティ体制

官公庁や警察などの機密性の高い情報を取り扱うため、第三者機関の警備やセキュリティゲート、監視カメラを配置し、情報の管理を行っています。世界基準のセキュリティ規格であるISO、Pマークを取得。万全のセキュリティ体制を構築しています。

多くのお客様にご利用いただいております

ハッキング調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

ハッキング調査の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

【補遺①】「トロイの木馬ウイルスが検出されました」と表示される原因:偽警告が表示されている

「トロイの木馬に感染しました」と表示される原因は、大きく分けて以下の2つです。

- 「偽警告」が表示されている

- 実際にトロイの木馬を検知している

ひとつは「偽警告」が表示されている場合です。偽警告は、ユーザーを騙して個人情報を盗み取ったり、金銭をだまし取ったりするためのフィッシング詐欺の一形態です。偽警告が表示された場合、決して個人情報を入力したり、指示に従ったりしないようにしましょう。

もうひとつは「実際にトロイの木馬に感染している」場合です。ここからは、それぞれのケースごとに被害の特徴や見分け方について詳しく解説していきます。

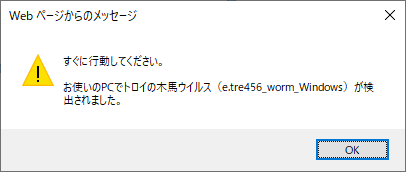

これは、偽サイトに誘導して詐欺ソフトを売りつけたり、個人情報を詐取したり、マルウェアのインストールを促したりするポップアップ形式の偽警告です。

「トロイの木馬スパイウェアアラート」というメッセージが表示される場合はこちら

詐欺URLの特徴

詐欺URLの特徴は、以下のとおりです。

- 正規サイトのURLと異なる

- ドメインが異なる

- URLに不自然な文字列が含まれている

- URLが「https://」から始まっていない

正規サイトのURLと異なる

詐欺URLは、正規サイトのURLと非常によく似せて作られていることが多くあります。

たとえば、以下のような例が挙げられます。

- ドメイン名の末尾を1文字だけ変えたURL

- ドメイン名を似た発音の文字列に変えたURL

- ドメイン名に似たスペルの文字列に変えたURL

- 正規サイトのURLに似せたURLに”.com”や”.jp”などのドメイン名を追加したURL

これらの手法を用いることで、偽サイトは正規サイトと見分けがつきにくくなり、ユーザーが誤ってアクセスしてしまう可能性が高くなります。

仮に偽サイトにアクセスしてしまうと、個人情報やクレジットカード情報が盗まれるなどの被害に遭う可能性があります。その場合、専門家に相談することで被害の状況を正確に把握することができます。

\サイバーセキュリティ専門家へ24時間365日無料相談/

ドメインが異なる

例えば「.xyz」「.bid」「.top」など見慣れないドメインは、偽サイトの可能性が高いと言えます。これらのドメインは、比較的新しいドメインであり、登録費用も安価であるため、詐欺サイトによく利用されています。

もちろん、上記のドメインすべてが偽サイトというわけではありませんが、これらのドメインを利用したサイトにアクセスする際には、十分に注意が必要です。

URLに不自然な文字列が含まれている

偽サイトのURLには、不自然な文字列が含まれている場合があります。

例えば、正規サイトが「example.com」であれば、偽サイトは「examp1e.com」のように数字やアルファベットが似たものになっている場合があります。

URLが「https://」から始まっていない

正規の企業や組織のWebサイトやソフトウェアは、SSL(Secure Sockets Layer)によって暗号化されており、URLの前に「https://」が付いています。

一方、詐欺URLは、SSLによって暗号化されていないことが多く、URLが「http://」から始まっている場合があります。「http://」から始まるサイトは、通信内容が暗号化されていないため、個人情報を入力すると、第三者によって盗み見される可能性があります。

詐欺メッセージの特徴

詐欺メッセージの特徴は次のとおりです。

- 緊急性や重要性を強調する

- ギフトカード、プリペイドカードでの支払いを要求する

- 「050」で始まる電話番号にかけるように要求する

緊急性や重要性を強調する

詐欺メッセージの多くでは「アカウントが停止されました」「アカウントが乗っ取られています」「重要な情報が盗まれました」など、ユーザーに過度の不安をあおるような表現(警告音も含めて)が使われます。

詐欺メッセージの具体例が次のとおりです。

- 「すぐに行動してください。お使いのPCでトロイの木馬ウイルスが検出されました。」

- 「今すぐウイルス対策ソフトをダウンロードして、コンピューターを守りましょう!」

- 「あなたのアカウントが侵害されました。アカウントを保護するために、今すぐログインしてパスワードを変更してください。」

- 「あなたが不正なサイトにアクセスしました。あなたのコンピューターはウイルスに感染しており、今すぐダウンロードして感染を取り除く必要があります。」

- 「あなたが不正なプログラムをダウンロードしました。個人情報が危険にさらされています。今すぐ問題を解決するために、お支払いください。」

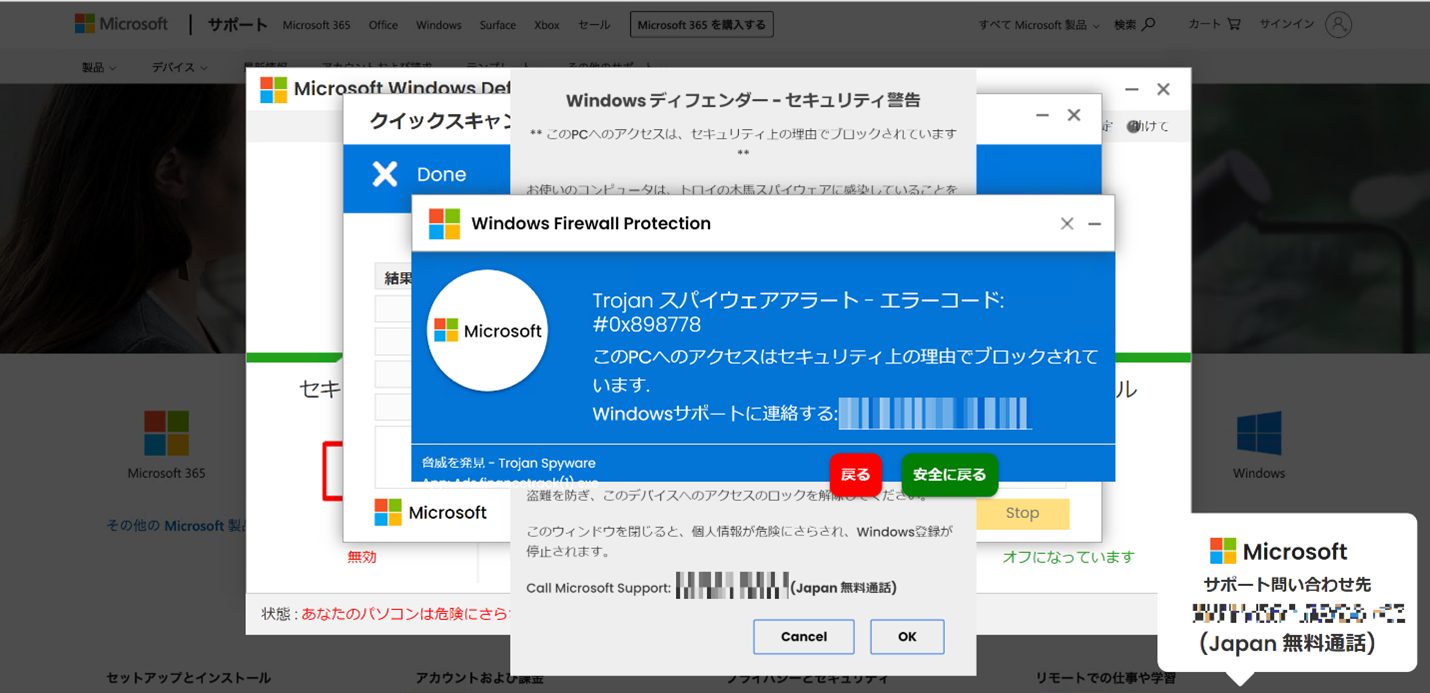

「Microsoft Tech Support Scam」とは

これ以外で有名な偽警告の例の一つに「Microsoft Tech Support Scam」があります。

これ以外で有名な偽警告の例の一つに「Microsoft Tech Support Scam」があります。

これはウェブブラウザで表示される偽警告で、電話番号をクリックさせられ、「マイクロソフトのテクニカルサポート」と称する詐欺師に連絡するように促します。もし個人情報を入力してしまった場合は、関連するアカウントのパスワードを変更しましょう。偽警告に従うと、個人情報が漏えいするなどの悪影響を受ける可能性があります。

これ以外にも「24時間以内に対応しないとアカウントが削除されます」「30分以内にパスワードを変更しないとアカウントが乗っ取られます」など期限を設ける手段も見られます。

いずれにせよ、このような相手を脅迫するメッセージは、すべて詐欺であり、信じるべきではありません。大切な個人情報を入力した場合は、すぐに関連する機関に連絡してアカウントを停止し、データ漏えいやマルウェアの感染がないか確認するようにしましょう。

ギフトカード、プリペイドカードでの支払いを要求する

詐欺メッセージの多くは、ギフトカードやプリペイドカードでの支払いを要求します。

ギフトカードは現金の送金やクレジットカードと異なり、身分証明書の提示は不要であるため、詐欺犯は匿名性を保ったまま、被害者から金銭をだまし取ることができるからです。

サポートと称してギフトカードでの支払いを要求するのは、すべて詐欺であるため、決して応じてはいけません。

「050」で始まる電話番号にかけるように要求する

050番号は、インターネット回線を利用した電話(IP電話)のことです。

050番号は、インターネット回線を利用した電話(IP電話)のことです。

050番号の導入は、固定電話や携帯電話と比較して手続きが簡単な上、発信元を特定するのが難しいという特徴があります。このため、悪意のある人物が、050番号を悪用して被害者を脅迫したり、不正に利用したりする可能性があります。

偽警告のパターン

偽警告は主に次の形態をとっています。

- ポップアップ

- リダイレクト

- ブラウザハイジャック

ポップアップ

ポップアップは、ウェブページやアプリ内で突然表示される小さなウィンドウです。リンクをクリックしたり、特定のボタンをクリックするよう促すことで、ユーザーを悪意あるウェブサイトに誘導します。

リダイレクト

これはユーザーがアクセスしようとしたウェブページを意図せず別のウェブページに転送する手口です。たとえば不正なリンクをクリックしたり、感染した広告をクリックしたりすることでリダイレクトが発生することがあります。

これにより詐欺被害やウイルス感染被害が引き起こされる恐れがあります。

ブラウザハイジャック

ブラウザハイジャックとは、悪意のあるウェブサイトや広告などによって、ユーザーのブラウザが乗っ取られることを指します。これによりユーザーは意図しないWebサイトにリダイレクトされ、ユーザーの個人情報やクレジットカード情報が盗まれる可能性もあります。

ブラウザハイジャックとは、悪意のあるウェブサイトや広告などによって、ユーザーのブラウザが乗っ取られることを指します。これによりユーザーは意図しないWebサイトにリダイレクトされ、ユーザーの個人情報やクレジットカード情報が盗まれる可能性もあります。

いずれにせよ、ユーザーが偽警告に個人情報を入力してしまった場合、法人は速やかに関連部署やセキュリティチームに通知し、適切に対処する必要があります。

【補遺②】「トロイの木馬ウイルスが検出されました」と表示される原因:トロイの木馬を検知している

「トロイの木馬に感染しました」というメッセージは通常「偽警告」ですが、正規のセキュリティ製品でトロイの木馬が検出された場合、実際に感染している可能性が高くなります。

トロイの木馬はユーザーに気づかれずに活動し、知らないうちに金銭や情報を詐取します。したがって感染被害を防ぐためには、「スキャン」「隔離」「削除」が必要不可欠です。

また未発見のバグや脆弱性が悪用されると、被害の拡大が懸念されるため、最新のセキュリティパッチやアンチウイルスソフトの使用も推奨されます。

Windows Defenderで警告が出たときの対処方法はこちら

トロイの木馬によるインシデント発生時、どうするべきか

トロイの木馬によるインシデントが発生した場合、デジタルフォレンジックを行うことで、どのようにマルウェアが侵入し、感染がどのように展開され、どのような被害が発生したかを詳細に解析し、類似のインシデントを防ぐための措置を講じることができます。

ただし、デジタルフォレンジック調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのは困難であるため、サイバーセキュリティ専門家と提携して調査を実施することをおすすめします。

私たちデジタルデータフォレンジックには官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。

お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

特に次のような疑問がある場合、専門家まで対応を依頼されることをおすすめします。

- 「漏えいによって個人情報が、どの範囲まで流出したのか?」

- 「漏えい情報が他の企業や組織にも影響を及ぼすのではないか?」

- 「インシデントの影響がどれくらい長期間にわたるのか?」

- 「漏えいした情報が悪用される可能性が知りたい?」

- 「問題に対して今後どのような対策を取るべきか知りたい」

\サイバーセキュリティの専門家へ24時間365日で無料相談/

【補遺③】トロイの木馬の被害事例

トロイの木馬の攻撃手法は、2010年代以降、大きく変化しました。ここでは、トロイの木馬を用いた2つのサイバー攻撃事例から、その移り変わりを紹介します。

大分県でトロイの木馬の偽警告を利用した特殊詐欺事件

大分市の70代男性が、パソコンのウイルス感染名目の特殊詐欺に遭い、40万円をだまし取られました。

男性は突然のウイルス感染警告に驚き、指示に従って電子マネーを購入しましたが、エラーが続き、40万円分の電子マネーが詐欺師に奪われました。警察は特殊詐欺による被害を確認し、電子マネーでの支払い要求には慎重に対応し、家族や知人、警察に相談するよう呼びかけています。

出典:TBS NEWS DIG

「Emotet」による大学職員の情報漏えい

三重県の施設で、聴覚障害者支援センターのパソコンがウイルス感染し、40代女性職員が操作したことで遠隔操作が可能となりました。画面には「トロイの木馬に感染した」との表示があり、電話で指示に従った結果、個人情報が保存されたハードディスクが接続されたパソコンでウイルスがインストールされた可能性があります。センターは情報漏洩の有無を調査しています。

出典:YAHOO!ニュース

【補遺④】トロイの木馬の感染経路

トロイの木馬の主な感染経路は以下があります。

- スパムメール・SMS

- SNS

- ソフトウェア・アプリ

- ファイル共有

スパムメール・SMS

不審なメールやSMS、知らない宛先からのメールやSMSに含まれるURLにアクセスすると感染の危険性があります。

近年、メールやSMSを利用した手口が巧妙化し、通販サイトや宅配の不在通知を装った詐欺が増加しています。誰もが知っているような企業や機関からの連絡であっても、攻撃者がなりすましている可能性が考えられます。

不審な送信者からのメールやSMSのURLにはアクセスせず、メールの添付ファイルも注意して開かないようにしましょう。

SNS

SNS(Twitter、Instagram、Facebookなど)上に存在する、悪質なリンクからトロイの木馬に感染する可能性があります。SNSアカウントでも、有名人や企業になりすましたアカウントが存在します。

アカウントの乗っ取りにより、フォロワーに対して誘導が行われることもあります。SNSに投稿されたURLには慎重にアクセスし、信頼できるアカウントであっても不明なURLへのアクセスは避けましょう。

ソフトウェア・アプリ

悪質なソフトウェアやアプリケーションをダウンロードした時に、トロイの木馬がダウンロードされる可能性があります。パソコンでは古いソフトウェアや非公式なソフトウェアに感染するリスクがあります。iPhoneやAndroidスマホではApp StoreやGoogle Playなどの一見信用できるプラットフォームであっても、感染経路として利用される可能性があります。

ソフトウェア・アプリは公式サイトからダウンロードするようにし、不審なものはそもそもダウンロードしないようにしてください。

ファイル共有

クラウドストレージ(Google Drive、Microsoft OneDrive、Dropboxなど)に外部から共有されたファイルを保存した際に、トロイの木馬に感染する可能性があります。ファイルを共有しているアカウントが攻撃者に乗っ取られ、危険なファイルが共有されることで感染します。

クラウドストレージでファイル共有する際は、信頼できるアカウントからのファイルかどうか確認しましょう。アクセス権限が広く設定されている場合、不正利用されるリスクが高まります。クラウドストレージにアクセスできる権限を適切に管理することが重要です。

もしクラウドストレージが感染した場合、クラウド内だけでなく、パソコンに保存されているデータが盗まれる・漏えいする可能性があります。感染が疑われる場合はすぐに調査会社に相談するようにしてください。

デジタルデータフォレンジックでは、トロイの木馬に感染した際の被害状況や感染経路を調査することができます。感染防止のために、セキュリティ診断を実施することも可能ですので、お気軽にご相談ください。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

【補遺⑤】トロイの木馬の一般的な例

トロイの木馬には、一般的に以下のような例があります。

- パスワード窃盗型トロイの木馬

- バックドア型トロイの木馬

- ボットネット型トロイの木馬

- ランサムウェアの配布に使用されるトロイの木馬

- スパイウェア型トロイの木馬

パスワード窃盗型トロイの木馬

ユーザーのパスワードやログイン情報を盗むために設計されたトロイの木馬です。

一般的には、ウェブサイトやオンラインバンキングのログイン画面の偽物を表示し、ユーザーの入力情報を収集します。

バックドア型トロイの木馬

バックドア型トロイの木馬は、攻撃者がコンピュータにリモートでアクセスできるようにするマルウェアです。攻撃者はバックドアを使用して、コンピュータを乗っ取ったり、データを盗んだり、マルウェアをインストールしたりすることができます。

ボットネット型トロイの木馬

攻撃者が複数の端末を制御するために使用するトロイの木馬です。感染すると「スパムメールの送信」、「DDoS攻撃」、「個人情報の収集」など、様々な不正活動に利用されます。

ランサムウェアの配布に使用されるトロイの木馬

トロイの木馬は、ランサムウェアの配布を手助けする役割を果たすことがあります。もしランサムウェアがインストールされると、コンピュータのデータが暗号化され、復号キーと引き換えに身代金を要求されます。

ランサムウェアの配布に使用されるトロイの木馬は下記の記事でも詳しく解説しています。

スパイウェア型トロイの木馬

スパイウェア型トロイの木馬は、ユーザーの行動を監視するマルウェアです。ハッカーは、この情報を悪用して、個人情報を盗んだり、ターゲットを攻撃したりすることができます。

【攻撃者は常に新たな手法やバリエーションを開発している】

これらは一般的なトロイの木馬の例ですが、攻撃者は常に新たな手法やバリエーションを開発しています。セキュリティの意識を高め、信頼できる情報源からのファイルやリンクのみを開くことが重要です。

トロイの木馬は、メールの添付ファイルや偽のウェブサイトなど、さまざまな方法で配布されます。ユーザーは、トロイの木馬から身を守るために、ダウンロードするファイルやアクセスするウェブサイトに注意する必要があります。また、最新のセキュリティパッチを適用し、ウイルス対策ソフトウェアを最新の状態に保つことも重要です。

効果的な不正アクセス対策については下記の記事でも詳しく解説しています。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。