8Baseは、コンピュータ上のファイルを暗号化し、復号キーと引き換えに身代金の支払いを要求する、法人を標的としたマルウェア(ランサムウェア)の一種です。

このランサムウェアは2022年3月に初めて登場して以降、しばらく目立った活動を見せていませんでしたが、2023年5月以降に大規模な急増を見せました。その手口は非常に洗練されいる上に悪質なものであり、2024年に入ってからも新しく感染事例が報告されています。

万が一、感染すると企業にとって深刻な被害をもたらすことがあり、インシデント発生時は適切な対応が求められます。

この記事では、8Baseランサムウェアの特徴を交え、被害に遭った場合、企業が対応すべき確認事項などを解説していきます。ぜひ参考にしてください。

目次

8Baseランサムウェアの概要

8Baseランサムウェアは2022年3月に初めて登場したランサムウェアです。2023年5月中旬から6月にかけて活動を急増させ、リークサイトで被害者が多数いると主張しています。

Phobosランサムウェアと酷似

研究者は、8Baseが攻撃手段としてPhobosランサムウェアと類似した攻撃を行った可能性を指摘しています。ただ、これは8BaseがPhobosグループの所属を示すものではなく、同じ攻撃者が関与している「派生ランサムウェア」であるとは一般的に考えられていません。

出典:PCrisk

>拡張子「.phobos」「.faust」ランサムウェアとは

犯罪者集団「RansomHouse」の派生グループの可能性が高い

8Baseの手口やスタイルについてセキュリティ研究者はランサムウェア集団「RansomHouse」との類似性を指摘しています。理由として、登場から間もないにもかかわらず、確立された組織として効率的に攻撃を展開するスタイルが挙げられ、これは「経験豊富でよく組織化された攻撃者が背後にいる」根拠のひとつとなっています。

出典:VMware

8Baseの攻撃は巧妙かつ複雑な手口をとっており、自力での調査には限界があります。ランサムウェアは高度で複雑な技術を使用しているため、感染経路や漏えいの被害を特定するには専門知識や特殊な技術が必要になるからです。

被害が確認された時点で、サイバーセキュリティ専門家や法執行機関に連絡し、早急な対応を行いましょう。サイバーセキュリティ専門家はランサムウェアにまつわる知見が豊富で、対応を依頼することで調査から復号、対策まで適切な対応を迅速に講じることができます。

\サイバーセキュリティ専門家へ24時間365日で無料相談/

8Baseランサムウェアの特徴

8Baseランサムウェアは、システムに侵入後、ファイルを暗号化し、復号キーと引き換えに身代金の支払いを要求します。その特徴は次のように表すことが出来ます。

SNSで攻撃を行った企業名を公表する(二重恐喝/ネーム・アンド・シェイム)

8Base公式ツイッター(@8BASEHOME)

8Base公式ツイッター(@8BASEHOME)8Baseランサムウェアは、TwitterやTelegramなどのSNSで、攻撃に成功した企業や組織の名称を公開します。このような手法は「二重恐喝」あるいは「ネーム・アンド・シェイム」と呼ばれ、攻撃の事実を暴露し、相手を追い込む点で、悪質な手口といえるでしょう。

出典:VMware

サードパーティのソフトウェアを禁じている

8Baseランサムウェアは、サードパーティのソフトウェアの使用を禁じています。これは被害者がファイルを復号化するためにサードパーティの復号ツールやソフトウェアを使用することを妨げるためと考えられます。

出典:PCrisk

個人でなく法人のデータを詐取することを目的としている

8Baseは個人でなく法人のデータを詐取することを目的としており、サーバーやワークステーションを集中して攻撃します。

たとえば下記は8Baseが詐取する可能性のあるデータです。

- データベース、法的文書、個人情報

- 監査レポート

- SQLデータベースの監査

- あらゆる財務文書(明細書、請求書、会計、振込など)

- 業務ファイル、社内文書

- バックアップ

- 機密文書

- 従業員のプロファイル(個人情報、勤務履歴、給与情報)

これらのデータはすべて機密性の高いデータであり、盗難または不正使用されると大きな損害が発生する可能性があります。

そのため、被害が発覚した時点で、早急にサイバーセキュリティの専門家に相談することをおすすめします。サイバーセキュリティの専門家は、専門知識と経験を持っており、攻撃の範囲や影響を評価し、最適な対応戦略を策定することができます。

8Baseランサムウェアのターゲットとは

8Baseランサムウェアは、多くの地域や業界の組織を標的にしています。

8Baseランサムウェアの攻撃対象となった地域

8Baseランサムウェアからの攻撃被害に遭った地域は、米国が大差をつけて1位となっており、次いでブラジル・イギリス・カナダ・オーストラリアなどが被害を受けているようです。

出典:fortinet

8Baseランサムウェアの攻撃対象となった業種

8Baseランサムウェアグループはさまざまな業界の企業を標的としていますが、その標的は中小企業 (SMB)が主であり、製造・建設・技術分野の企業を多く攻撃しています。

約半数の被害者がビジネスサービス、製造、建設部門に従事しており、2024年頃からは日本の製造業の企業の被害事例も報告されています。

出典:fortinet

8Baseランサムウェアに感染するとどうなるのか

8Baseランサムウェアに感染すると、以下のような影響が生じる可能性があります。

まずは起こった症状をもとに感染経路の分析や感染拡大防止などの対応を行いましょう。

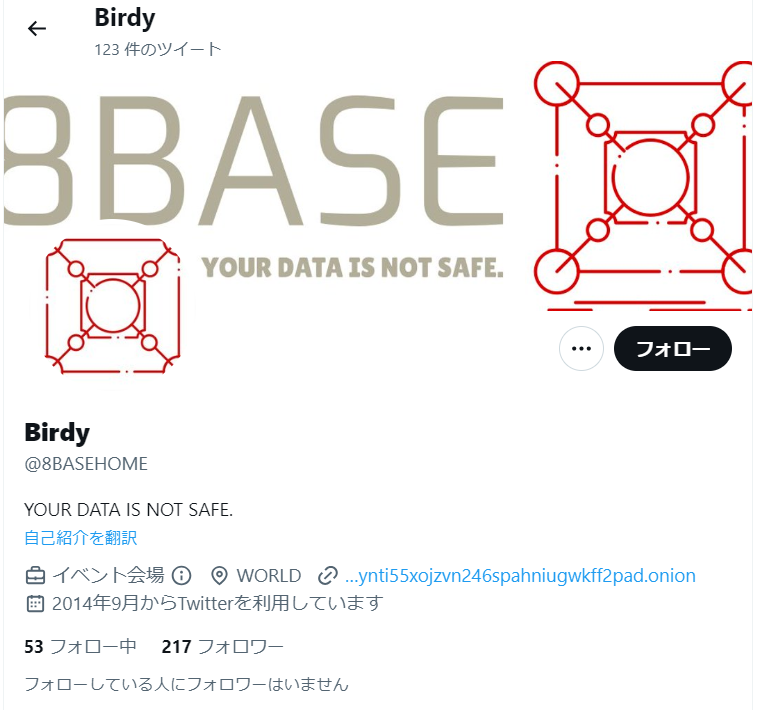

ランサムノートが表示される/身代金の支払いを拒否した場合、データを公開すると脅迫される

ダークウェブ上の8Baseデータ漏洩サイト 画像出典:BleepingComputer

8Baseランサムウェアに感染すると、身代金の支払いを要求するメッセージ(ランサムノート)が表示されます。

内容を要約すると次のとおりです。

- ネットワークインフラが侵害された。これはデータ漏えい、ファイルの暗号化を意味する。最善かつ唯一の対処法は、連絡することである。

- HDD上のファイルを編集、ないしサードパーティ製のソフトウェアを使用、PCをシャットダウンまたは再起動することは禁止されている。

- 取引を行わない場合、4日後に漏えいしたデータが公開または販売される。なお、漏えいしたデータが公開されると、それ同時に復号キーは永久に失われる。

- 取引を行う場合、復号ツールとマニュアルを提供する。また盗んだデータはすべて削除する。

上記の通り、身代金の支払いを拒否した場合、データを公開すると脅迫されます。これにより、機密情報が第三者に公開されるリスクが生じます。

ただし身代金の支払い有無に関わらず、バックドアの設置などセキュリティ侵害が発生している可能性があることに変わりはなく、復号キーの提供に関しても一切保証がありません。

したがって感染時は、どのようなケースであっても身代金を支払わず、その代わりにデータ侵害を調査することが必要不可欠です。たとえばログ解析や、感染経路の特定は、サイバーセキュリティ専門家に相談して実施することをおすすめします。

システムログやネットワークトラフィックの解析、マルウェアの解析などを通じインシデントの全容を特定することで、有効な再発防止策をとることもできます。

この際、自社調査では誤った対処により痕跡が失われる場合や、客観性が認められないこともあるため、まずはランサムウェア感染調査の実績の多い専門業者へ相談しましょう。

\24時間365日受付 初動対応のご相談・お見積もり無料/

盗まれた情報がCommand&Control(C2)サーバーに送信される

8Baseランサムウェアは、感染したデバイスから盗まれたデータを攻撃者の指定するC2サーバーに送信する可能性があります。

C2サーバーとは、Command and Controlサーバーの略称で、感染したデバイスから盗まれた情報の受信などを行ったり、リモートでさまざまな攻撃を行うことができるため、データがC2サーバーに送信されると、個人情報や機密データの漏えいのリスクが高まります。

暗号化されたファイルの拡張子が「.8base」などに変わる

8Baseランサムウェアは、感染したデバイス上のファイルを暗号化し、元の拡張子を変更して「.8base」拡張子を追加します。

これにより、被害者は身代金と引き換えに、ファイルにアクセスできなくなります。

トロイの木馬などマルウェアがインストールされる可能性がある

8Baseランサムウェアは、感染したデバイスに対して他のマルウェアやトロイの木馬をインストールすることがあります。これにより、データの盗難や漏えい、マルウェア感染など、さらなるセキュリティ上のリスクや被害が生じる可能性があります。

データが漏えいする・経済的損失が生じる

8Baseランサムウェアに感染すると、企業のシステムが停止し、業務が停止する可能性があります。また感染データが漏えいすると、企業はプライバシー侵害のリスクに直面し、風評や賠償などにより、多大な経済的な損失が発生することがあります。

このような状況では、感染経路や脆弱性の特定、被害範囲の把握が不可欠です。例えば、感染したデバイスのログファイルを調べることで、攻撃者が使用したマルウェアの種類や攻撃手法などを明らかにすることができます。

また、感染したデバイスのハードディスクやメモリなどから攻撃の痕跡を収集し、復元することで、攻撃の詳細を解明することができます。

この際、有効なのがフォレンジック調査です。

フォレンジック調査とは、コンピューターから証拠を収集・分析し、インシデントの詳細を解明する手法です。フォレンジック調査により、被害の拡大を防ぐための対策や、将来の攻撃を予防するための情報収集・分析などが可能になります。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\法人様は相談から最短30分でWeb打ち合わせを開催/

8Baseランサムウェアの感染経路

8Baseランサムウェアの感染経路としては次のものが挙げられます。

ランサムウェアの感染経路を確認する方法は、下記の記事でも詳しく解説しています。

VPN/RDP(リモートデスクトップ)の脆弱性

リモートデスクトップやVPNを使用して、社外から社内のネットワークへアクセスしている人も多いでしょう。しかし、リモートデスクトップやVPNに存在する脆弱性を悪用して感染するランサムウェアは後を絶たず、セキュリティパッチが適用されていないシステムに不正アクセスされ、ランサムウェアをインストールさせられることがあります。

VPNやRDPの脆弱性を突いたランサムウェアについては、下記で詳しく解説しています。

悪意のある電子メールの添付ファイル

8Baseランサムウェアは、悪意のある電子メール添付ファイルから感染することがあります。一般的な手法として、フィッシングメールに添付されたファイルが実行されると、ランサムウェアがデバイスに侵入します。

なお、ランサムウェアの送信元は、一般的な組織や信頼できる企業、銀行などに偽装されることが多く、送信元のアドレスが本物と同じように偽装されていることがあります。

スマホでのメール閲覧時に注意すべきポイントや感染リスクについては、以下の記事でも詳しく解説しています。

悪意のある広告

8Baseランサムウェアは、ウェブサイト上に表示される悪意のある広告(アドウェア)やポップアップを通じて感染することがあります。

これら広告はクリックするだけでランサムウェアが自動的にダウンロードされるように設計されており、クリックするだけでデバイスは感染し、ランサムウェアが展開されることもあります。

8Baseランサムウェア感染時の対応

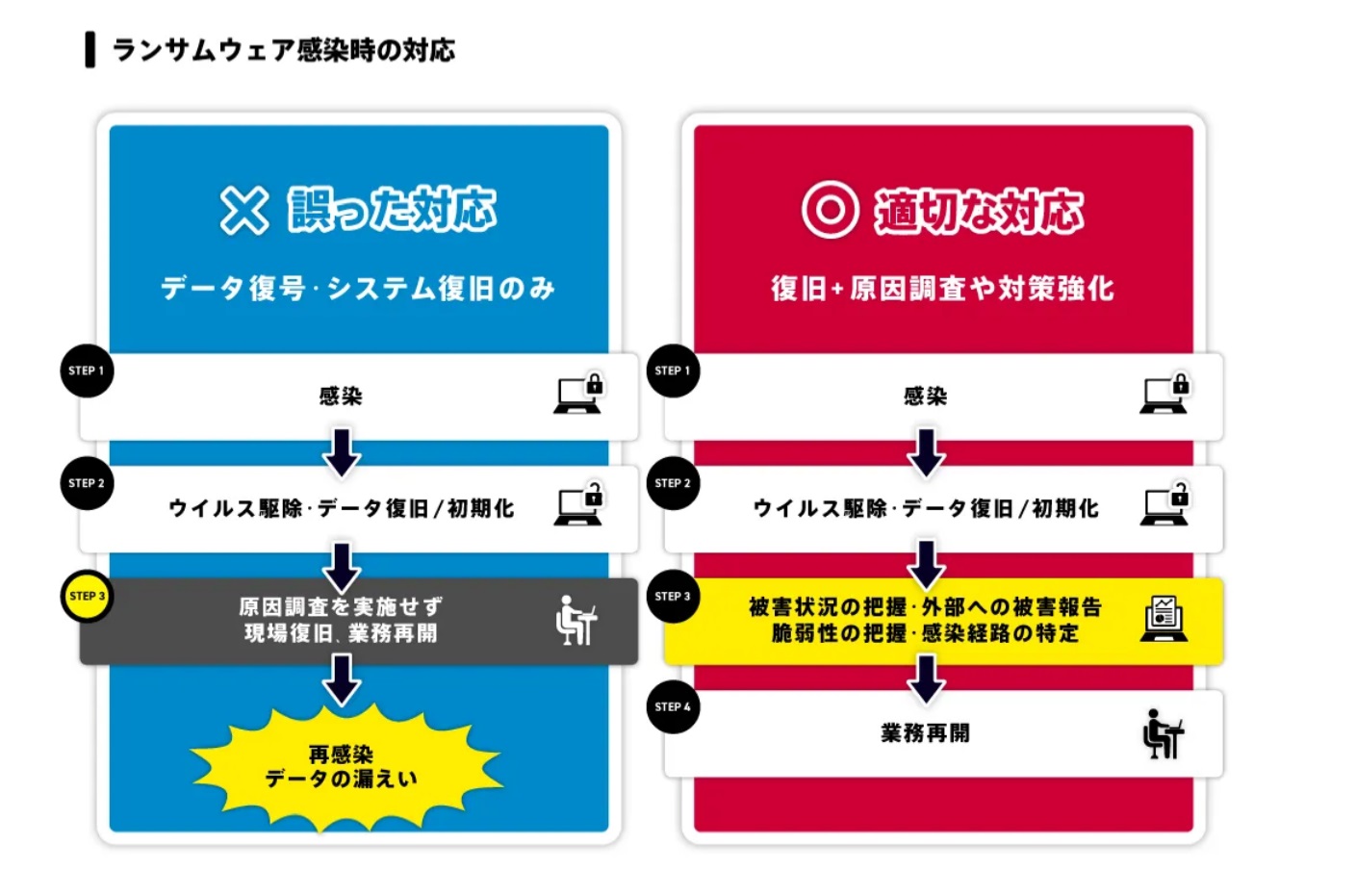

8Baseランサムウェア感染時、誤った対応を取ると、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。 .8baseランサムウェアに感染した場合の対処法は次のとおりです。

>ランサムウェアに感染したら?対処法は?回避・対策方法も解説

①端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

②バックアップから感染前のデータを復旧する

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。

これにより、被害を回復することができますが、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

③ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

特に「脆弱性」を悪用した攻撃を受けた場合、再度、攻撃を受けないよう、適切な対応を行うとともに、どの端末のどのデータが詐取されたのかを確認する必要があります。

法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。

たとえば、セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできません。したがって、8Baseランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計39,451件のご相談実績(※1)があり、他社にはないデータ復旧業者14年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数39,451件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2020年)

ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

①被害の範囲を正確に特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠となるデータが確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアによる詳細な調査と報告が受けられる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を特定し、再発防止につながる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

8Baseランサムウェアの感染事例

2024年より8Baseランサムウェアは国内の企業をターゲットとして感染が活発化しています。その中でも被害が甚大だった2社の企業の感染事例を取り上げます。

ニデックインスツルメンツ株式会社

2024年5月26日 にモーター等の製造販売を行っている「ニデックインスツルメンツ株式会社」のシステムが8Baseランサムウェアに感染しました。

感染調査の結果、国内グループ会社、及び海外現地法人の一部のファイルサーバーが暗号化され、個人情報が外部のリークサイトに漏えいし、ダウンロード可能な状態となっていたことが判明しています。

システム管理者アカウントの ID 及びパスワードの流出が今回のランサムウェア感染の原因とされます。

24年7月現在はデータのバックアップを行い、最低限の対外的業務継続体制で運営を再開しています。

出典:ニデック株式会社

株式会社イセトー

2024年5月26日に、自治体や企業の印刷業務などを請け負っている株式会社イセトーのランサムウェア感染が発覚しました。感染の結果、本記事を作成している24年7月25日時点で90万件以上の情報漏えいが確認されています。

株式会社イセトーのランサムウェア感染により被害を受けたとされる企業や自治体、情報漏えいの被害規模は以下の通りです。

| 情報漏えいが確認された企業・自治体 | 漏えいした情報の種類と数 |

| 京都商工会議所 | 企業の代表者氏名や口座情報など 約4万1千件 |

| クボタクレジット | 氏名・住所・利用者明細など 約6万1千件 |

| 東海信金ビジネス | ダイレクトメールのログデータ 約7万7千件 |

| 和歌山市 | 市民税・県民税納付者情報 約15万件 |

| 徳島県 | 自動車税の納付者氏名など 約20万件 |

| 愛知県豊田市 | 税金関連の個人情報 約42万件 |

| 高松市 | 個別避難計画に関する個人情報など 1605件 |

| 大阪府東大阪市 | 介護保険料に関する個人情報 75件 |

| 京都市 | 新型コロナウイルスのワクチン接種に関する9人分の個人情報 |

漏えいしたデータの一部はダークウェブ上に流出していることが確認されています。(※24年7月3日時点では既にデータは消失しているとのこと)

このような情報漏えいの被害が甚大となった理由は、委託業務完了後、個人情報は削除する契約となっていたが、実際にはイセトー側で削除されていなかったこととされています。

出典:産経新聞

出典:読売新聞オンライン

出典:株式会社イセトー

まとめ

今回は8baseランサムウェアの概要から対処法まで解説しました。8baseランサムウェア感染が発覚したら、迅速に適切な初動対応を取れるかが企業の信頼を守るうえで重要です。

万が一ランサムウェアに感染した場合は、迅速にフォレンジック調査会社へ相談することを推奨します。