ランサムウェアに感染すると、データ漏えいによる信用失墜や業務停止による経済的損失など、多方面に深刻な被害をもたらす可能性があります。このような被害を未然に防ぐためにも、適切なランサムウェア対策を実施することが重要です。

しかし、ランサムウェアは、近年ますます増加を続け、その手法も先鋭化しているため、最新情報を収集して適切な対策を講じ、感染時の対応も事前に把握しておくことが大切です。

本記事では、ランサムウェアの特徴をはじめ、感染しないための方法まで詳しく紹介しています。ランサムウェアの包括的な対策として、ぜひ参考にしてください。

\サイバーセキュリティ専門家へ24時間365日無料相談/

目次

ランサムウェアとは

ランサムウェアは、マルウェアの一種で、ファイルやデータを暗号化して身代金を要求するサイバー攻撃に使用されます。感染すると、ネットワーク内で広がり、複数のシステムに感染して業務停止に陥ることも珍しくありません。

近年のランサムウェアは、特定の業界を狙ったものも多く、製造業をはじめ、医療施設や教育機関など、公共施設を狙ったランサムウェアが出現しています。これらの施設では、機密性の高い重要情報が扱われており、攻撃を受けると大きな被害が出る可能性があります。

またランサムウェアは非常に種類が多く、それぞれ特徴があるため、攻撃の手口を知らないと感染リスクが高くなります。

過去から現在までのランサムウェアの種類と特徴についてはこちら

ランサムウェアの手口は多重脅迫が8割

近年、ランサムウェアの手口は、盗んだデータを暴露すると脅迫する多重脅迫型(暗号化+暴露+他)が中心となっています。この手口は、1回の攻撃で多くの利益を得ることができるため、ランサムウェア集団の間でますます人気が高まっています。

また近年は盗んだデータを暴露すると脅迫する手口の他、DDoS攻撃の予告(三重脅迫)、被害組織の顧客やビジネスパートナーへのドキシング予告(四重脅迫)など、さらに過激な脅迫手段が増えています。

警察庁によれば、2022年度のランサムウェア被害で、手口が確認できた計182件の事例のうち「多重脅迫」は全体の65%(119件)にのぼるとしています。なお、被害は大企業から中小企業や団体など規模を問わず発生しており、被害全体の半数を製造業とのことです。

多重脅迫で身代金を支払うケースも珍しくありませんが、恐喝時点で、すでにデータが攻撃者に盗まれているため、身代金を支払うこと自体あまり意味がありません。むしろ、身代金を支払うと、相手に都合よく思われ、再び攻撃に遭うリスクが高まります。

なお、身代金を支払ったとしてもデータが戻ってくる保証はなく、むしろ身代金を支払ってしまうことで「反社会的組織に資金を提供した」として社会的信用を失う恐れもあります。

ランサムウェアに遭遇した際は、絶対に簡単に多重脅迫に従わず、専門家に相談し、適切な対応を行うことが大切です。

RaaS事業者も台頭―先鋭化するランサムウェア

ランサムウェア攻撃は犯罪組織だけでなく、RaaS(サービスとしてのランサムウェア)と呼ばれるビジネスモデルも増えています。

これにより、技術的な専門知識がない者でも、攻撃キットを利用してランサムウェア攻撃を行うことが可能となっています。また、攻撃手法もより洗練され、組織内のシステムに大きな影響を及ぼすケースも増えています。

ランサムウェアの種類がわからない場合は?

一部のランサムウェアは、変更する拡張子を特定のものではなく、意図的にランダムなものにすることがあります。これにより、被害者がどの拡張子のファイルが暗号化されたのかを容易に特定できなくなります。

このような手法を採用することで、被害者は暗号化されたファイルを復元する方法を見つけるのが難しくなり、特定のランサムウェアの種類を識別すること自体が難しくなることがあります。

もしも自身や組織が特定のランサムウェアの種類を識別できない場合、専門家の助言や協力を借りることを検討しましょう。

個人情報の漏えい等があったらどうするか

ランサムウェアによる個人情報の漏えいは、組織にとって大きなリスクです。

仮に外部に情報が流出すると、顧客や取引先との信頼関係が損なわれ、法的な問題を引き起こす可能性もあります。したがって、情報漏えいが発生した場合は、まず漏えいした情報を特定し、被害状況を把握する必要があります。

しかし、専門的な知見やノウハウを持たない個人や社内のシステム担当者が行っても、インシデントの被害全容を把握することは困難です

むしろ自社調査では誤った対処で痕跡が失われたり、客観性が認められなかったりすることがあるため、ランサムウェア感染に遭遇した場合は、自社のセキュリティチームと関係者だけでなく、外部の専門業者との提携や協力が重要です。したがって、インシデント発生時は、フォレンジック調査業者に相談することをおすすめします。

フォレンジック調査は、データ漏えいやセキュリティ侵害の原因や影響を解析する手法です。この調査は、委員会や個人だけでなく、法執行機関に対しても、報告すべき有用な情報を提供可能で、適切な対応策の立案、ならびに法的な手続きを行う上で必要不可欠です。

私たちデジタルデータフォレンジック(DDF)では、緊急性の高いインシデントにもいち早く対応できるよう24時間365日体制でフォレンジック調査を受け付けておりますので、まずはお気軽にご相談ください。

\入力から送信まで3分で簡単に完了/

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

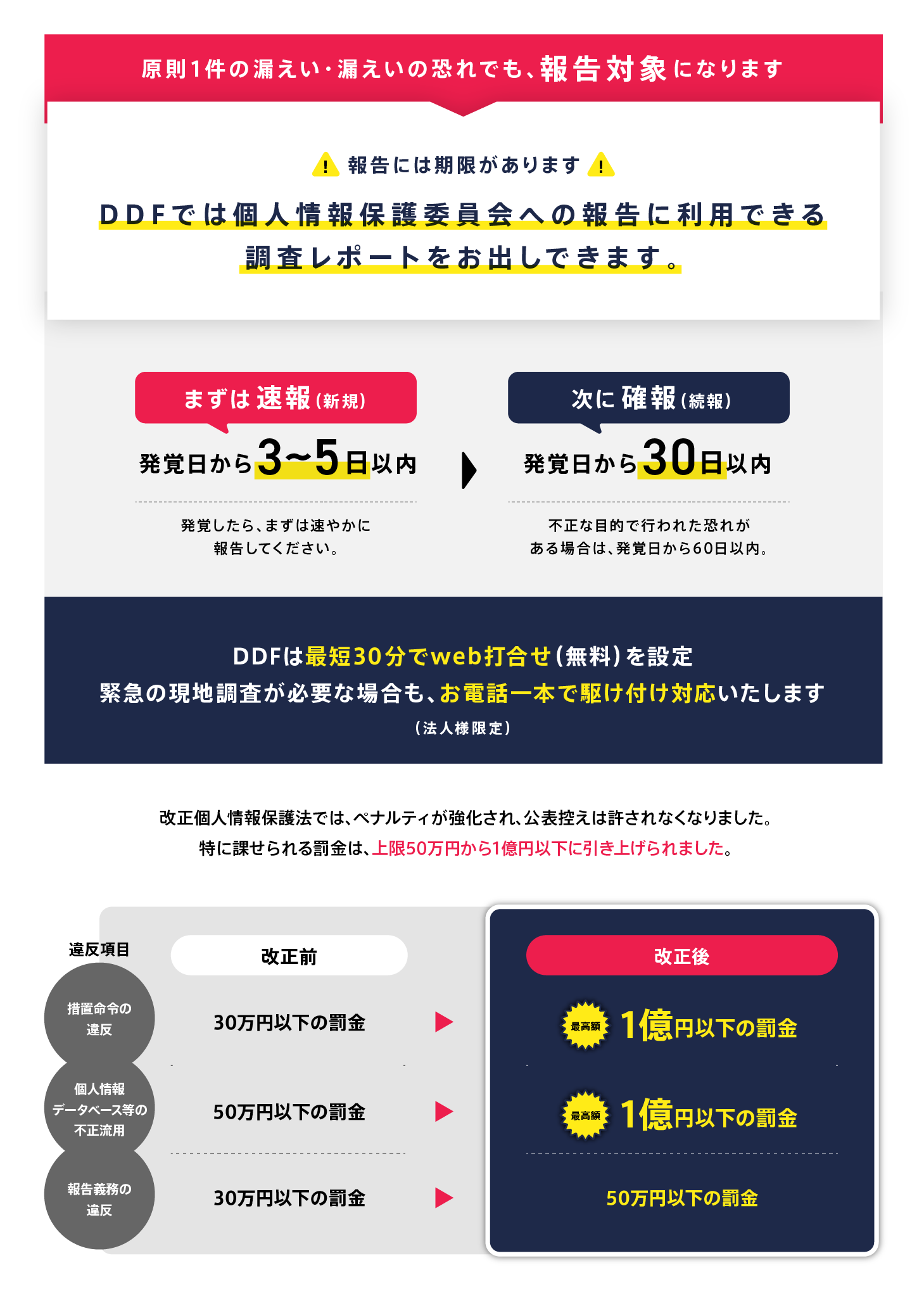

2022年4月から改正個人情報保護法が施行されました

一部のランサムウェアは、暗号化の前にデータを盗み出す機能をがあり、「盗んだデータを暴露する」と脅迫することで、被害者に身代金を支払わせようとします。

このように、ランサムウェア感染は情報漏えいの一因となり得るため、個人情報を取り扱う企業や組織(個人情報取扱事業者)は、適切な方法で被害を調査する必要があります。

ここで注目したいのは、2022年4月に施行された改正個人情報保護法です。この法改正では、データ漏えい、ないし漏えいが発生した可能性がある場合、1件からでも報告と通知が法人に義務付けられました。また、委員会からの命令に違反した企業には、最大で1億円以下の罰金、報告義務違反には最大50万円以下の罰金が科せられるようになっています。

出典:個人情報保護委員会

ランサムウェア感染の調査には法的知識や専門技術が必要

ランサムウェアは高度な技術を用いた攻撃が一般的で、一般ユーザーや知見のない企業だけでは適切なシステム復旧や調査対応は難しいとされています。

ランサムウェアは高度な技術を用いた攻撃が一般的で、一般ユーザーや知見のない企業だけでは適切なシステム復旧や調査対応は難しいとされています。

したがって、組織や法人は不適切な対応を取らないためにも、サイバーセキュリティの専門家とあらかじめ提携し、インシデントのフローを構築しておくことが重要です。

特に専門家は最新の脆弱性や攻撃手法について知見を持つことから、インシデント時の対応から再発防止に向けた対策まで幅広く提案することができます。ただし、専門家のスキルにはばらつきがあるため、提携前に十分な実績や信頼性を確認することが大切です。

私たちデジタルデータフォレンジックは、官公庁や上場企業、捜査機関、法律事務所、監査法人などから個人のお客様まで、幅広い支持をいただいており、累積32,377件以上の相談実績があります。

また24時間365日受付で迅速に対応しており、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。まずはお気軽にご相談ください。

\サイバーセキュリティ専門家へ24時間365日無料相談/

ランサムウェアはどのように感染する?

ランサムウェアの主要な感染経路は下記のとおりです。

- RDP/VPNへの不正アクセス

- フィッシングメール

- ソフトウェアの脆弱性の悪用

RDP/VPNへの不正アクセス

ランサムウェア感染の主要な原因は、RDP/VPNへの不正アクセスです。実際、VPN機器を介した感染経路が68%、リモートデスクトップを介した感染経路が15%を占め、合計で8割以上を占めています。

出典:NISC

たとえば脆弱なパスワード、ないしデフォルトの設定のままで使用を行うと、攻撃者によりユーザー名やパスワードが突破されやすく、ランサムウェアを展開される恐れがあります。

以下に代表的な脆弱性をいくつか挙げてみます。

- 強力なパスワード

- 未修整のセキュリティ脆弱性

- デフォルト設定の問題

- 過去の認証情報の漏えい

- ブルートフォース攻撃

これらの脆弱性を悪用されると、RDPやVPNを介してネットワークに侵入され、ランサムウェアに感染する可能性が高まります。

対策としては、強力なパスワード使用、定期的なソフトウェアのアップデート、不要なポートの閉鎖、セキュリティソフトの導入が重要です。

弱いパスワード

RDPやVPNへのアクセスに使用されるパスワードが弱かったり、デフォルトのままだったりする場合、攻撃者が簡単にアカウントに侵入することができます。パスワードを推測したり、総当たり攻撃を行うことで、アカウントへの不正アクセスが可能になります。

未修正のセキュリティ脆弱性

RDPやVPNのソフトウェアには、時折セキュリティ上の欠陥が発見されることがあります。仮にこれらの脆弱性が未修正のままであれば、攻撃者はその脆弱性を悪用してシステムに侵入することができます。

デフォルト設定の問題

RDPやVPNのデフォルト設定では、セキュリティの観点から脆弱な設定が存在することがあります。攻撃者はこれらのデフォルトの設定を利用してシステムに侵入しようとします。

過去の認証情報の漏えい

過去に漏えいした認証情報(ユーザー名やパスワード)が流通している場合、攻撃者はこれらの情報を用いてRDPやVPNに不正アクセスしようとします。したがって定期的なパスワード変更が重要になります。

ブルートフォース攻撃

ブルートフォース攻撃とは、パスワードを解読し、アカウントへの不正アクセスを試みる目的で、あらゆる可能性のある文字列を試していく攻撃方法です。

ブルートフォース攻撃は、パスワードが短いほど、解読が容易になります。そのため、パスワードは長く、複雑に設定することが重要です。また、パスワードを使い回すことも避けるようにしましょう。

フィッシングメール

フィッシングメールは、偽装されたメールやウェブサイトを使用して、ユーザーに悪意のあるリンクをクリックさせたり、添付ファイルを開かせたりする手法です。

ランサムウェアの攻撃では、フィッシングメールが主な感染経路として利用されます。たとえば被害者が偽装されたリンクをクリックしたり、感染した添付ファイルを開いたりすると、悪意のあるコードが実行され、データの暗号化やシステムの制御が行われます。

フィッシングメールの特徴は次のとおりです。

- 送信元が正規の企業や組織であるかのように装っている

- メールの内容が緊急性が高いか、興味を引くものである

- リンクをクリックしたり、添付ファイルを開いたりするように誘導する

- リンクをクリックしたり、添付ファイルを開いたりすると、悪意のあるソフトウェアに感染したり、個人情報が盗まれたりする

フィッシングメールに引っかからないためには、次の点に注意してください。

- 送信元が正規の企業や組織であるかを確認する

- メールの内容が緊急性が高いか、興味を引くものである場合は、送信元に確認する

- リンクをクリックしたり、添付ファイルを開いたりしない

- ウイルス対策ソフトを最新の状態に保つ

ソフトウェアの脆弱性の悪用

ソフトウェアの脆弱性を悪用する方法は、攻撃者が既知のセキュリティ上の欠陥や脆弱性を利用して、コンピューターシステムに侵入する手法です。

ランサムウェアの攻撃では、特にオペレーティングシステムやアプリケーションソフトウェアの更新が行われていない場合に、この手法が多く用いられます。攻撃者は脆弱性を突くことで悪意あるコードをシステムに送り込み、データを暗号化したり制御を奪ったりします。

ランサムウェアに感染しないための対策方法17選

ランサムウェアに感染しないための網羅的な対策方法は次のとおりです。安全なオンライン環境を築くためにも、あらかじめ下記の内容を実現しておきましょう。

- データをバックアップする

- 定期的にソフトウェアをアップデートする

- 不審なリンクや添付ファイルを避ける

- パスワードを複雑にして、定期的に変更する。

- メールのフィルタリング機能を活用する

- 不明なUSBメモリを使用しない

- セキュリティ対策ソフトウェアを使用する

- リモートデスクトップ(RDP)のセキュリティポリシーを強化

- VPNの脆弱性診断を行う

- 公衆Wi-Fiへの接続時はVPNを使用する

- 従業員教育・組織内啓発・セキュリティポリシーの策定

- マクロの無効化

- 多要素認証(MFA)の有効化

- ユーザーの権限を制限する

- ホワイトリスト(信頼できるWebサイトリスト)を使用する

- 24時間365日体制でネットワークやデバイスを監視する(SOC)

- 相談先を確保する

①データをバックアップする

ランサムウェア感染に備えるため、定期的なバックアップを行うことが重要です。バックアップをとることで、データが暗号化された場合でも、バックアップからデータを復元できます。なお、バックアップをとる場合は、外部ディスクやクラウドストレージに保存することをおすすめします。

NASのデータを外付けHDDでバックアップする

NAS(Network-Attached Storage)は、ファイル共有、バックアップなどに使用される記憶デバイスです。ただ、NASはランサムウェア攻撃の標的になることも多く、実際に感染すると、データにアクセスできなくなってしまいます。

ランサムウェアによるデータの暗号化や組織運営の機能不全を防ぐためには、NASに保存されたデータを定期的にオフラインの外付けHDDにバックアップすることが重要です。

以下は、NASのデータを外付けHDDでバックアップする具体的な手順です。

- 外付けHDDをNASに接続します。接続後、正常に認識されることを確認しましょう。

- NASのバックアップ機能を使用します。この際、サードパーティのバックアップソフトなどを利用する場合があります。またNASの管理画面やメーカーの提供するソフトウェアを使用するか、外部のバックアップソフトウェアをインストールしてください。

- 選んだバックアップソフトを起動し、バックアップの設定を行います。通常、バックアップ元(NAS)とバックアップ先(外付けHDD)を指定するよう求められます。

- バックアップを定期的に実行するようスケジュールを設定します。例えば、毎週日曜日の夜間に自動的にバックアップを行うといった設定が可能です。バックアップ間隔や保持するバックアップの世代数も設定できる場合があります。

- バックアップの進行状況を監視し、正常に遂行できているかを確認しましょう。

- バックアップが正常に実行されたことを確認するため、外付けHDD上に保存されたバックアップデータを確認してください。

- バックアップデータが正常に保存されていることを確認し、必要に応じて復元のテストを行ってください。

このようにして、NASのデータを外付けHDDでバックアップすることができます。

なお、バックアップの頻度はデータが更新されるたびに行い、かつ複数のバックアップを保管することが推奨されます。バックアップは、ランサムウェア以外の災害からもデータを守るために必要な対策の一つですので、しっかりと実施しましょう。

②定期的にソフトウェアをアップデートする

セキュリティを強化するために、オペレーティングシステム(OS)やソフトウェアを最新のバージョンに保つことが重要です。なぜなら大抵のアップデートにはセキュリティの脆弱性修正が含まれており、攻撃者の突破口を狭める助けとなるからです。

同様に、WEBブラウザやプラグインも最新の状態に保つことが重要です。

③不審なリンクや添付ファイルを避ける

ランサムウェアに感染する原因の多くは、メールの添付ファイルや不正なWebサイトからのダウンロードなどが挙げられます。不審なメールやウェブサイトからリンクや添付ファイルを開かないように注意が必要です。

④パスワードを複雑にして、定期的に変更する

強力なパスワードを使用し、パスワードの定期的な変更は、オンラインセキュリティの基本中の基本です。パスワードは、不正アクセスを防ぐために、長さが十分であることが望ましいです。たとえば英数字や特殊文字を組み合わせることで、より強固なパスワードを作成することができます。

なお、同じパスワードを複数のアカウントで使うことは、セキュリティリスクが高まります。そのため、パスワードマネージャーを使用することをおすすめします。

パスワードマネージャー(パスワード管理ツール)は、複数のアカウントのパスワードを管理し、自動的にパスワードを生成することができます。これにより、パスワードの管理が簡単になり、セキュリティも強化されます。

⑤メールのフィルタリング機能を活用する

ランサムウェアは、スパムメールを通じて侵入することがあります。そのため、スパムメールを自動で判定し、ブロックするフィルタリング機能を導入することが大切です。これにより、ランサムウェアの侵入を防ぎ、安全なメールのやりとりができるようになります。

⑥不明なUSBメモリを使用しない

ランサムウェアは、USBメモリを通じて侵入することがあります。これはランサムウェアがネットワーク上のあらゆる端末に感染するためで、インシデント後に起こりやすいです。

組織内でのUSBメモリの使用については、セキュリティポリシーを策定し、従業員に周知徹底することが必要です。

⑦セキュリティ対策ソフトウェアを使用する

ランサムウェアや他のマルウェアからの保護は、信頼性の高いセキュリティ対策ソフトウェアを導入することが重要です。セキュリティ対策ソフトには、さまざまな種類がありますが、その中でも一般的なソフトウェアには以下のようなものがあります。

- アンチウイルスソフト

- ファイアウォール

- EDR(エンドポイントの検出と応答)

- UTM(統合脅威管理)

- バックアップソフト

これらは入口・内部・出口それぞれのセキュリティを補完する役割を果たします。もちろん、各特性や各要件を理解したうえで、包括的なセキュリティ体制を構築しましょう。

アンチウイルスソフト

アンチウイルスソフトは、最新のウイルスとマルウェアを検出し、コンピュータやネットワークを定期的にスキャンして除去することができます。

しかし、アンチウイルスソフトは万能ではありません。常に新しいマルウェアが開発されており、常にそれらを検出できるようにアップデートする必要があるからです。また、アンチウイルスソフトだけに頼らず、他のセキュリティ対策も講じることも重要です。

ファイアウォール

ファイアウォールは、パソコンやネットワークをハッキングやDoS攻撃などの不正アクセスから保護するセキュリティであり、あらかじめコンピューターやネットワークへのアクセスを許可するルールを定めておくことで、不正アクセスを自動ブロックすることが出来ます。

EDR(エンドポイントの検出と応答)

EDRは、エンドポイントデバイス(PCやサーバーなど)のログやメモリを監視し、ファイアウォールで防ぎきれなかった不正な活動(アクティビティ)や攻撃の検出、セキュリティ上の脅威の分析、侵害されたエンドポイントの隔離などを行うセキュリティデバイスです。

EDRは、不正アクセスが発生後、その事象を検知し、対応するためのシステムであり、不正な内部侵入を受けた後でもスピーディーに対処することが可能です。

UTM(統合脅威管理)

UTMは、さまざまなセキュリティ機能を統合したセキュリティデバイスであり、包括的なセキュリティ対策を提供するために使用されます。

たとえばファイアウォール、侵入検知システム(IDS)、侵入防御システム(IPS)、アンチウイルス、スパムフィルタリングなどの機能を一つの装置で提供しています。

バックアップソフト

ランサムウェアの被害を最小限に抑えるためにも、バックアップソフトを使用して、重要なデータを定期的にバックアップすることが重要です。

なお、バックアップは複数保存し、オフラインまたはクラウド上に保管することが推奨されます。またバックアップソフトを使用すると、自動的にバックアップを行うことができ、手動でバックアップを行う手間を省くことができます。

⑧リモートデスクトップ(RDP)のセキュリティを強化

リモートデスクトップのセキュリティポリシーを強化することは、ランサムウェア感染を防止するために重要です。以下にポイントを列挙します。

- 強力なパスワードと2要素認証を採用

- IPフィルタリングやアクセス制限で不正アクセスを防止

- ログイン試行回数を制限し、アカウントのロックアウトを設定

- セッションタイムアウトでセッションを保護

- 定期的なセキュリティパッチとアップデートの適用

- ログ監視とアラートで異常アクティビティを監視

これらの対策を実施することで、リモートデスクトップ環境のセキュリティを強化し、ランサムウェア感染からのリスクを最小限に抑えることができます。

⑨VPNの脆弱性診断を行う

VPN(仮想プライベートネットワーク)は、インターネットを介して通信を暗号化することで、セキュリティを強化するために使用されますが、VPNには脆弱性があるため、定期的な診断が必要です。

VPNの脆弱性診断を行う手順は以下の通りです。

- 脆弱性情報の収集:VPNサービスの脆弱性情報を調査し、最新情報を取得。

- 設定確認:VPNサービスの設定を確認し、適切なセキュリティが実施されているか確認。

- 脆弱性スキャン:脆弱性スキャナーを使ってVPNに対してスキャンを行い、脆弱性を洗い出し。

- 修正対策:脆弱性を修正するための対策を実施。アップデートや設定変更など。

- 再度スキャン:修正後、再度スキャンを実施し、脆弱性が解消されたか確認。

⑩公衆Wi-Fiへの接続時はVPNを使用する

公衆Wi-Fiは一般的にセキュリティが脆弱で、ハッカーによるサイバー攻撃が行われる可能性が高いです。ハッカーは、不正なアプリケーションやソフトウェアを利用して、Wi-Fiを経由して送信されるデータを傍受し、個人情報や機密情報を盗み出すことができます。

必ずVPNを使用して、安全な通信環境を確保するようにしましょう。VPNを使用することで、通信内容が暗号化され、セキュリティが強化されます。

⑪従業員教育・組織内啓発・セキュリティポリシーの策定

従業員に対して、統一的なコンセンサスをとるには、ランサムウェアに対する基本的な知識を教育し、セキュリティポリシーの策定をおこなうことが重要です。

なお、ポリシーには、社員の教育、定期的な監査、情報漏えい時の対応手順などが含まれます。ポリシーを策定する際は、社員や関係者の意見を取り入れ、適切に内容を決定しましょう。また、定期的な監査を実施し、ポリシーの遵守を確認し、違反行為に対して厳しい処分を行うことも重要です。

⑫マクロの無効化

マクロとは、Microsoft Officeなどのアプリケーション内で実行可能な自動化スクリプトです。悪意あるマクロを使用した攻撃が増えているため、標準ではマクロの実行を無効にし、必要な場合は信頼できるソースからのみ有効化することを検討しましょう。

⑬多要素認証(MFA)の導入

多要素認証は、通常のパスワードに加えて、さらに別の認証要素(例: スマートフォンアプリによるコード)を必要とするセキュリティ手法です。これにより、万が一パスワードが漏洩した場合でも、攻撃者がアカウントにアクセスするのを難しくします。

⑭ユーザー権限の制限

原則として、ユーザーには必要最低限の権限のみを割り当てるべきです。管理者権限を持つユーザーが攻撃対象になると、攻撃者による被害が大きくなります。特権の割り当ては慎重に行い、ユーザーごとに適切な制限を設定します。

⑮ホワイトリストの活用

ホワイトリストは、信頼できるとされるWebサイトやアプリケーションのリストです。特定のホワイトリスト以外へのアクセスを制限することで、未知の悪意あるプログラムやサイトからの攻撃を防ぐことができます。ホワイトリストを最新の情報に保つことが重要です。

⑯24時間365日体制でネットワークやデバイスを監視する(SOC)

セキュリティオペレーションセンター(SOC)とは、ネットワークやシステムの異常を監視し、セキュリティインシデントに対応する専門チームです。これは24時間365日体制で監視し、異常なアクティビティや攻撃を早期に検出して対応することが目的です。

SOCの構築においては、まずセキュリティ要件を定め、経験豊かなチームを編成し、次に必要なハードウェア・ソフトウェアを整えます。その後、セキュリティツール(SIEM、IDS、IPSなど)を導入し、堅牢な監視基盤を構築します。なお、運用中に発見した脆弱性や改善の余地を分析し、外部専門家との連携を通じて運用の品質向上に努めましょう。

⑰適切な相談先の確保

セキュリティインシデントが発生した際には、サイバーセキュリティ専門のチームやコンサルタントと連携できる体制を整えることが重要です。専門家のアドバイスや支援を受けながら、迅速な対応を行い、被害を最小限に抑えることが求められます。

特に、フォレンジック調査はこのような状況で非常に有効です。フォレンジック専門家は、攻撃手法や感染経路を詳細に分析・特定します。これにより、攻撃の全容を把握し、将来の対策に生かすことができます。状況をより正確に把握し、迅速な対応を実現するためにも、ぜひフォレンジック専門家への相談を検討してみてください。

\累計2.4万件の相談実績 24時間365日で無料相談/

ランサムウェアに感染するとどうなるのか?

ランサムウェアは、不正なWebサイトの訪問や、スパムメールの開封、添付ファイルの実行などを通じて感染します。

したがって、ウイルス対策ソフトの定期的な更新や、スパムメールの開封を避けるなど、インターネットセキュリティ対策を徹底することが重要です。

しかし、いくら対策を心がけていても、ランサムウェアを完全に防げるわけではありません。ランサムウェアに感染すると、次のような被害が起こる可能性があります。

- 身代金の支払いを要求するメッセージが表示される

- ファイルやシステムが暗号化される

- 同一ネットワーク上のデータも暗号化される

- ウイルス対策ソフトが無効化される

- ユーザーの機密情報が盗まれる

- システムが完全に使用不能になる

以上のように、ランサムウェアに感染すると、企業や個人にとって大きな被害をもたらす可能性があります。あらかじめ感染することで生じるリスクを抑えたうえで、定期的なバックアップやセキュリティ対策をおこないましょう。

身代金の支払いを要求するメッセージが表示される

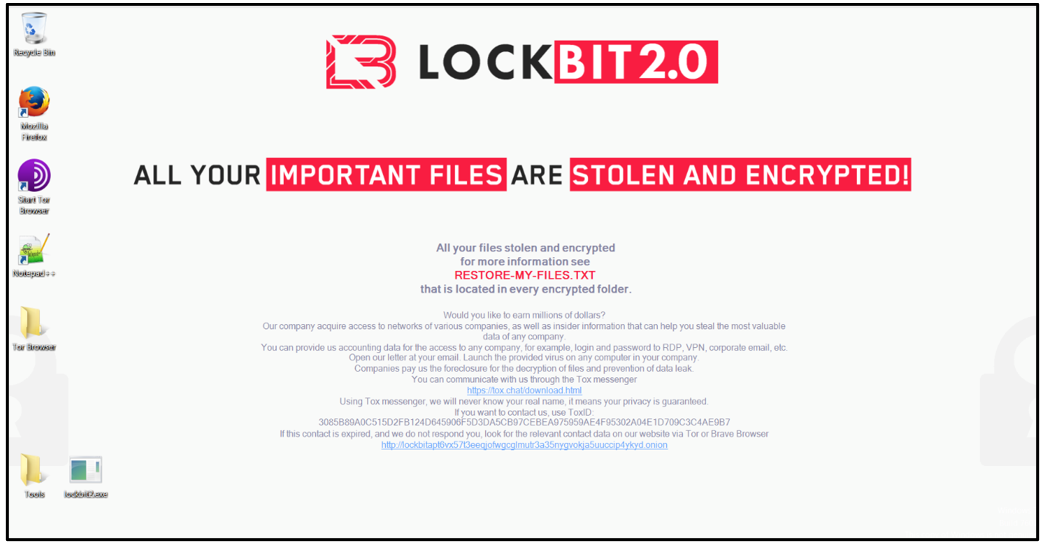

ランサムウェアに感染すると、身代金の支払いを要求するメッセージが表示されることがあります。たとえば、下記の画面は「LockBitランサムウェア」の感染画面です。

ランサムノートには、身代金の金額などが具体的に記載されていませんが、「抵抗は役に立たず」という脅迫文があることがわかります。以下に記載された内容の要約を示します。

- すべての重要なファイルが暗号化されています。

- 私たちから復号鍵を購入するだけで、復元が可能です。

- ソフトウェアでファイルを復元しようとすると、ファイルが破損する可能性があります。

- インターネット上で解決策を探して時間を無駄にせず、待機時間が長くなると支払うべき身代金が高くなります。

画面に記載されたURLにアクセスすると、ユーザーは不正なサイトに誘導され、身代金を支払うよう要求されますが、支払うこと自体がセキュリティ上のリスクとなるため、必ず控えましょう。

ファイルやシステムが暗号化される

ランサムウェアは、感染したコンピューターのファイルやシステムを暗号化することがあります。このため、被害者は自分のファイルやシステムにアクセスできなくなります。

同一ネットワーク上のデータも暗号化される

ランサムウェアは、同一ネットワーク上のデータも暗号化する場合があり、企業や組織などでネットワークを共有している場合、複数の端末が同時に感染し、全てのデータが暗号化される可能性があります。

ウイルス対策ソフトが無効化される

ランサムウェアは、感染した端末にインストールされているウイルス対策ソフトや、システムのファイアウォールを無効化することがあります。

ユーザーの機密情報が盗まれる

ランサムウェアによって、感染したコンピューターからユーザーの機密情報が盗まれることがあります。例えば、クレジットカード情報や個人情報が盗まれることがあります。この情報が悪意ある第三者に渡ると、被害者にとって大きな問題となります。

システムが完全に使用不能になる

ランサムウェアに感染すると、ビジネスにとって深刻な問題が発生する可能性があります。

例えば、ファイルやデータがアクセス不能になると、業務に必要な情報が失われ、生産性が低下したり、業務継続に深刻な影響を与えることがあります。しかし、ランサムウェアの攻撃性はそれだけにとどまりません。ランサムウェアに感染すると重要な顧客データが漏えいし、企業の信頼性が低下した結果、顧客からの取引や信用を失うことすらあります。

このような影響を避けるためにも、ランサムウェアの感染経路を把握し、定期的なバックアップの実施や最新のセキュリティ対策の導入などの対策が重要です。

ランサムウェアの感染経路を確認する方法は下記の記事でも詳しく解説しています。

\官公庁や上場企業、捜査機関 対応実績対数/

ランサムウェア感染による企業の被害リスク

ランサムウェアに感染すると、企業は深刻な被害を受ける可能性があります。ここでは企業が被りうる被害リスクを下記の流れでまとめました。ぜひ参考にしてください。

- データが暗号化され、アクセスが制限されるリスク

- 業務停止のリスク

- 身代金の支払いを迫られるリスク

- 信頼の失墜・ブランド毀損のリスク

- 法令違反のリスク

- データ漏えいやプライバシー侵害のリスク

- 対応費用がかさみ、金銭的損失が生じるリスク

データが暗号化され、アクセスが制限されるリスク

ランサムウェアが企業や個人のシステムに感染すると、大切なデータが暗号化され、正当なアクセスが制限されるリスクが存在します。この状況では、被害者は自身のデータにアクセスできなくなり、業務の継続性に影響を及ぼす可能性があります。

業務停止のリスク

ランサムウェアに感染すると、システムやデータの復旧に時間がかかり、業務停止が長引く恐れがあります。また、これにより顧客や取引先との信頼関係にも悪影響を及ぼすかもしれません。

身代金の支払いを迫られるリスク

ランサムウェア攻撃者は身代金を要求することがあり、企業はデータを復元するために支払いを検討せざるを得ない場合もあります。しかし、支払ってもデータが復元される保証はなく、更なる被害に結び付く可能性があることに気を付けておきましょう。

信頼の失墜・ブランド毀損のリスク

ランサムウェア被害が公になると、顧客や取引先は、セキュリティ対策の甘さや情報漏えいのリスクを懸念し、企業の信頼を失う可能性があります。また、これは長期的なブランド毀損につながり、市場での競争力低下に結びつく恐れがあります。

法令違反のリスク

企業は顧客情報や個人データを適切に保護する法的責任を負っています。そのためランサムウェアによるデータ漏えいは、法令違反につながる可能性があります。

データ漏えいやプライバシー侵害のリスク

一部のランサムウェアはデータを盗み出し、外部に流出させる機能があります。このような企業の機密情報や顧客情報の漏えいは、プライバシー侵害の問題や法的な争いのリスクを引き起こす可能性があります。

対応費用がかさみ、金銭的損失が生じるリスク

ランサムウェアに対応する場合、専門家のコンサルティングや復旧作業にかかる費用がかさむ場合があります。ランサムウェアの対応にかかる経費は状況によって異なりますが、一般的な内訳は以下の通りです。

- 専門家のコンサルティング費用:事案評価、復旧戦略の策定などの助言・支援費用

- 復旧作業の費用:システムやデータの復旧作業に関する費用。これにはデータ復元、システム再構築、セキュリティ強化などの手続きが含まれます。

- 外部ツールやソフトウェアの購入費用:復旧やセキュリティ対策に必要なツールやソフトウェアの購入費用。これには脆弱性スキャンツールやセキュリティソリューションなどが含まれます。

ランサムウェア感染時の対処法7ステップ

ランサムウェア感染時の対処法、ステップは主に次のとおりです。

- STEP1:感染端末をオンラインから切り離す

- STEP2:初動対応/感染内容の確認

- STEP3:インシデントの報告

- STEP4:「NoMoreRansom」プロジェクトを活用する

- STEP5:サイバーセキュリティ専門家に相談する/対応策の確定および実行

- STEP6:感染範囲の確認と被害の最小化

- STEP7:バックアップからシステムを復旧する(原状回復)

以上の方法を実践することで、ランサムウェア感染に対する対処が可能になります。ここから詳しく内容を見ていきましょう。

ランサムウェア感染時の適切な初動対応は、下記の記事でも詳しく解説しています。

STEP1:感染端末をオンラインから切り離す

ランサムウェアは非常に危険なマルウェアで、一旦感染すると、ファイルの暗号化や削除、システムの停止、個人情報の盗難など、さまざまな被害が発生します。また、感染が他のシステムに広がることで、組織全体がマルウェアに対する脆弱性を抱えることになります。

そのため、ランサムウェア感染が疑われる場合には、速やかに感染している可能性のある端末をネットワークから切り離すことが必要です。これにより、感染が他のシステムに広がるのを防止し、被害を最小限に抑えることができます。

STEP2:初動対応/感染内容の確認

感染した端末がオフラインになった場合、まず感染の内容を詳しく調査する必要があります。具体的には、どの種類のランサムウェアに感染したのか、どのファイルが暗号化されているのか、暗号化されたファイルの拡張子は何であるのかなどを把握することが大切です。

STEP3:インシデントの報告

ランサムウェアに感染時、セキュリティチームや上級管理職に感染を報告し、個人情報保護委員会への通知が必要です。仮に対応に従わないと、行政処分を受けたり、損害賠償を請求されたりする可能性があります。また場合によっては社会的な信用が失墜し、事業に支障をきたす可能性もあります。

したがって、組織はランサムウェア感染に備え、セキュリティ対策を万全にしたうえで、個人情報保護委員会への通知体制も整えておきましょう。

\相談件数32,377件以上 24時間365日受付/

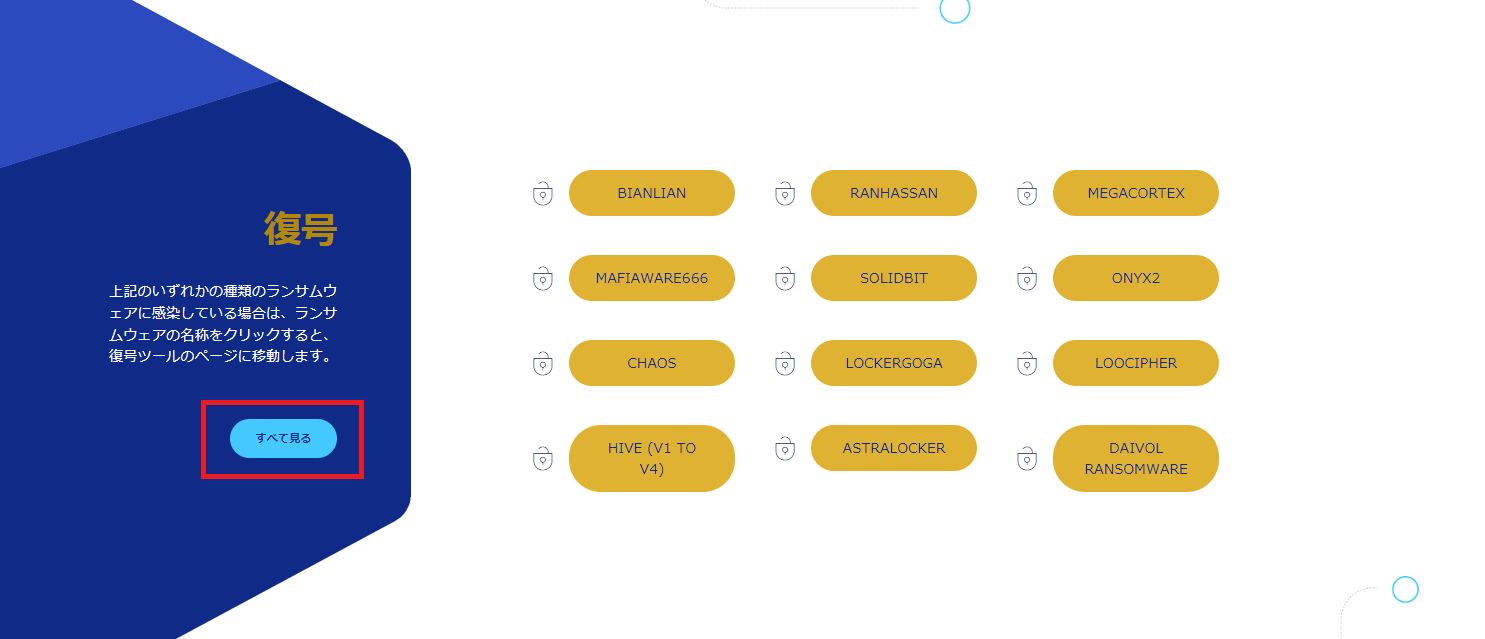

STEP4:「No More Ransom」プロジェクトを活用する

「No More Ransom」プロジェクトとは、世界中の法執行機関、サイバーセキュリティ企業、および大手IT企業が協力するプロジェクトで、無料でランサムウェアの復号ツールを提供しています。

ダウンロードしたツールは、デバイスにインストールし、指示に従って実行しましょう。

STEP5:サイバーセキュリティ専門家に相談する/対応策の確定および実行

ランサムウェア感染が発生した場合、感染源や影響範囲の特定、復旧対策の策定、再発防止策の立案など、多岐にわたる作業や施策が必要となります。

これは一企業のシステム担当者だけで適切に対応することは難しいため、フォレンジック調査の専門業者と提携することが非常に重要です。

フォレンジック調査の専門業者は、サイバーセキュリティとデジタルフォレンジックの分野で高度な専門知識と経験を持っており、迅速かつ的確な調査が可能です。さらに、復旧対策や再発防止策の立案などで専門的アドバイスを提供してもらうことも可能です。

特に感染直後に有効な手法が、インシデント対応に用いられるDFIR(Digital Forensics and Incident Response:デジタルフォレンジックとインシデントレスポンス)です。

DFIRは感染の原因や影響範囲を迅速に特定し、インシデント発生時に採用すべき技術や対応を即時に選定することができます。

ただし、DFIRの実行は高度な技術と経験を要するため、あらかじめサイバーセキュリティの専門家に対応を依頼することをおすすめします。

STEP6:感染範囲の確認と被害の最小化

フォレンジック調査では、感染の影響範囲を評価することで、他のシステムに感染が広がっていないことを確認することができます。また、必要に応じて、他のシステムも切り離すなどの対策を講じることで、被害を最小化することができます。この作業には、感染源の特定、感染の拡大を防ぐための予防措置の実施、システムの修復・再構築などが含まれます。

STEP7:バックアップからシステムを復旧する(原状回復)

定期的にバックアップを取っていた場合は、データが感染した後でも、感染前の状態にデータを復旧することができます(原状回復)。ただし、バックアップが感染している、もしくはバックアップデータが古すぎる場合は、感染前の状態に復旧することはできません。

また根本的な問題を解決しないままバックアップから復旧すると、再攻撃によって感染するリスクもあり、再発防止が困難となります。これら理由から、感染被害を調査して原因を特定し、適切なセキュリティ対策を講じることが重要です。

感染被害を根絶し、再発を防ぐためには、バックアップからの復旧だけではなく、デジタル端末やネットワークを詳細に解析するフォレンジック調査やセキュリティ強化が必要となります。

\サイバーセキュリティ専門家へ24時間365日で無料相談/

ランサムウェアの駆除方法

ランサムウェアの駆除方法は主に次のとおりです。

- セキュリティ対策ソフトでスキャンを実行する

- 復号ツールを検索して使用する

- システムの復元ツールで修復できるか確認する

- セキュリティを強化する

- サイバーセキュリティの専門家に相談・通報する

セキュリティ対策ソフトでスキャンを実行する

最初に、信頼できるセキュリティ対策ソフトウェアを使用して、感染したデバイスをスキャンしてください。これにより、既知のランサムウェアを検出し、駆除できる可能性があります。スキャンを実行する際には、最新のウイルス定義ファイルを使用してください。

復号ツールを検索して使用する

ランサムウェアの種類によっては、復号ツールが公開されている場合があります。ただし、すべての種類のランサムウェアに対応した復号ツールが存在するわけではなく、復号ツール自体が偽物である場合もあるため、信頼できる情報源から入手することが重要です。

ウェブサイト「No More Ransom」で復号ツールを探す

「No More Ransom」(https://www.nomoreransom.org/ja/index.html)は、多くのランサムウェアの復号ツールを提供するウェブサイトです。ここで、復号ツールが提供されているかどうかを確認してください。ただし、全てのランサムウェアの解読ツールが提供されているわけではないことに注意してください。

復号ツールを探す際には、以下の手順に従って行いましょう。

- 公式ウェブサイトにアクセスします。

- メニューから「復号ツール」またはサイト内検索ボックスに適切なキーワードを入力します。

- 被害に遭ったランサムウェアと対応するツールを選択します。

- ツールの使用手順に従い、復号プロセスを実行します。

また、復号ツールが見つからない場合は、サイバーセキュリティの専門家に相談することをお勧めします。専門家は、高度なツールや手法を使用し、適切なアドバイスやサポートを提供することができます。

システムの復元ツールで修復できるか確認する

システムの復元とは、パソコンのシステムを特定の時点に戻す機能です。

ランサムウェアに感染した場合、システムの復元ツールを使用して、復旧ポイントにさかのぼることで、システムを以前の状態に復旧できる場合があります。

システムの復元の手順は次のとおりです。

- 検索結果から「システムの復元」または「リストアポイントを作成」などのオプションを選択します。

- システムの復元ウィンドウが表示されます。ここでは、復元ポイントの選択や作成、復元のキャンセルなどが可能です。

- 「システムの復元」ウィンドウで、復元ポイントの一覧が表示されます。

- 復元を実行するために、選択した復元ポイントをクリックします。

- 「完了」をクリックすると、システムの復元が開始されます。

- スタートメニューを開き、検索ボックスに「システムの復元」と入力します。

セキュリティを強化する

ランサムウェア感染を駆除した後は、セキュリティソフトウェアのアップデートと強化、ファイアウォールの設定、バックアップ戦略の見直し、従業員の教育が必要です。これらの手順に従うことで、再発を防止し、組織のデータとシステムを守ることができます。

サイバーセキュリティの専門家に相談・通報する

ランサムウェアに感染した場合は、サイバーセキュリティの専門家に相談することが重要です。専門家に対応を依頼することで、どのようなデータが外部に漏えいしたのか、攻撃者がどのように組織に侵入したのか、セキュリティホール(脆弱性)がどこにあるのか特定することができます。これは自力で行うのが困難であり、不用意な調査は控えましょう。

ランサムウェアの無料駆除ツール

ランサムウェアの無料駆除ツールには次のものがあります。

- Windows Defender

- アバスト無料アンチウイルス

Windows Defender

Windows Defenderは、Microsoftが提供するWindows標準搭載のセキュリティソフトであり、Windowsユーザーは手軽に利用できるオプションとなっています。

無料で利用可能で、リアルタイムでのスキャンやファイアウォール機能を備えており、定期的なアップデートにより最新の脅威にも対応します。また基本的なウイルス対策だけでなく、ランサムウェアやその他のマルウェアに対する保護も提供しています。

アバスト無料アンチウイルス

アバスト無料アンチウイルスは、アバストが提供する無料のセキュリティソフトウェアです。ランサムウェアだけでなく、ウイルス、スパイウェア、トロイの木馬などのマルウェアに対する保護を提供しています。

これらの無料駆除ツールは、一般的なランサムウェアやマルウェアに対する基本的な保護を提供しますが、高度な攻撃や新たな脅威に対しては限定的な場合もあります。

したがって、セキュリティを強化するためには、適切なセキュリティソフトウェアの導入と定期的なアップデート、セキュリティ意識の向上が重要です。

ランサムウェアに感染した場合の注意点

ランサムウェアに感染した場合、注意すべき点は次のとおりです。

- 身代金は支払わない

- すぐに関係する端末すべてをネットワークから遮断する

- パスワードを変更する

- 専門の調査機関で感染原因を調査する

身代金は支払わない

身代金を支払っても、必ずしも暗号化されたデータが復号される保証はありません。サイバーリーズンの調査によると、身代金を払った企業のうち、半数程度しかデータが戻ってこなかったという結果が出ています。

また、身代金を払った企業の8割が再び攻撃を受けたという報告もあります。身代金を払うことは、反社会的勢力の勢力拡大に繋がる恐れがあるため、相手の要求を鵜呑みにするのではなく、避けるべきです。

すぐに関係する端末すべてをネットワークから遮断する

ランサムウェアに感染した場合、被害を拡大させないために、感染したデバイス、および関係する端末をオンラインから隔離し、ネットワークから切り離すことで、他の端末に感染するリスクを減らしましょう。感染端末をオフラインにすることで被害を最小限に抑えます。

パスワードを変更する

ランサムウェアに感染すると、認証情報が外部に漏えいする恐れがあることから、パスワードの変更は情報を保護する上で重要です。また、同じパスワードを複数のサービスで使用している場合は、すべてのサービスでパスワードを変更する必要があります。

専門の調査機関で感染原因を調査する

ランサムウェアによって社内のシステムが影響を受けた場合、今後の対応、およびデータ漏えいの有無も含め、被害範囲を特定する必要があります。しかし、社内のシステム担当者がむやみに操作すると、攻撃の痕跡が上書きされ、調査が困難になる恐れがあります。

この際、デジタルデータを収集・分析する「フォレンジック」という技術が活用できます。

「フォレンジック」とは

「フォレンジック」とは、デジタル機器からインシデントのイベントログを法的に正しい手続きで適切に抽出する方法です。この方法を使うことで、攻撃方法や情報漏えいがあったかどうかを調べ、被害の範囲を理解し、適切な対処ができるようになります。

詳細は下記の記事でも詳しく解説しています。

フォレンジック調査では、ランサムウェアの感染源を特定するだけでなく、攻撃者がどのように組織に侵入したのか、セキュリティホール(脆弱性)を特定することもできます。このような情報は、今後のセキュリティ対策に役立ちます。

例えば、攻撃者が使用した手法を分析することで、同様の攻撃を未然に防ぐことができます。また、セキュリティホールの特定により、それを修正することで、同様の攻撃を防ぐことができます。このようにフォレンジック調査は、犯罪捜査に似た手法を用いて、セキュリティインシデントの包括的な調査・解決を行うことができます。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分でWeb打合せも開催しておりますので、お気軽にご相談ください。

\メディア掲載実績多数 24時間365日受付/

ランサムウェア調査・対策を行う場合、専門業者に相談する

サイバー犯罪やマルウェアは絶えず進化している一方、国内の多くの企業ではセキュリティ対策が追い付いていないのが実情です。

サイバー犯罪やマルウェアは絶えず進化している一方、国内の多くの企業ではセキュリティ対策が追い付いていないのが実情です。

ウイルス対策ソフトやUTM等の複数のセキュリティツールを組み合わせただけでは不十分で、実際にランサムウェア感染やマルウェアによる情報漏洩被害が発生した際の対応も見越した対策でなければ有効とは言えません。

適切な対策を行うには、サイバーインシデントの対応経験も豊富なセキュリティの専門家に相談することが極めて重要です。専門家のノウハウを活用することで、最新の動向と自社の予算・規模にあわせたセキュリティ対策を構築し、マルウェア・ランサムウェア感染、不正アクセスによる情報漏洩を未然に防いだり、緊急時の相談先とすることができます。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分でWeb打合せも開催しておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広いインシデント対応経験、セキュリティ対策の構築経験を持つ専門担当とエンジニアが対応させていただきます。

\サイバーセキュリティ専門家に24時間365日で無料相談可能/

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査・対策の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

近年、猛威を振るった主要なランサムウェア

近年、猛威を振るった主要なランサムウェアは、以下のとおりです。

- LockBit

- Phobos

- Sodinokibi (REvil)

それぞれの特徴や実際の被害事例について解説します。

LockBit

LockBitは、2019年に初めて確認されたランサムウェアです。強力な暗号化アルゴリズムを使用してファイルを暗号化し、身代金の支払いを要求します。

また、感染したコンピューターからデータを盗んで、身代金を支払わない場合に公開する脅迫を行うこともあります。

LockBitの特徴は、以下のとおりです。

- 強力な暗号化アルゴリズムを使用

- 感染したコンピューターからデータを盗む

- 二重恐喝脅迫

LockBitは、世界中の企業や組織を標的に攻撃を仕掛けており、その被害額は数百万ドルから数億ドルに上ることもあります。

実際の被害事例としては、2023年7月4日に、名古屋港のコンテナ管理システム「名古屋港統一ターミナルシステム」が、ロシアを拠点に活動するランサムウェア集団「LockBit」に攻撃を受け、コンテナの搬出入が停止される事態となりました(7月6日に再開)。

Phobos

Phobosは、2018年に初めて確認されたランサムウェアです。LockBitと同様に、強力な暗号化アルゴリズムを使用してファイルを暗号化し、身代金の支払いを要求します。

Sodinokibi (REvil)

Sodinokibiは、2019年に初めて確認されたランサムウェアです。

LockBitやPhobosと同様に、強力な暗号化アルゴリズムを使用してファイルを暗号化し、身代金の支払いを要求します。また、感染したコンピューターからデータを盗んで、身代金を支払わない場合に公開する脅迫を行うこともあります。

なお、Sodinokibiはサービス型のRansomware-as-a-Service(RaaS)モデルを採用しており、攻撃者が多様な手法で攻撃を行うため、被害が広範囲に及んでいます。

Sodinokibiの特徴は、以下のとおりです。

- 強力な暗号化アルゴリズムを使用

- 感染したコンピューターからデータを盗む

- 二重恐喝脅迫

- 高度な機能を備える

Sodinokibi (REvil)ランサムウェアの詳細はこちら

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。