2023年、VMware ESXiサーバーを標的としたランサムウェア攻撃が報告されました。この攻撃は「ESXiArgs」と呼ばれ、既知の脆弱性を悪用した攻撃とみられます。

2023年2月時点では、1252台を超えるサーバーが感染しており、3800台を超える固有のホストが侵害されています。攻撃の大部分は、フランス、米国、ドイツ、カナダ、英国、オランダ、フィンランド、トルコ、ポーランド、台湾で報告されており、その被害はますます拡大しています。

この記事では、VMware ESXiを狙ったランサムウェア攻撃「ESXiArgs」の特徴と感染時の対応について解説します。サーバー管理者は早急な対応を行い、データを守るように注意してください。

\相談最短30分で初動対応 緊急相談窓口はこちら/

目次

VMware ESXiとは何か

VMware ESXiは、仮想化技術を利用することで、1つの物理サーバー上に、複数の仮想的なコンピュータを動作させるソフトウェアです。

たとえば、パソコンは1つの端末で1人だけが使いますが、VMware ESXiを使えば、1台の機器に複数のOSを入れ、複数人が同時に使うことができるような仕組みです。このように物理的なコンピューターの数を減らすことで、省スペースや省エネなどにつながります。

出典:VMware公式サイト

VMware ESXiを標的にするランサムウェア「ESXiArgs」の特徴

ランサムウェアとは、感染した端末内のファイルを暗号化し、身代金支払いを要求する悪質なソフトウェアです。

特に、新種のランサムウェア「ESXiArgs」の攻撃を受けるとファイルが失われる可能性があるため、早急な対応が必要です。その特徴は次のように言い表すことができます。

- 身代金を要求するメッセージが表示される

- サーバーの管理者がサーバーにアクセスできなくなる

- 既知の脆弱性(CVE-2021-21974)を悪用する

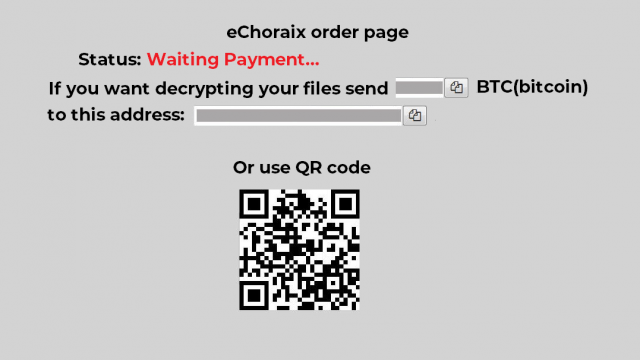

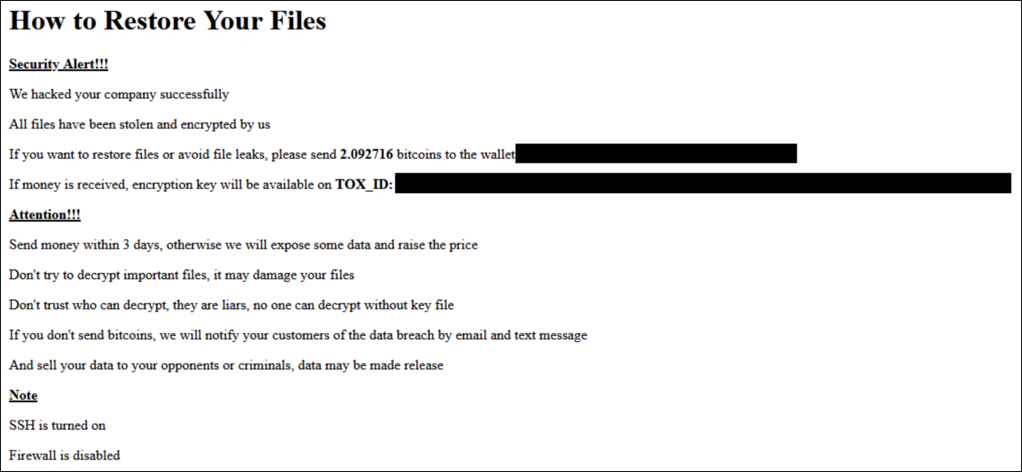

身代金を要求するメッセージが表示される

ESXiArgsに感染すると、暗号化プログラムが実行され、身代金メモが配信されます。要求の平均額は、約48,000ドル相当のビットコインで、日本円で約650万円になります。

ただ、身代金を払ってもデータが戻ってくる保証はなく、身代金を払ってしまうと「反社会的組織に資金を提供した」として信用を失う恐れがあります。

被害に遭遇した場合は、二重恐喝に従わず、サイバーセキュリティの専門家と協議しながら、適切な対応をとるようにしましょう。

\相談件数39,451件以上 24時間365日受付/

サーバーの管理者がサーバーにアクセスできなくなる

ESXiArgsに感染すると、データが暗号化され、ESXiサーバーの管理者がサーバーにアクセスすることができなくなります。この際、ビジネスに不可欠なデータにアクセスできなくなる可能性があります。これにより、事業の中断や経済的損失が発生する可能性があります。

既知の脆弱性(CVE-2021-21974)を悪用する

VMware ESXiには既知の脆弱性が存在しており、しばしばゼロデイ攻撃に晒されてきました。とくに既知の脆弱性(CVE-2021-21974)が悪用されると、攻撃者によってサーバーに侵入される可能性があります。

補足として、この脆弱性はネットワーク上の機器情報を検出する「OpenSLP」というプロトコルにある脆弱性によって発生します。そのため、OpenSLPの無効化が推奨されます。

OpenSLPを無効にするには、次の手順を実行します。

- ESXi サーバーにログインします。

- ターミナルを開きます。

- 次のコマンドを実行します。「/sbin/services.sh disable open-slp」

- コマンドが完了すると、OpenSLP サービスが無効になります。

出典:JPCERT

一般的なランサムウェアの感染経路、症状・被害事例について下記の記事で詳しく解説しています。

ランサムウェア「ESXiArgs」に感染する原因とは

ランサムウェア「ESXiArgs」に感染する原因としては次のものが挙げられます。

- 電子メールの添付ファイルをクリックする

- OpenSLP バグ (CVE-2021–21974) の悪用

- 安全でないパスワードを使用する

電子メールの添付ファイルをクリックする

電子メールの添付ファイルには、不正なマクロが埋め込まれている可能性があります。一般的には、Officeドキュメント(Word、Excel)など一般的なファイル形式が添付されていますが、クリックするだけでマクロが実行され、ランサムウェアに感染する恐れがあります。

OpenSLP バグ (CVE-2021–21974) の悪用

CVE-2021–21974は、VMware ESXiで使用されるOpenSLPサービスに存在する脆弱性です。ESXiArgsは、この脆弱性を悪用してリモートコードを実行し、サーバーを完全に制御することでファイル暗号化、データ詐取、システム破壊などが実行される恐れがあります。

ログ解析や、感染経路の特定は、サイバーセキュリティ専門家に相談して実施することをおすすめします。システムログやネットワークトラフィックの解析、マルウェアの解析などを通じインシデントの全容を特定することで、有効な再発防止策をとることもできます。

自社調査では誤った対処により痕跡が失われる場合や、客観性が認められないこともあるため、まずはランサムウェア感染調査の実績の多い専門業者へ相談しましょう。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

安全でないパスワードを使用する

安全でないパスワードを使用すると、サーバーの資格情報が盗まれ、ランサムウェアに感染する恐れがあります。特にRDPの脆弱性を悪用した攻撃は、ランサムウェアの攻撃手口の過半数を占めています。

RDPの脆弱性を確認する場合、サイバーセキュリティ専門家に調査を依頼することで、脆弱性の特定、被害範囲の把握、再発防止策の検討に役立ちます。

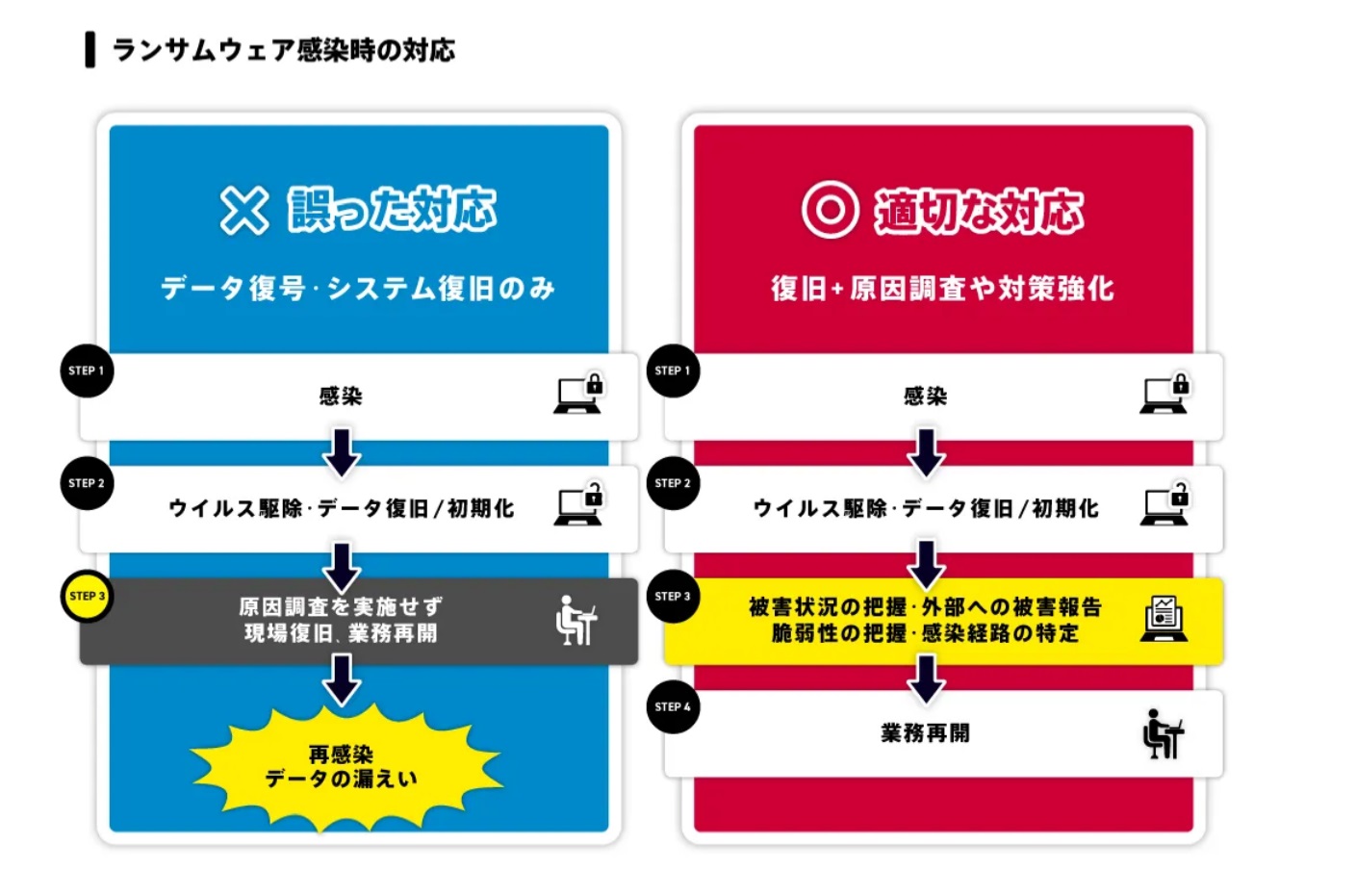

ランサムウェア「ESXiArgs」感染時の対応

ランサムウェア「ESXiArgs」感染時、誤った対応を取ると、下図のように、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。

ランサムウェア「ESXiArgs」感染時の対応は次のとおりです。

- まずはネットワークから感染したサーバーを切り離す

- バックアップから感染前のデータを復旧する

- 復号ツールを探す

- インシデント調査に対応した専門業者を利用する

- セキュリティ対策をおこなう

ランサムウェアに感染した場合の詳細な初動対応は、下記の記事で詳しく解説しています。

①まずはネットワークから感染したサーバーを切り離す

ランサムウェア「ESXiArgs」に感染してしまった場合、以下の手順を実行することで、被害を最小限に抑えることができます。

まずは、ネットワークから感染したサーバーを切り離す必要があります。これにより、これ以上感染が広がることを防ぐことができます。ただし、切り離す前に、感染しているサーバーの状態を確認し、そのサーバーが他のサーバーに影響を与えているかどうかを確認することが重要です。

②バックアップから感染前のデータを復旧する

次に、バックアップから感染前のデータを復旧することができるかどうかを確認し、可能であれば復旧作業を開始します。復旧が完了したら、システムを再度接続して、正常に動作していることを確認します。

③復号ツールを探す

2023年2月、米CISAはESXiArgsランサムウェアの被害を受けた仮想マシンの復旧ツールを公開しました。これにより身代金を払わずに環境を復旧できることが報告されました。ただし、復号ツールが無効化されたという報道もあるため、最新の情報を得て、ウェブ上にある復号ツールが使用できるか確認しておきましょう。

なお、これらの手順を実行することで、ランサムウェア「ESXiArgs」に感染しても、被害を最小限に抑えることができます。ただし、これだけでは十分ではありません。

④インシデント調査に対応した専門業者を利用する

ESXiArgsランサムウェア感染時は、脆弱性の確認はもとより、感染の原因や経路を特定し、被害の範囲を評価することが重要です。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要です。しかしセキュリティツールは、マルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできません。そもそも、自社調査だけでは客観性や正確性が担保できないことがあります。

したがって、 ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

フォレンジック調査とは、コンピューターから証拠を収集・分析し、インシデントの詳細を解明する手法で、感染経路や脆弱性の特定、および被害範囲の把握などが可能になります。

フォレンジック調査の概要や必要性・メリット・活用事例はこちら

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

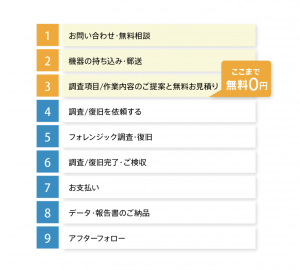

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

⑤セキュリティ対策をおこなう

次に前述した既知の脆弱性に対するパッチ適用や、セキュリティソフトウェアの導入などが必要です。また、不正アクセスを検知するファイアウォールなど「入口対策」はもちろん、不審なメールの添付ファイルを開かないことも必要です。さらに、バックアップを定期的におこない、重要なデータを保護することが大切です。

サイバー攻撃に対する入口・内部・出口対策は下記の記事で詳しく解説しています。

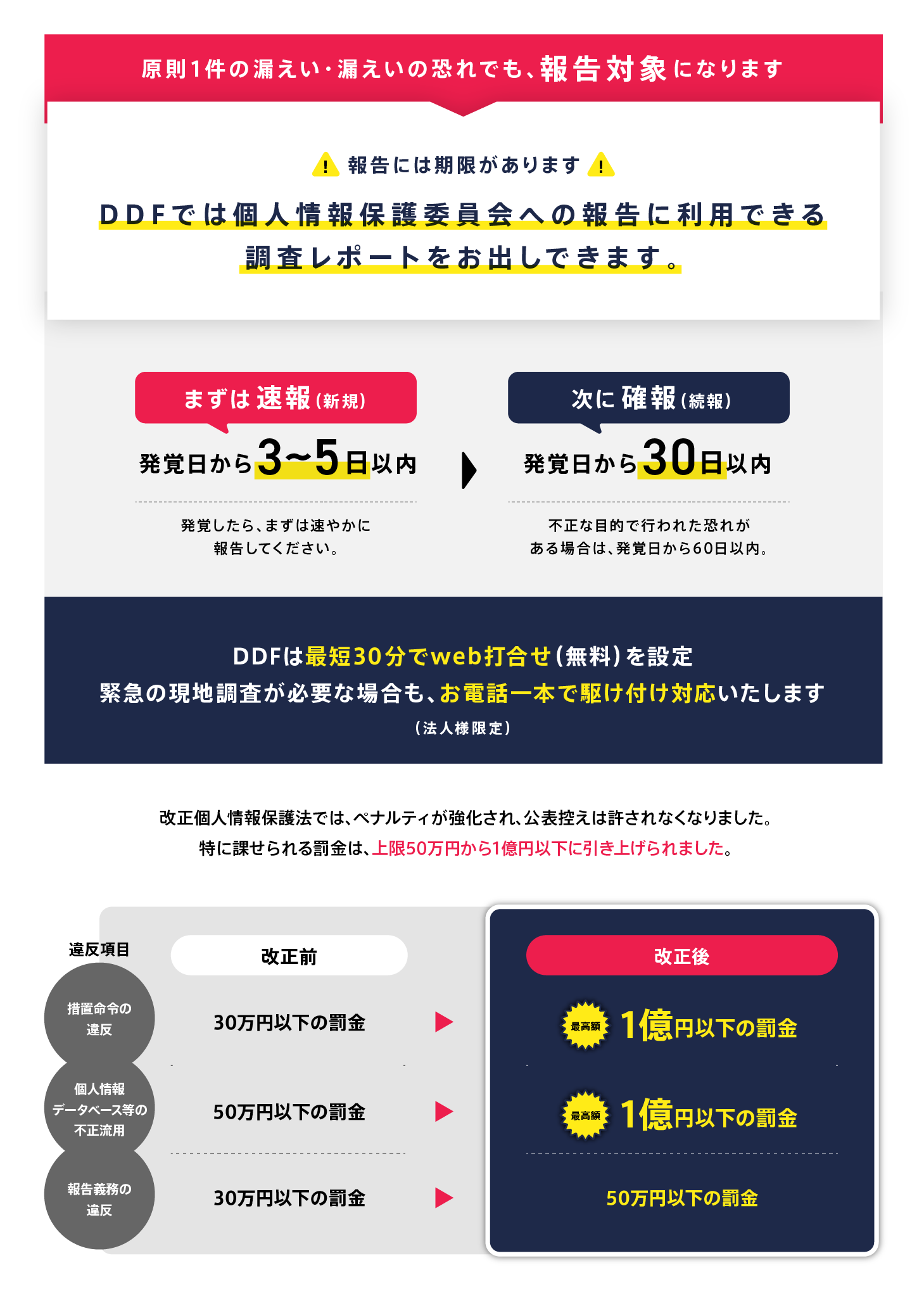

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もしランサムウェア「ESXiArgs」に感染した場合、まず感染経路や漏えいしたデータを確認することが重要です。しかし、調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのが困難なため、フォレンジック専門家と提携して調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

ランサムウェア「ESXiArgs」による被害調査を行う場合、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\法人様は現地駆けつけ対応も可能/

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

VMware ESXiを狙ったランサムウェア「ESXiArgs」調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

調査の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。

まとめ

VMware ESXiを狙ったランサムウェア「ESXiArgs」を駆除しても、感染経路や漏えいデータを特定しなければ、被害の全容を把握できません。

再発防止のためには調査が必要です。マルウェア感染を防ぐ基本的な対策方法を周知し、感染した場合の対処法を事前に整理しておくことが大切です。