ランサムウェアの一つ「PLAY」はファイルの拡張子を全て「.play」に変更したところ、身代金の支払いを求めてきます。日本ではまだ低いランサムウェアですが、世界では官公庁や企業の被害規模は少なくありません。

この記事ではPlayランサムウェアの特徴と、感染時の対処法について解説します。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

目次

プレイランサムウェアの特徴

Playランサムウェアは、侵入先のコンピュータのデータを暗号化し、身代金を要求するランサムウェアの種類です。暗号化されたファイル名末尾に「.Play」の文字が追加されているのが最大の特徴です。

他にもプレイランサムウェアの挙動や性質には以下の特徴がみられます。

- サーバーやVPN機能の脆弱性を悪用している

- 世界では官公庁や企業が被害に遭っている

- HIVEやQuantumランサムウェアと類似している

サーバーやVPNの脆弱性を悪用している

VPNとは「仮想プライベートネットワーク」の略語で、インターネットに接続する機器に安全なネットワーク接続を確立させる機能です。

PlayランサムウェアはFortinet社製SSL-VPNの脆弱性を悪用し、社内のネットワークに侵入しています。「CVE-2020-12812」「CVE-2018-13379」と呼ばれるVPNの脆弱性は悪用されると、アクセス時の二要素認証を回避し、ユーザー名やパスワードを取得できます。

PlayランサムウェアもサーバーやVPNのシステム上の脆弱性を事前に検知して、社内ネットワーク等に侵入し機器を感染させます。

世界では官公庁や企業が被害に遭っている

Playランサムウェアは過去に官公庁や企業のサイトの個人情報や機密情報を入手したとされています。

Playランサムウェア被害の具体的な例を紹介します。

- 米国の大手通信会社:個人情報、 従業員の書類、 社会保障番号、 ID、 パスポート、 予算・財務情報など約600GBのデータを入手したと、リークサイトに表明されました。

- スペインの大手銀行:顧客・従業員の個人情報、契約書などが流出しました。銀行は取引や電子バンキング業務に影響はないとするも、業務が一時に制限されています。

- アルゼンチンの官公庁:全ITシステムが使用不能となり、ファイル拡張子が「.play」で暗号化されました。

このように、大規模組織の電子機器がランサムウェアに感染すると、インシデント対応による業務の制限、停止によって業務が滞るだけでなく、数万規模の個人情報の流出が発生する恐れもあり、信頼性を大いに落としてしまいます。

ランサムウェア被害に遭遇した場合は、適切なインシデント調査をおこない、感染経路を把握することが重要になります。

出典:SOCRader

HIVEやQuantumランサムウェアと類似している

PlayランサムウェアはHIVE、Nokoyamaランサムウェアと同様の行動が見られ、ツールやデータの内容が類似したファイル名やファイルパスを使用しています。

またPlayランサムウェアとContiランサムウェアの分派である Quantumランサムウェアとの間に関連性がある可能性を示す証拠も見つかっています。

Playランサムウェアの攻撃には「Cobalt Strikeビーコン」と呼ばれるツールが使用されています。「Cobalt Strikeビーコン」はマルウェアなどの攻撃を模倣する機能を持ち、本来はサイバー攻撃対策に使用されるツールです。しかし悪用されることで、Playランサムウェアの侵入と攻撃のためのツールとして使用されるようになりました。

「Cobalt Strikeビーコン」を使用する攻撃の手口は、「Quantumランサムウェア」の攻撃でも見られました。更にQuauntumランサムウェアの攻撃を分析すると、ネットワークへの侵入に使用する「Cobalt Strikeビーコン」に、Playランサムウェアと同じ電子透かしが付加されていました。電子透かしは情報の改ざんを防ぐために埋め込まれるため、PlayとQuauntumのランサムウェアグループには両方に所属する攻撃者がいることが推測されます。

\サイバーセキュリティ専門家へ24時間365日で無料相談/

Playランサムウェアに感染するとどうなるのか

Playランサムウェアに感染すると以下の手順でファイルの暗号化が行われ、個人情報の流出や、それに伴う二次被害に遭う可能性が高まります。

- 「.play」 ファイル拡張子が追加される

- ランサムノート「ReadMe.txt」が表示される

- データが漏えいする

- 二重恐喝される

「.play」 ファイル拡張子が追加される

スパムメールなどに添付される悪意ある添付ファイルを開くと、Playランサムウェアがユーザーのデバイスから重要なファイルを見つけ出し、ファイルが暗号化され、ファイル末尾に「.play」の拡張子が付加されます。例えば、「1234.png」というファイルがPlayランサムウェアに感染すると「1234.png.play」にファイル名が変更され、データにアクセスすることができなくなります。

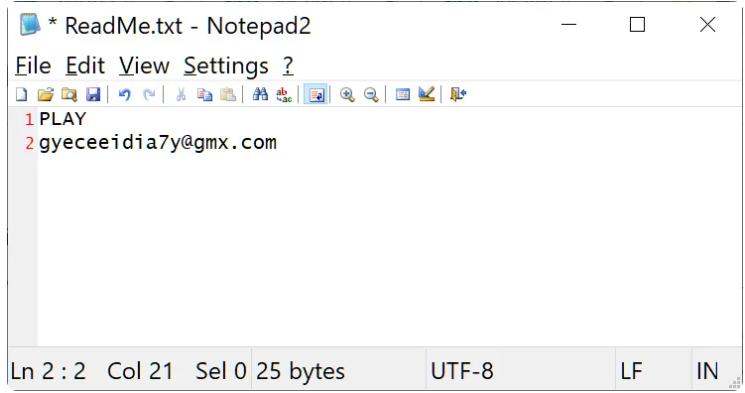

ランサムノート「ReadMe.txt」が表示される

ファイルが暗号化されると、コンピューター上にランサムノート(身代金メモ)「ReadMe.txt」が表示されます。

一般的なランサムウェアでは金銭の振込期限や警告文などが表示されますが、Playランサムウェアのランサムノートはいたってシンプルです。

Playランサムウェアは、ランサムウェアの種類と連絡先のメールアドレスのみが記されたランサムノートが送られてきます。記載されたメールアドレスから犯人とやり取することができますが、身代金支払いに応じてもデータが復元できる保証はないため、身代金を支払うことは控えましょう。

出典:SOCRader

データが漏えいする

Playランサムウェアは、感染したシステムからデータを盗み出します。これにより、機密情報や個人情報が漏えいするリスクが生じます。

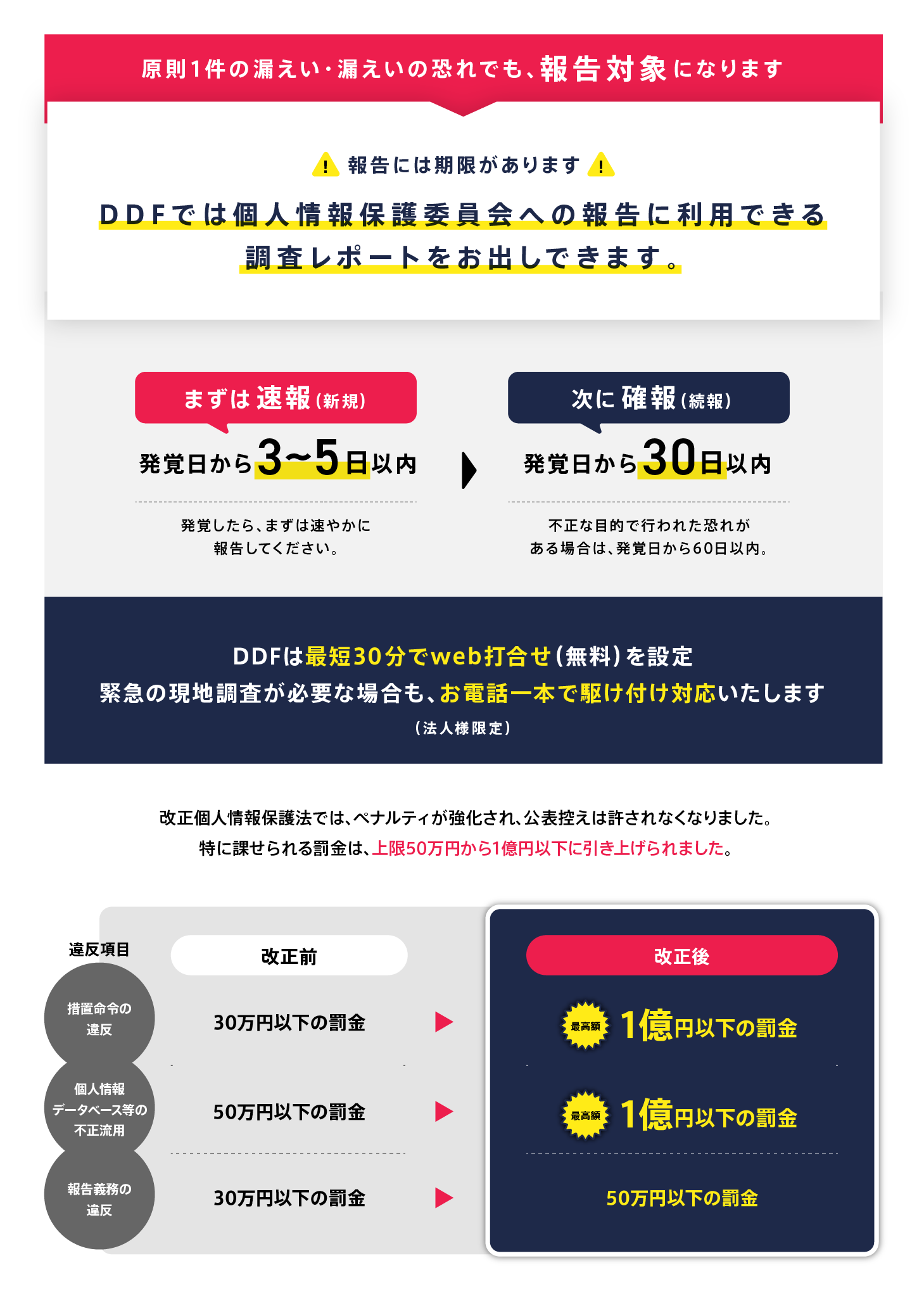

ランサムウェアで機密情報や個人情報が漏えいした場合、組織は個人情報保護法に違反したとして罰金を科せられる可能性があります。たとえば、個人情報保護法では「個人情報を取り扱う事業者に対して、個人情報の漏えいなどの事態が発生した場合、当該個人情報の本人に対して通知すること」を義務付けています。

しかし、この条項に違反し、措置命令を無視した場合、組織は最大で1億円の罰金を科せられる可能性があります。これにかぎらず、顧客が組織との取引を停止するなど、風評被害による経済的損失をともなう場合もあります。

二重恐喝される

Playランサムウェアに感染後、身代金の支払いに応じない場合に、被害者は二重恐喝に直面する可能性があります。

二重恐喝とは、被害者が身代金の支払いを拒否した場合、既にクラッカーの手にある個人情報や機密情報を公開すると脅し、金銭の支払いを要求する行為です。

実際に個人情報が流出される場合もあり、もしも個人情報の流出が判明したら、速やかに事実関係と再発防止策を個人情報保護委員会まで報告しなければなりません。

報告にはランサムウェアの感染経路やシステムの脆弱性の特定、および被害範囲の把握などが必要になります。

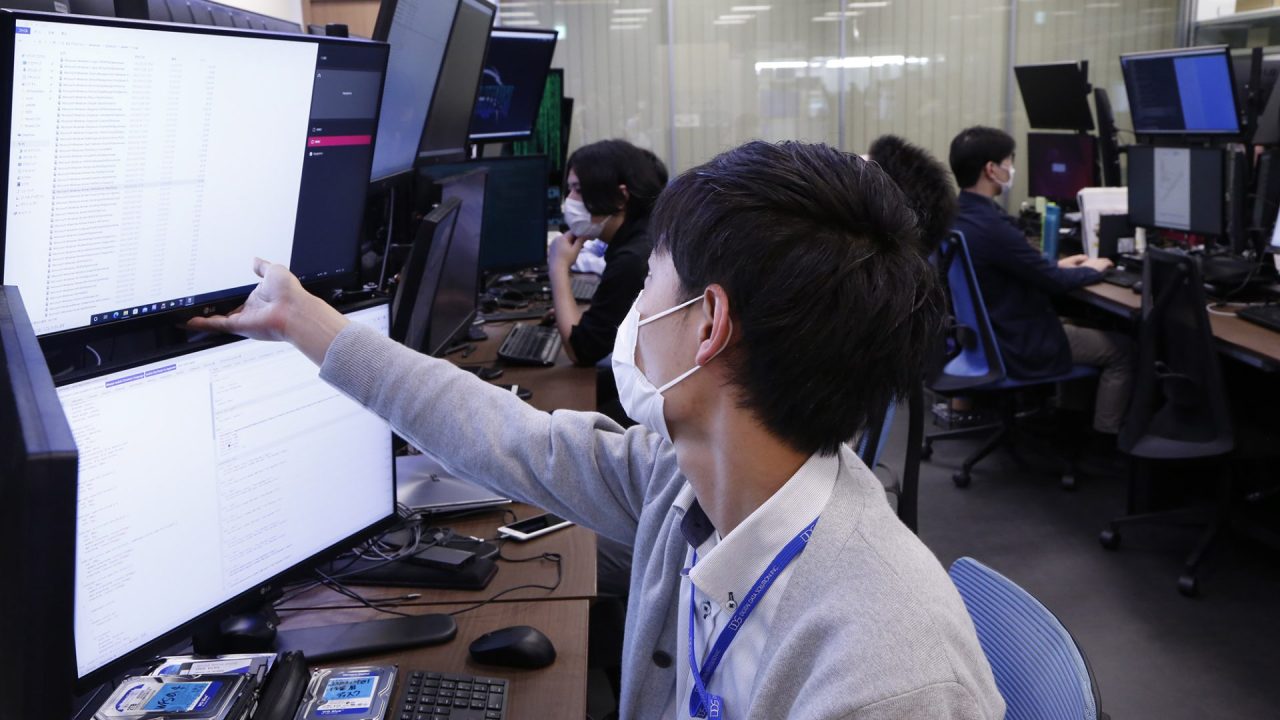

この際、有効なのがフォレンジック調査です。フォレンジック調査とは、コンピューターから証拠を収集・分析し、インシデントの詳細を解明する手法です。

犯人から個人情報を盾に金銭を要求された場合は、被害状況の把握や外部への報告用レポートを作成してもらえる、フォレンジック調査を依頼することをおすすめします。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

Playランサムウェアの感染経路

Playランサムウェアの感染経路には以下のものがあります。

- VPN/RDP(リモートデスクトップ)の脆弱性

- 悪意のある電子メールの添付ファイル

- 偽のソフトウェアアップデート

VPN/RDP(リモートデスクトップ)の脆弱性

遠隔地からコンピューターにアクセスできるRDP(リモートデスクトップ)は、VPN機器と組み合わせることによって安全なネットワーク接続が可能になります。

しかし、ランサムウェア攻撃の過半数はVPN/RDPの脆弱性を悪用した攻撃です。特にVPNのアクセスに必要な認証情報を推測されると誰でもネットワークを利用できてしまいます。

「password」や「123456」といった推測が容易なパスワードを使うと、VPN/RDPの資格情報が盗まれ、ランサムウェアに感染する可能性があるため、認証情報は複雑なものに設定しておきましょう。

悪意のある電子メールの添付ファイル

不正なマクロを含む電子メールの添付ファイルをクリックすると、ランサムウェアに感染する可能性があります。なお、添付ファイルには、一般的にはOfficeドキュメントやPDFが使用されます。不正なマクロを含む添付ファイルを開くと、マクロが実行されてランサムウェアがダウンロードされる恐れがあります。

偽のソフトウェアアップデート

Windowsアップデートや、サードパーティーのソフトウェアのアップデートに偽装して、マルウェアをダウンロードさせる手口も存在します。ソフトウェアアップデートを実行する際は、アップデートを促すダイアログボックスに文字化けや言語におかしい点はないか、一度確認しましょう。

Playランサムウェア感染時の対応

もしお手持ちのパソコンやスマートフォンがPlayランサムウェアに感染した場合は、以下の方法で被害を最小限に抑える必要があります。

①端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

②リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

③ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

特に「脆弱性」を悪用した攻撃を受けた場合、再度、攻撃を受けないよう、適切な対応を行うとともに、どの端末のどのデータが詐取されたのかを確認する必要があります。

法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。

たとえば、セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできません。したがって、playランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計32,377件のご相談実績(※1)があり、他社にはないデータ復旧業者14年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2020年)

※2 累計ご相談件数32,377件を突破(期間:2016年9月1日~)

Playランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠を確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もしランサムウェアに感染した場合、まず感染経路や漏えいしたデータを確認することが重要です。しかし、調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのが困難なため、フォレンジック専門家と提携して調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

.Playランサムウェアによる被害の調査を行う場合、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\法人様は現地駆けつけ対応も可能/

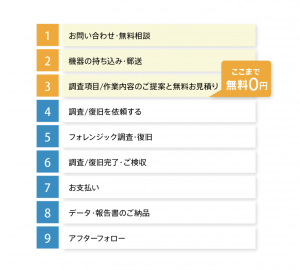

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様 最短30分でお打合せ可能です/

調査の料金・目安について

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。

[挿入ページ=’よくある質問’ 表示=’コンテンツ’]