2023年3月に出現したAkiraランサムウェアは、RaaSと呼ばれるビジネスモデルが採用されています。これは感染に必要な一式をサービスとして提供し、誰でもランサムウェア攻撃が可能になるといったものです。

Akiraランサムウェアに感染すると、ファイルなどが暗号化され、末尾には「.akira」の拡張子が追加されます。

この記事では、Akiraランサムウェアの特徴や、被害に遭った場合の対処法などを解説します。ぜひ参考にしてください。

目次

Akiraランサムウェアの歴史

Akira(アキラ)ランサムウェアは、2023年3月頃から活動が確認された新しいランサムウェアグループです。

2024年1月時点で米欧豪を中心に250件以上を標的にし、約4,200万ドルの身代金を得たと報告されています。同2024年中に、Veeam Backup & Replication製品の脆弱性(CVE‑2024‑40711など)を悪用して攻撃を仕掛けたケースが確認されています。

Akiraランサムウェアの攻撃傾向

Akiraランサムウェアは、2023年3月頃の登場当初はWindowsシステムを標的としていたようですが、2023年4月にはLinux版・VMware ESXiにも対応する亜種が現れ、仮想環境を含む広範なインフラが標的となっています。

これまで被害に遭った企業は、教育、金融、不動産、製造、コンサルティングなど多岐にわたり、感染時に要求される身代金の額は数百万ドルに達することもあることが判明しています。

出典:Medium

Akiraランサムウェアの特徴

こちらではより詳細なAkiraランサムウェアの特徴を解説します。

- Windows・Linuxサーバなどに攻撃を行う

- 一部のファイルは暗号化されない

- VPNやRDPなど企業ネットワークの脆弱性を悪用

- Contiランサムウェアと類似している

Windows・Linuxサーバなどに攻撃を行う

Akiraランサムウェアが主に標的にしているのは、WindowsPCとLinuxサーバです。

Akiraランサムウェアが確認された当初はWindowsPCが標的にされていましたが、2023年6月以降には、アメリカの企業を中心に、Linuxサーバにも感染していることが確認されています。

特にLinuxサーバを標的とするタイプはVMWare ESXiサーバを狙う傾向にあります。

VPNやRDPなど企業ネットワークの脆弱性を悪用

VPNとはパソコンとインターネットの通信を暗号化し、セキュリティを強化できる機能です。

ブラウザがVPNサーバにアクセスすると通常はVPN認証が行われますが、Akiraランサムウェアの攻撃者はシステムの脆弱性の検知や認証情報の窃取を実行し、認証を行わずに侵入します。

ネットワークに侵入後、攻撃者はセキュリティソフトを弱体化・無効化する動きをみせることが報告されています。Akiraランサムウェアの場合は、標的とするWindowsの標準セキュリティソフトである「Windows Defender」を事前に無効化していることが報告されています。

その後リモートツールで機密情報を事前に窃取した後にAkiraランサムウェアが実行され、ファイルの暗号化と身代金の要求が行われます。

一部のファイルは暗号化しない

Akiraランサムウェアは、.accdbや .nvramといったデータベース関連の拡張子に感染する一方で、一部のフォルダーやシステムファイルは暗号化しないことが判明しています。感染しないフォルダーの例は以下の通りです。

- ごみ箱のフォルダー

- システムボリューム情報

- ブート情報

- ProgramDataフォルダー

- Windowsフォルダー

- Windowsシステムファイル

またAkiraランサムウェアが感染しないWindowsシステムファイルは以下の通りです。

- .exe

- .lnk

- .dll

- .msi

- .sys

ただしAkiraランサムウェアがアップデートされることで、感染するファイルの種類が増加する可能性があります。VPN/RDPのパスワードを複雑なものに変更する、不審なメールを開かないように、メールアドレスをチェックするなど、セキュリティ体制を強化しておきましょう。

Contiランサムウェアと類似している

Akiraランサムウェアは、2020年に確認されたContiランサムウェアと類似性があることが判明しています。

Contiランサムウェアと類似している点は以下の通りです。

- Akiraランサムウェアが感染しないファイル

- 暗号化アルゴリズム

- ファイル末尾の構造

Contiは、2020年に医療機関のシステムを標的にしたことで話題になったランサムウェアです。Akira・Contiランサムウェアに類似性がみられることから、同一グループが作成したか、グループメンバー同士に何かしらの関連性があることが推測されています。

出典:avast.

Akiraランサムウェアに感染した場合、暗号化による業務停止リスクや、個人情報漏洩といったリスクを最小限に抑えるには、専門家によるフォレンジック調査が有効です。

フォレンジック調査とは、ランサムウェア感染時に被害状況の把握や報告用レポートの作成を第三者である専門家が行うため、そのまま外部への報告に使用することが可能です。

Akiraランサムウェア感染時の主な被害

Akiraランサムウェアに感染すると、以下の手順で暗号化が行われ、情報漏洩や業務停止といった被害が発生します。

- 「.akira」拡張子がファイルに追加され、暗号化される

- ランサムノート「akira_readme.txt」「fn.txt」が表示される

- 二重恐喝される

- データが漏洩する

「.akira」拡張子がファイルに追加され、暗号化される

悪意のあるファイルをダウンロードし、実行することで、Akiraランサムウェアはデータを暗号化します。この時、暗号化されたデータやファイルの末尾には「.akira」拡張子が追加されます。

例えば、「1234.jpg」というファイルであれば、Akiraランサムウェアに感染すると「1234.jpg.akira」とファイル名が変更され、暗号化されてデータにアクセスできなくなります。

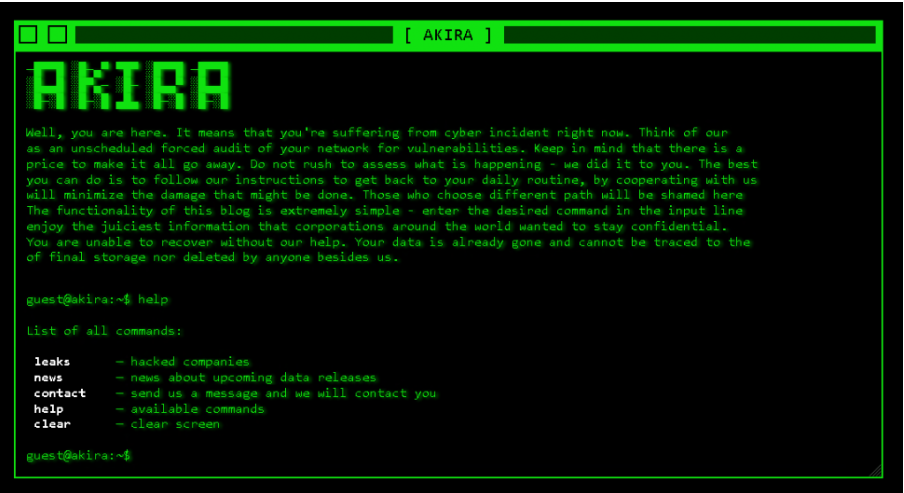

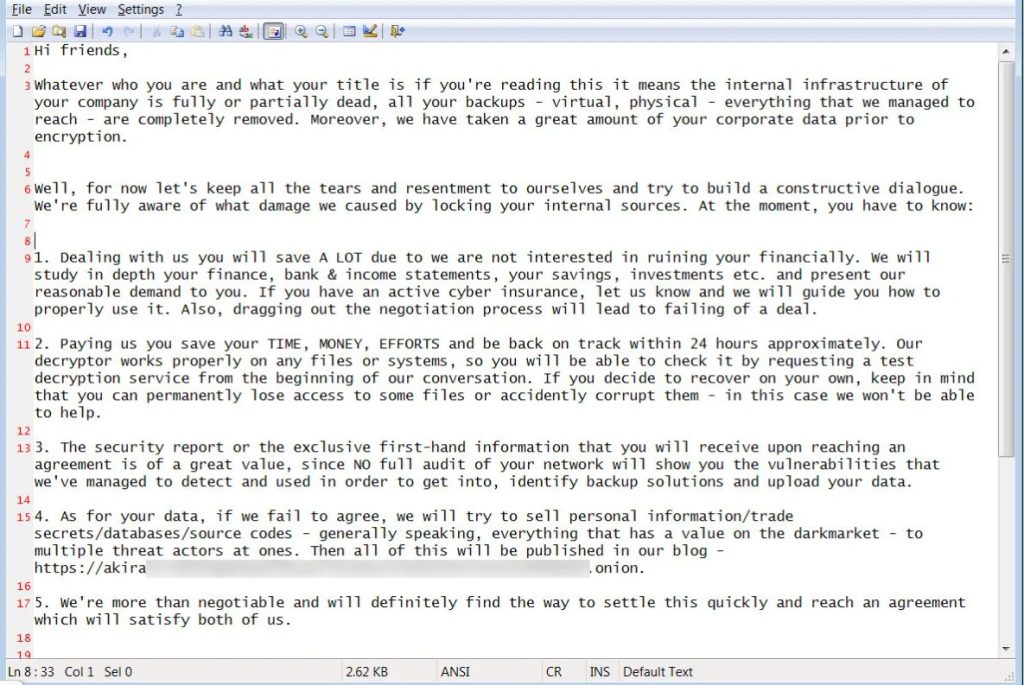

ランサムノート「akira_readme.txt」「fn.txt」が表示される

Akiraランサムウェア実行可能ファイルが実行されると、ファイルは、バイナリ内に文字列として含まれるランサムノート(身代金メモ)を表示させます。

「akira_readme.txt」「 fn.txt 」と題されたAkiraランサムノートには以下の内容が記載されています。

- Akiraサイトのリンク

- 連絡用のメールアドレス

- 脅迫文

脅迫文には「身代金を支払わなければ、情報を公開する」といった内容と、連絡用のURLが記載されています。内容を要約すると以下の通りです。

これを読んでいるということは、会社の内部インフラが完全または部分的に停止し、すべてのバックアップが完全に削除されていることを意味します。さらに、当社は暗号化する前に大量の企業データを取得しました。

現時点では、次のことを知っておく必要があります。

1. 私たちはお客様の財務、銀行および損益計算書、貯蓄、投資などを徹底的に調査し、合理的な要求をお客様に提示します。アクティブなサイバー保険に加入されている場合は、お知らせください。適切な使用方法をご案内します。また、交渉プロセスが長引くと合意の失敗につながります。

2. 身代金を支払うと、約24時間以内にシステムを元に戻すことができます。自身で回復する場合は、一部のファイルに永久にアクセスできなくなったり、誤ってファイルを破損したりする可能性があることに留意してください。この場合、私たちはサポートできません。

3. 身代金を支払わないなど、こちらが看過できない行動をとった場合、個人情報/企業秘密/データベース/ソース コード (一般的に言えば、ダークウェブ上で価値のあるものはすべて) を一斉に販売し、その一部始終をブログで公開いたします。

弊社のサポートや提供するサービスにご興味がございましたら、簡単な手順に従ってお問い合わせください。

1. ブラウザをインストールして、チャット ルーム (hxxps://××××/) にアクセスします。

2. このリンクを貼り付けます 。

3. このコードを使用して、チャットにログインします。

ただし、Akiraランサムウェアに感染した時点で個人情報や機密情報などは流出しているため、身代金の支払いは推奨されません。身代金を支払ったとしても、復号キーで暗号化が解除されるとは限らず、犯罪資金を提供したとして企業の信頼が失墜する可能性があるためです。

出典:pcrisk.com

データが漏えいする

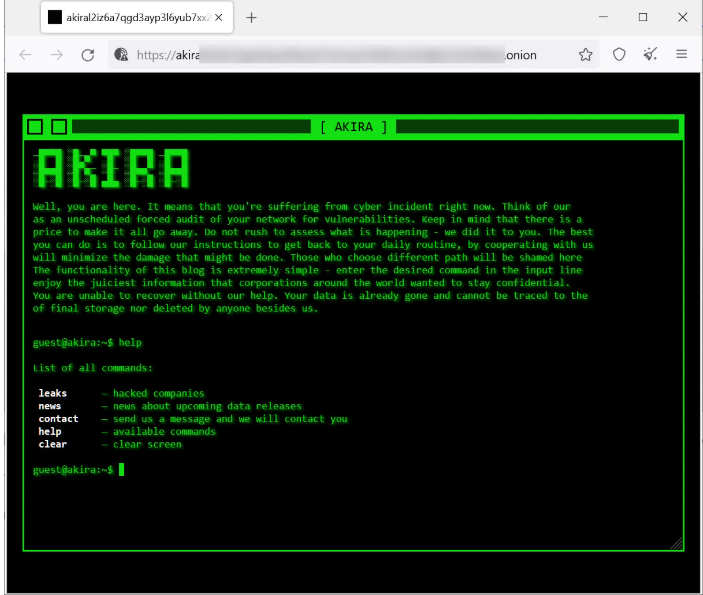

画像出典:BLEEPING COMPUTER

Akiraランサムウェアは、感染したシステムからデータを盗み出します。これにより、機密情報や個人情報が漏えいするリスクが生じます。

漏洩したデータはAkiraの攻撃グループが運営するリークサイトに掲載され、不特定多数に閲覧される場合があります。

これにかぎらず、顧客が組織との取引を停止するなど、風評被害による経済的損失をともなう場合もあります。

二重恐喝される

Akiraランサムウェアに感染すると、犯人から「データをダークウェブ上のリークサイトで公開する」などの内容が書かれたランサムノート(身代金メモ)が送られます。

この時決して身代金を支払ってはいけません。追加で身代金の支払いを要求されたり、後日支払った企業の責任を追及される場合があります。

またAkiraランサムウェアは脆弱性などを利用して、身代金の支払いとは関係なく個人情報を入手している場合があります。

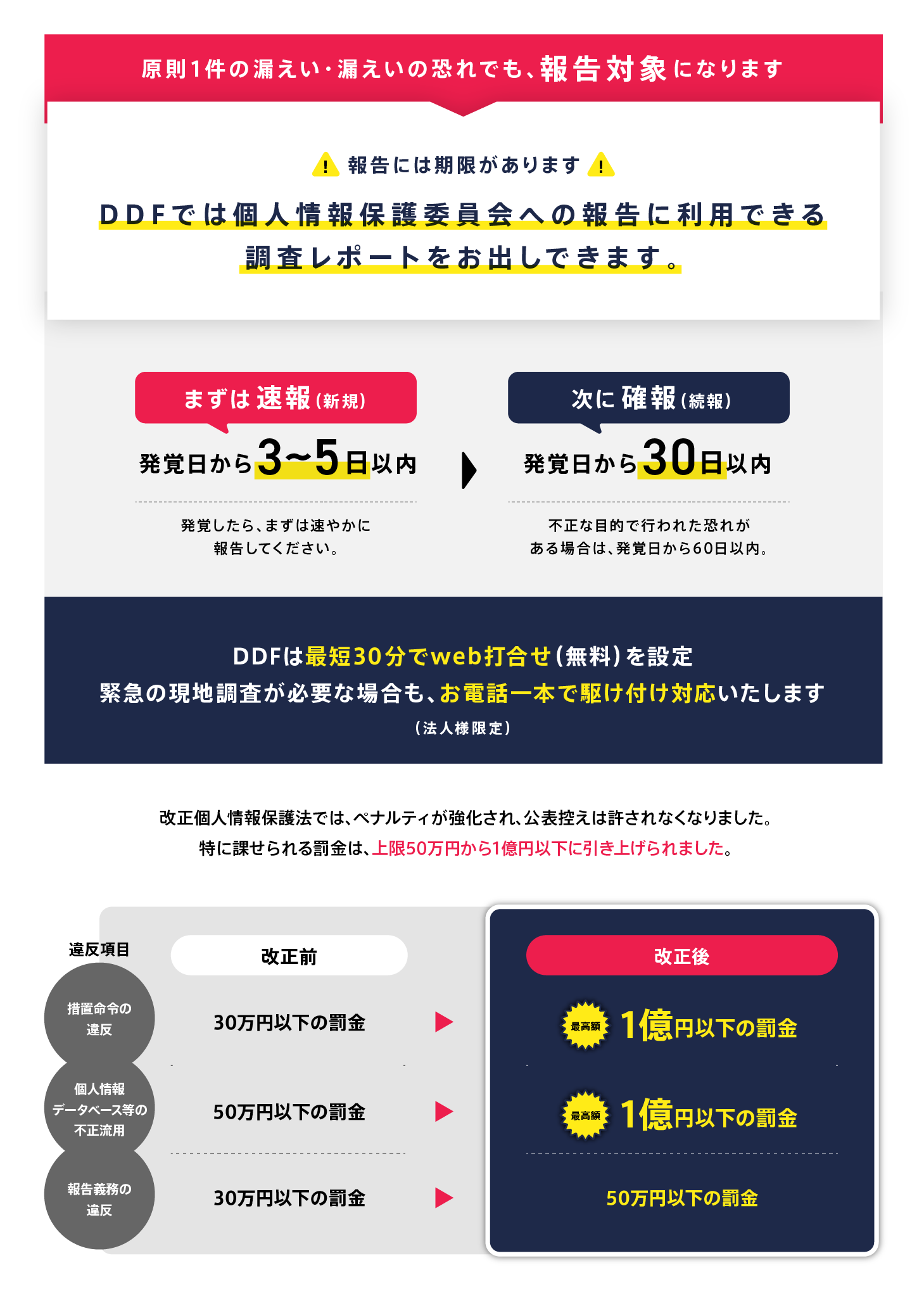

このようにランサムウェア感染によって情報漏洩が発覚した場合、個人情報保護法に基づき、速やかに事実関係と再発防止策を個人情報保護委員会まで報告し、漏洩した本人にも通知しなければなりません。

措置命令を無視した場合、組織は最大で1億円の罰金を科せられる可能性があります。

フォレンジック調査会社であれば、ランサムウェア感染時に専門家による被害状況の把握や外部への報告用レポートを作成できるため、ランサムウェアやその他マルウェアの感染が疑われる場合は速やかにご相談ください。

\ランサムウェア感染の相談がしたい方へ/

Akiraランサムウェアの感染経路とは

ランサムウェアの感染を防ぐためには、感染ルートを理解し、適切な対策を取ることが重要です。主要なランサムウェアの感染経路は下記のとおりです。

- VPNやRDPの脆弱性

- セキュリティ上の脆弱性

- フィッシングメールや添付ファイル

ランサムウェア感染の被害を最小限に抑えるためには、被害に遭った時点ですぐにランサムウェアの侵入経路や被害の範囲を把握し、情報漏えいの有無を特定できる「フォレンジック調査」の専門家に対応を依頼することが重要です。

被害に遭った場合、速やかにフォレンジック調査を実施し、被害を最小限に抑えましょう。またランサムウェアは、アンチウイルスソフトを無効化して暗号化を行うため、EDR等で対策が必要です。

VPNやRDPの脆弱性

VPNやRDPの脆弱性もAkiraランサムウェアの感染経路の一つとなっています。

CISAの共同勧告によると、Cisco製品の脆弱性である「CVE-2020-3259」「CVE-2023-20263」が悪用され、多要素認証(MFA)が設定されていない仮想プライベートネットワーク(VPN)サービスを介して組織への初期アクセスを取得するのを観察しました。

近年は脆弱性「CVE-2023-20269」が悪用されてAkiraランサムウェアが感染し、仮想化サーバ上の仮想マシンのディスクの暗号化やバックアップデータが削除されるといった被害も発生しています。

出典:CISA

セキュリティ上の脆弱性

近年のAkiraランサムウェアはSonicWall製ファイアウォールの脆弱性である「CVE-2024-40766」を利用してネットワークにに侵入し、リモートでランサムウェアを実行する手口を使用していることが確認されています。

こちらの脆弱性はFogランサムウェアと呼ばれる別のランサムウェアも悪用しているため、いち早く修正パッチを適用することが求められます。

Akiraランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

Akiraランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

- 被害範囲を特定できる

- 感染経路や攻撃手法の解析・証拠が確保できる

- 専門エンジニアの詳細な調査結果が得られる

- セキュリティの脆弱性を発見し、再発を防止できる

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠が確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もし、マルウェア・ランサムウェア感染、不正アクセス、社内不正、情報持ち出しのような情報セキュリティ上の問題が発生した場合、まずは感染経路や漏えいしたデータの有無などを確認することが重要です。

ただ、調査を行うには、デジタルデータの収集・解析などの専門技術が必要です。これは自社のみで対応するのが困難なため、個人情報の漏えいが発生した、もしくは疑われる場合は、速やかにフォレンジック専門家に相談し、調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。