企業が最も被害に遭っているサイバー攻撃は、ランサムウェア感染です。ランサムウェアに感染すると、データが暗号化され、身代金の要求や業務停止など大きな被害が発生します。

日本国内では、2020年以降、大手企業から中小企業まで様々な業界で数多くの企業がランサムウェア被害に遭いました。例えば医療機関では患者データの暗号化が行われ、治療や診断の遅延が生じました。また製造業では生産ラインが停止し、納期遅延が発生しています。

この記事では、国内外のランサムウェア感染による企業事例を紹介し、感染時のリスク、対応方法を紹介します。具体的な被害事例を知ることで企業が直面するリスクをより具体的に理解しましょう。

目次

ランサムウェアとは?

ランサムウェアは、コンピュータやネットワークに侵入して、データを暗号化したり、システムをロックしたりして、ユーザーに身代金を要求するマルウェアです。

ランサムウェアによる被害件数は、国内でも年々増加しおり、警察庁の発表によると、2022年のランサムウェアによる被害件数は230件で、前年比で57.5%増加しました。また、被害に遭った企業の平均的な身代金支払額は1,000万円を超えています。

ランサムウェアは事業活動に大きな影響を及ぼす

ランサムウェアは事業活動に大きな影響を及ぼします。なぜならデータが暗号化されると、重要なデータにアクセスできず、業務が停止してしまう可能性があるからです。また、個人情報が流出すると、企業の信用が失墜し、契約解除されるなどのリスクもあります。

出典:excite.co.jp

もっとも、身代金を支払えば、暗号化を解除できることもありますが、必ずしも復号されるとは限りません。身代金を支払ったとしても、個人情報が漏えいしている可能性があるため、組織は速やかに個人情報委員会や法執行機関など関係当局に報告する必要があります。

なお、個人情報漏えいへの対応と被害事例については、下記の記事を参照してください。

代表的なランサムウェア

ランサムウェアは、コンピューターやネットワークに侵入してデータを暗号化し、復号化の鍵と引き換えに身代金を要求するマルウェアです。近年、ランサムウェアによる被害が急増しており、大規模な企業や組織も標的となっています。

代表的なランサムウェアには、次のようなものがあります。

- CryptoLocker:2014年に登場したランサムウェア。感染したコンピューターからファイルを暗号化し、身代金として1000ドルを要求した。CryptoLockerは、スパムメールに添付された悪意のあるファイルを開くことで感染する。

- WannaCry:2017年に世界中で大規模な感染被害をもたらしたランサムウェア。感染したWindows端末がロックされ、ファイルにアクセスできなくなる。世界で23万台以上のコンピューターが感染し、約1億ドルの被害をもたらした。

- Petya:2017年にWannaCryに似た手口で感染被害をもたらしたランサムウェア。WannaCryとは異なり、感染したコンピューターのデータを暗号化した。

- Locky:2016年に登場したランサムウェア。CryptoLockerと似た手口で感染被害をもたらした。

- Ryuk:2018年に登場したランサムウェア。大規模な企業や組織を標的として、身代金として数百万ドルを要求した。メールを送信してコンピュータに感染させるトロイの木馬「Emotet」が「Ryuk」の感染を広めるのに使用されることが多い。

- LockBit:2019年に登場したランサムウェア。サービス型ランサムウェア(RaaS)の一種。医療機関や金融にもターゲットを広げ、国内外で多くの被害をもたらした。

セキュリティ脅威の第1位

IPAは毎年「情報セキュリティ10大脅威」を発表しており、2022年のランキング1位は前年に引き続き、ランサムウェアによる被害でした。

ランサムウェアによってデータが暗号化されると、業務の停止やデータの喪失などの深刻な影響が生じます。そのため、ランサムウェアおよび標的型攻撃による機密情報の窃取を予防することは、情報セキュリティ対策の上でも、最も重要な対策であると言えます。

仮にインシデントが発生した時、データ収集や解析、ログの調査を行ったうえで、侵害の経緯や被害範囲を明らかにする法的義務が組織にはあります。そのためインシデント発生時は、攻撃の痕跡や異常な活動を特定することが重要です。

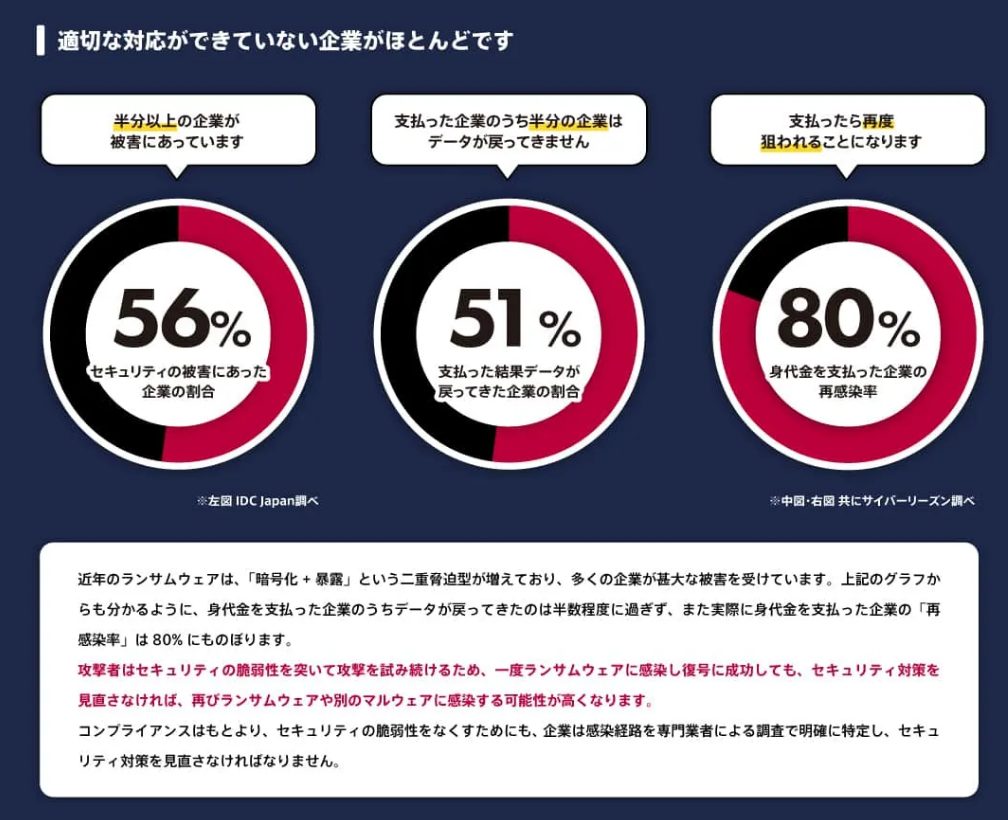

身代金を支払ったユーザーを標的に再び攻撃することも

ランサムウェアの身代金を支払った企業のうち、8割が再びサイバー攻撃を受けたという報告があります。理由として、攻撃が成功したことで、「さらに多くの身代金を要求できる」「セキュリティを強化していない」と攻撃者に思われやすいことが考えられます。

中には、窃取した情報を暴露すると脅す「二重恐喝」、被害者のインフラに対してDDoS攻撃を仕掛けると脅す「三重恐喝」、ランサムウェアに感染したことを被害者の顧客やビジネス パートナー、メディアに対して暴露すると脅す「四重恐喝」と際限なく恐喝を繰り返すグループも存在します。絶対に身代金を支払ってはいけません。

デジタル端末を科学的に解析する「フォレンジック調査」が有効

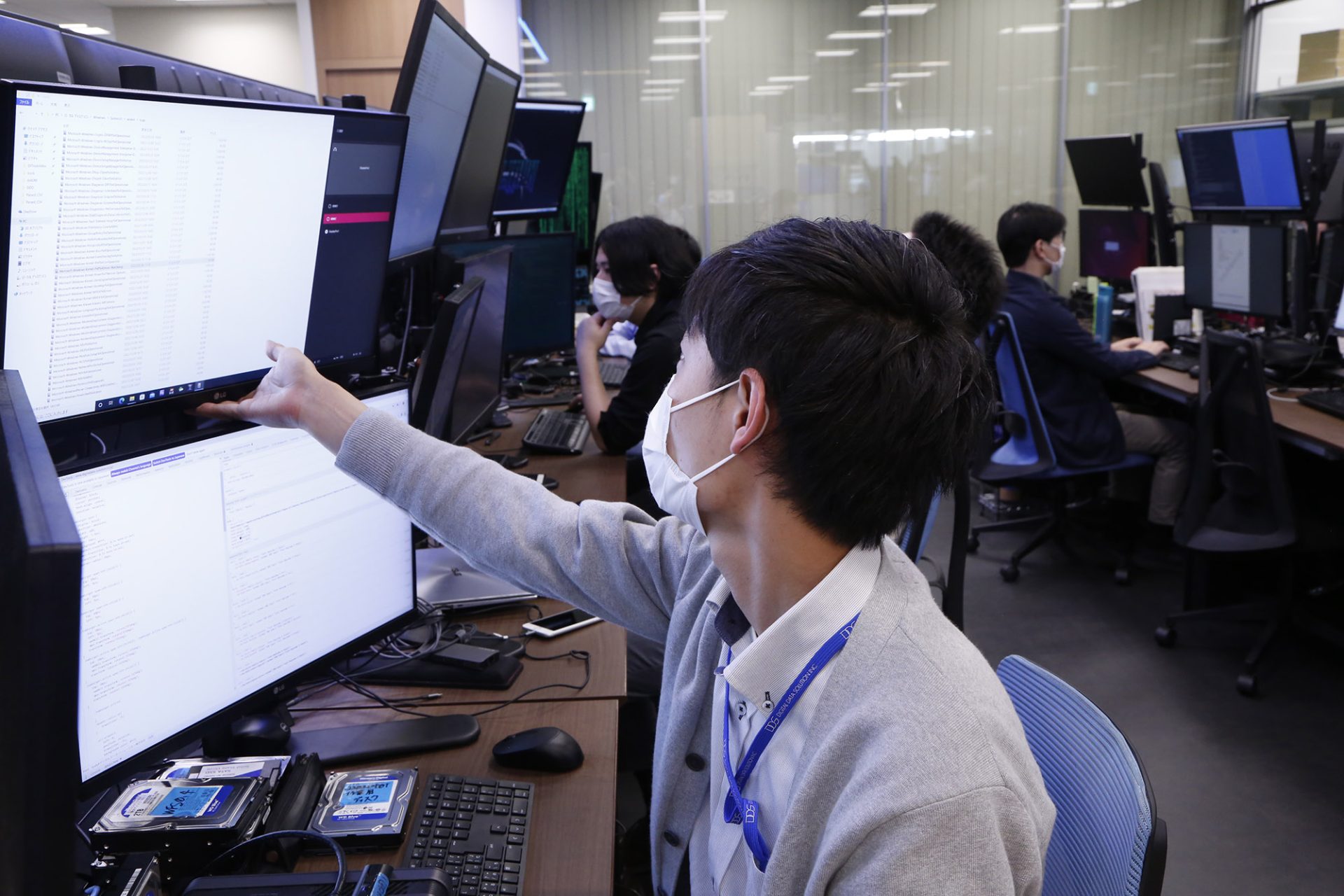

インシデント発生時は、「フォレンジック調査」が重要な役割を果たします。フォレンジック調査とは、デジタル証拠の収集解析を目的とした科学的な調査方法です。

フォレンジック調査では、マルウェアの解析を通じて、攻撃手法やその動作、脆弱性、漏えいしたデータ、感染経路を明らかし、攻撃者がどのようにシステムに侵入し、データを漏えいさせたのかを把握することが可能です。

また、攻撃を受けたデータやシステムの復元や修復、ないし再発防止策やセキュリティ強化策の立案にも貢献します。

私たちデジタルデータフォレンジックは、緊急性の高いインシデントにもいち早く対応できるよう24時間365日体制でフォレンジック調査を受け付けており、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。`

お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。`

\サイバーセキュリティ専門家へ24時間365日で無料相談/

ランサムウェアの感染経路・手口

ランサムウェアの感染経路は、主に以下の3つです。

- セキュリティが脆弱なVPN/RDP機器からの侵入

- フィッシングメール

- 不審なWebサイトへのアクセス

セキュリティが脆弱なVPN/RDP機器からの侵入

VPNやリモートデスクトップ(RDP)は、遠隔のコンピュータやネットワークに安全にアクセスできる仕組みです。しかし、これらのツールにはセキュリティ上のリスクがあり、VPNやRDPを悪用した攻撃は、ランサムウェア感染の過半数を占めています。

VPNやRDPを使用する場合には、セキュリティ設定を適切に行うことも重要です。たとえばVPNやRDPを使用する場合、長く複雑で、英数字や記号を含むものを使用したパスワードなど、強力な認証情報を設定することが不可欠です。さらに、ファイアウォールやアンチウイルスソフトを使用し、不正アクセスやマルウェアの侵入を防止することが重要です。

VPN/RDPの脆弱性からインシデント時の調査方法や、悪用されないための対策は、下記の記事で詳しく解説しています。

フィッシングメール

フィッシングメールは、攻撃者がユーザーの個人情報やパスワードを盗むために送信するメールです。フィッシングメールには、偽のログインページへのリンクや、悪意のある添付ファイルが含まれていることがあり、これらを開くとランサムウェアに感染します。

不審なWebサイトへのアクセス

これは攻撃者がマルウェアを配布するために作成したWebサイトです。ユーザーがこれらのWebサイトにアクセスすると、マルウェアがダウンロードされ、連鎖的にランサムウェアに感染する可能性があります。

いずれにせよ、ランサムウェアに感染してしまった場合、個人情報保護法の観点から、ネットワークのログやデータを解析するなどして「調査」を行うことで、感染経路を特定し、不正アクセスやデータ漏えいの有無/実態を調査することが重要です。ランサムウェアに感染してしまった場合、調査を行うことで、以下のような情報を得ることができます。

- 感染経路

- 感染した端末

- 感染したファイル

- 感染したユーザー

こうした情報を得ることで被害を正確に把握しやすく、適切な対応を取ることができます。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

ランサムウェア感染による国内での被害事例

ランサムウェア感染による国内での被害事例としては、次のようなものがあります。

- 2017年:株式会社日立製作所が「WannaCry」に感染

- 2018年:宇陀市立病院がランサムウェアに感染

- 2020年:ホンダがランサムウェア「EKANS」に感染

- 2020年:カプコンがランサムウェア「Revil」に感染

- 2023年:名古屋港運協会がランサムウェア「LockBit」に感染

- 2024年:岡山県精神科医療センターがランサムウェアに感染

- 2024年:株式会社キューヘンがランサムウェアに感染

- 2024年:株式会社KADOKAWAがランサムウェアに感染

2017年:株式会社日立製作所が「WannaCry」に感染

2017年5月、日立製作所は「WannaCry」というランサムウェアによる攻撃を受けました。攻撃を受けた後、社内システムに障害が発生し、メールの送受信などに影響が出るなどし、被害の復旧に約1週間を要しました。

なお、被害を受けたサーバーは、セキュリティパッチの適用が行われておらず、この点が攻撃の原因となったと考えられています。日立製作所はこの事件を教訓として、セキュリティ対策の強化やリスク管理の見直しを行い、将来の攻撃に備えるための対策を取っています。

2018年:宇陀市立病院がランサムウェアに感染

2018年10月、宇陀市立病院がランサムウェアに感染し、1133人分の患者データが暗号化され、診療が停止しました。(なお、暗号化されたデータは翌19年3月に復元)

この事件では、原因分析、被害状況の実態把握、再発防止策等の報告等を行うように奈良県より行政指導を受けたため、詳細なインシデント調査が行われました。

その結果、「バックアップに失敗していたため復旧に時間がかかったこと」、「システムログが誤って消去されたため、感染経路の特定ができなかったこと」が明らかになりました。

また報告書では、導入するウイルス対策ソフトが最新の状態ではなかったことや、最新だったとしてもこのランサムウエアを検知できなかったことが判明しました。

報告書からはセキュリティ対策の不備が、問題を深刻化することが如実に示されています。

被害を未然に防ぐためにも、ウイルス対策ソフトの更新、セキュリティ意識向上に加えて、バックアップの取得や復旧計画の策定など、インシデントを見据えた予防を行いましょう。

2020年:ホンダがランサムウェア「EKANS」に感染

2020年6月、ホンダはランサムウェア「EKANS」に感染し、国内外の工場が操業を停止しました。EKANSは、ホンダ内部のネットワークでしか動作しないように設計されており、不特定多数へのばらまき型ではなく、特定の企業を狙った標的型攻撃と考えられています。

こうした特定の企業を標的に開発されたランサムウェアは、一般的なものよりも攻撃性が高く、復旧が困難な場合も多いとされています。

出典:日経クロステック

2020年:カプコンがランサムウェア「Revil」に感染

2020年11月、カプコンは、ハッカー集団「REvil」による不正アクセス攻撃を受け、最大35万人の個人情報が流出した可能性があることを発表。

流出した情報には、個人情報(約35万件の顧客情報、約1万4000人分の従業員情報)と企業情報(売上情報、取引先情報、営業資料、開発資料等)が含まれていました。

感染の原因は、北米現地法人(Capcom U.S.A.)に設置された、予備の旧型VPN装置がサイバー攻撃され、社内ネットワークへ不正侵入されたためと考えられています。

REvilはカプコンに身代金11.5億円を要求しましたが、支払いは拒否したとのことです。カプコンは、この不正アクセス攻撃を受けて、セキュリティ体制の強化を図るとしています。

2023年:名古屋港運協会がランサムウェア「LockBit」に感染

2023年7月4日、名古屋港運協会が運営する名古屋港統一ターミナルシステム(NUTS)がランサムウェア攻撃を受け、大規模なシステム障害が発生しました。

この影響により、コンテナの搬出入作業が一時中止となり、日本国内の物流に大きな混乱が生じました。攻撃者はNUTSシステムの脆弱性を突いて侵入し、ランサムウェアを仕込んだとみられています。

名古屋港運協会と愛知県警は迅速に復旧作業を進め、7月6日午後2時30分にNUTSシステムを復旧しました。

出典:NHK

2024年:岡山県精神科医療センターがランサムウェアに感染

2024年5月19日、岡山県精神科医療センター及び東古松サンクト診療所がランサムウェア攻撃を受け、電子カルテを含む総合情報システムシステムに障害が発生しました。

最大約4万人の患者情報が流出した可能性があり、2024年6月現在も調査が進められています。

出典:日経クロステック

2024年:株式会社キューヘンがランサムウェアに感染

2024年6月3日、九州電力グループの株式会社キューヘンがランサムウェア攻撃を受け、社内情報の一部が暗号化されました。これは、2024年1月に続く2度目のランサムウェア被害です。

このインシデントで約37万4000件の顧客情報が流出のおそれが確認されており、警察は捜査を進めています。キューヘンは影響を受けた顧客に対し、書面で経緯と状況を説明し、相談窓口を設置しました。

出典:日経新聞

2024年:株式会社KADOKAWAがランサムウェアに感染

2024年6月8日、KADOKAWAグループが運営する動画配信サービス「ニコニコ動画」を中心としたサービス群を標的に、大規模なサイバー攻撃が発生しました。

ランサムウェア攻撃の影響で、Webサービスだけでなく出版や映像事業にも影響が広がっており、子会社のドワンゴの手掛けるニコニコ動画は復旧には1ヶ月以上かかる見込みです。被害額は公表されていないが、数億円規模と推定されています。

出典:日経新聞

ランサムウェア感染による海外での被害事例

2020年以降、海外で発生したランサムウェアの大規模な被害事例を以下の順で紹介します。

- 2021年:コロニアル・パイプライン社へ「REvil」が攻撃

- 2021年:ランサムウェア「REvil」が世界最大の食肉加工業者・JBSを攻撃

- 2021年:米IT技術大手・Kaseyaへランサムウェア「Sodinokibi」が攻撃

なお、いずれの業者も、法執行機関やサイバーセキュリティの専門家と協力して、速やかに社内調査を開始し、将来の攻撃に対する防御を強化するための措置を講じています。

2021年:コロニアル・パイプライン社へ「REvil」が攻撃

2021年5月、ランサムウェアグループ「REvil」が、米国の大手ガソリンパイプラインであるコロニアル・パイプライン社を攻撃しました。この攻撃は、コロニアル・パイプライン社が使用していたサードパーティソフトウェアの脆弱性を利用して行われたものです。

コロニアル社は数日間の操業停止を余儀なくされ、米国南東部ではガソリン不足が発生しました。同社は最終的に、440万ドルもの身代金を支払うことで決着をつけています。

出典:ロイター

2021年:ランサムウェア「REvil」が世界最大の食肉加工業者・JBSを攻撃

2021年6月、大手食肉加工企業「JBS」がランサムウェア「REvil」の攻撃を受けました。

この攻撃ではフィッシングと呼ばれる手口が悪用されました。フィッシングとは、メールやSMSなどの電子メールを送信し、マルウェアを添付したファイルをダウンロードさせるように仕向ける攻撃です。

こうしたフィッシングメールには、ユーザーにクリックさせたいリンクや、ダウンロードさせたいファイルが添付されていますが、ユーザーがリンクをクリックしたり、ファイルをダウンロードしたりすると、ランサムウェアがネットワークに侵入してしまいます。

この攻撃により「JBS」は米国、オーストラリア、カナダの工場の操業を停止せざるを得なくなりました。最終的に同社はハッカー集団に1,100万ドルの身代金を支払っています。

2021年:米IT技術大手・Kaseyaへランサムウェア「Sodinokibi」が攻撃

2021年7月2日、Kaseyaは、Sodinokibiランサムウェアによって攻撃されました。

Sodinokibiは、ロシア系のハッカーグループによって開発されたランサムウェアで、前述したランサムウェア「REvil」と表裏一体です。Sodinokibiは数十万ドルから数百万ドルにのぼる莫大な身代金を要求するため、被害が甚大になりやすい傾向があります。

特にKaseyaへの攻撃では、Kaseyaのソフトウェアを介して、Sodinokibiが世界1,500以上の企業に拡散しました。なお感染経路はKaseyaのRMM(リモート管理・監視)製品であるVSAの脆弱性を悪用したもので、Kaseyaの顧客である多くの企業も被害を受けました。

この脆弱性は、2021年6月に公開されていましたが、Kaseyaが修正パッチを用意中に攻撃されたため、いわゆる「ゼロデイ攻撃」とみなされています。ちなみにゼロデイ攻撃とは、脆弱性を修正するパッチが提供されていない状況で行われるサイバー攻撃です。

ゼロデイ攻撃を防ぐためには、「対象のソフトを常に最新の状態に保つ」「ファイアウォールなどのセキュリティ対策を導入」「場合によってはソフトをインストールしている端末をオフラインにする」など万全の対策を講じることで、リスクを軽減することができます。

なぜランサムウェアの被害事例を学ぶべきなのか

ランサムウェアの被害事例を学ぶべき理由はいくつかあります。

まず、ランサムウェアの攻撃を受けるリスクをより具体的に把握することができます。ランサムウェアの攻撃は、個人や企業を問わず、誰にでも起こり得ます。

被害事例を学ぶことで、攻撃のターゲットや攻撃手法、被害の程度などを理解し、攻撃を受けるリスクをより具体的に把握することができます。

ランサムウェアの被害事例を学ぶ意義や理由は次のとおりです。

- 被害の規模や影響範囲の参考になる

- 脆弱性や予防策を把握できる

- セキュリティリスクの脅威の啓発に役立つ

- 効果的なセキュリティ戦略を立てるための指針となる

被害の規模や影響範囲の参考になる

ランサムウェアの被害事例を学ぶことで、攻撃規模や影響範囲を把握することができます。たとえば実際の被害事例から、ランサムウェアが社内のネットワーク上にどれほどの被害をもたらすかを具体的に把握でき、セキュリティリスクの重大性を実感しやすくなります。

脆弱性や予防策を把握できる

2021年に起こったランサムウェアの被害事例では、医療機関が攻撃を受けたあげく、患者の診療記録が暗号化され、復旧に数億円の費用がかかりました。

もともと医療機関では、古いシステムやソフトウェアが使用されていることが多く、これらの古いシステムは脆弱性を抱えており、攻撃のターゲットとなりやすいです。こうした事例からセキュリティリスクをより具体的に把握し、対策を適切に行う施策を立案できます。

たとえば重要なデータを保持するシステムには、常に最新のセキュリティパッチや、アップデートを適用するなどし、脆弱性を最小限に抑えるようにしましょう。

\相談から最短30分でWeb打ち合わせを開催/

セキュリティリスクの脅威の啓発に役立つ

全従業員に対し、セキュリティ意識の向上を促す教育や啓発を実施しましょう。たとえば実際に使われた攻撃手法を共有するなどし、正しい知識を身につけることが重要です。

効果的なセキュリティ戦略を立てるための指針となる

実際の被害事例を見ていくと、「パッチの適用ミス」や「フィッシング詐欺」など、ささいな理由から大規模な被害に発展したケースが目立ちます。

こうした事例を自社に置き換えることで、単一のセキュリティ対策だけではなく、多層的なセキュリティ対策を導入する重要性がシミュレートしやすくなります。

また、ファイアウォール、侵入検知システム(IDS)、EDR、アンチウイルスソフトなどを組み合わせて使用することで、できるかぎりセキュリティホールを最小限に抑えましょう。

効果的なランサムウェア対策は下記の記事でも解説しています。

効果的なランサムウェア対策

効果的なランサムウェア対策には以下のような施策があります:

- ソフトウェアのアップデート:OS、アプリケーション、ブラウザなどのソフトウェアを最新の状態に保つことで、既知の脆弱性による攻撃を防止します。

- スパムメールの注意喚起:フィッシングメールや添付ファイルを含む不審なメールに対して組織内で積極的に注意を喚起し、クリックやダウンロードを行わないようにします。

- バックアップの定期的な実施:定期的かつ頻繁にデータのバックアップを行い、バックアップをオフラインまたはクラウド上で保管することで、実際にランサムウェアの攻撃に遭遇した場合でも、被害を最小限に抑えることができます。

- アクセス権の徹底管理:組織ユーザーへのアクセス権は最小限におさえ、二要素認証や強力なパスワードポリシーの導入も推奨されます。

- セキュリティソフトの導入/ネットワークセキュリティの強化:エンドポイントソフト(EDR)やファイアウォールなどセキュリティソフトを使用し、マルウェアやランサムウェアの検出・防御を多層強化します。またファイアウォールを使用してネットワークを監視し、異常なアクティビティを常時検知して不正通信をブロックできるようにしましょう。

- セキュリティポリシーの策定と実施:組織内でセキュリティポリシーを策定し、従業員に対してそのポリシーを遵守するよう指導します。また、定期的なセキュリティ監査やペネトレーションテスト(システムに既知の脆弱性がないかテストする手法)を実施して対策を行います。

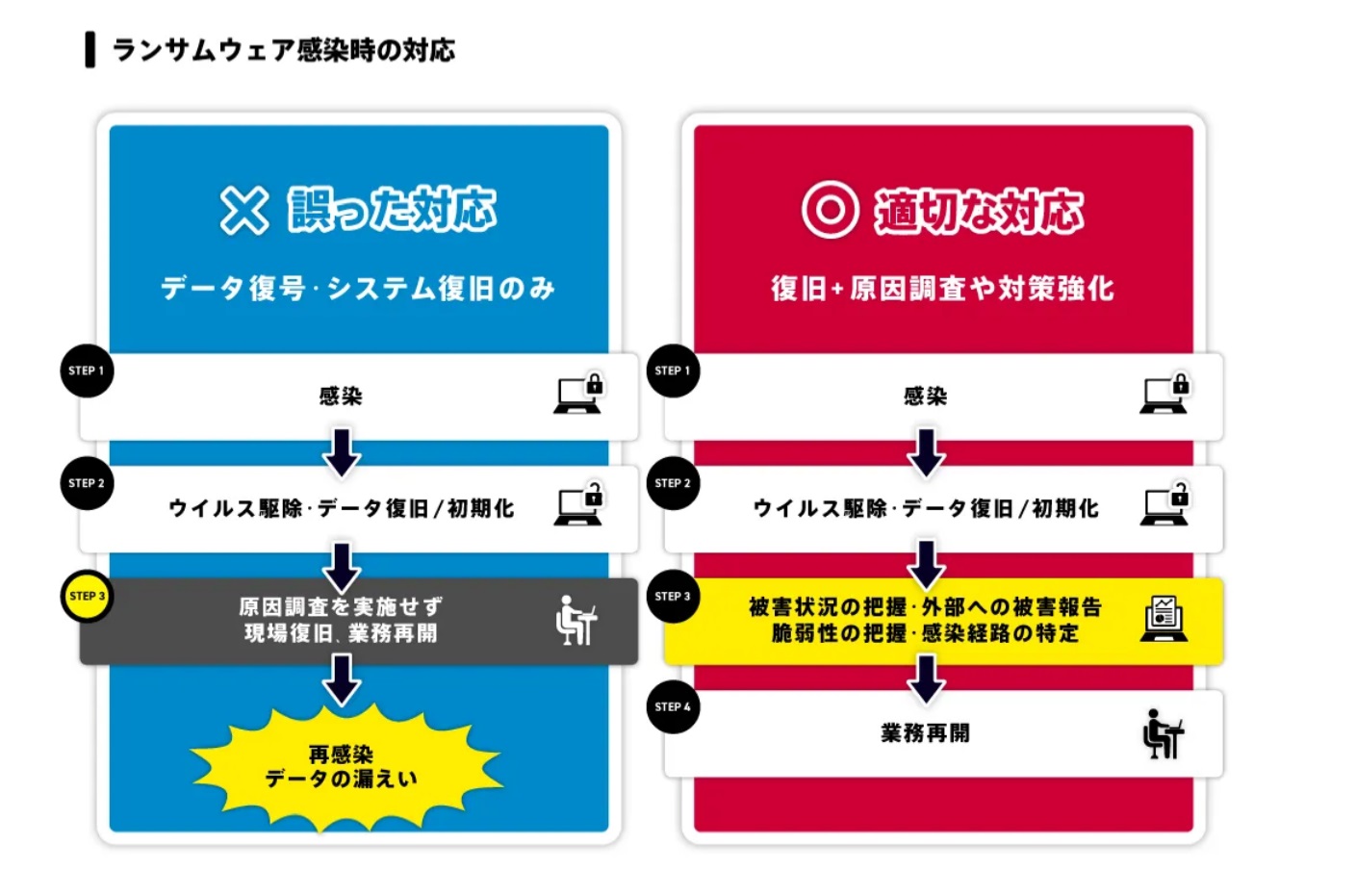

ランサムウェア感染時に行うべきこと

ランサムウェア感染時、誤った対応を取ると、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。

ランサムウェアに感染した場合の対処法は次のとおりです。

- 端末をオフラインにする

- バックアップから感染前のデータを復旧する

- ランサムウェア感染調査に対応した専門業者を利用する

①端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

②バックアップから感染前のデータを復旧する

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます。これにより、被害を回復することができます。

ただ、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

③ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

特に「脆弱性」を悪用した攻撃を受けた場合、再度、攻撃を受けないよう、適切な対応を行うとともに、どの端末のどのデータが詐取されたのかを確認する必要があります。

法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。

たとえば、セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできません。したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計39,451件のご相談実績(※1)があり、他社にはないデータ復旧業者14年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

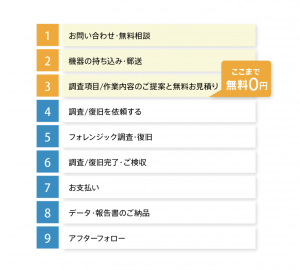

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数39,451件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2020年)

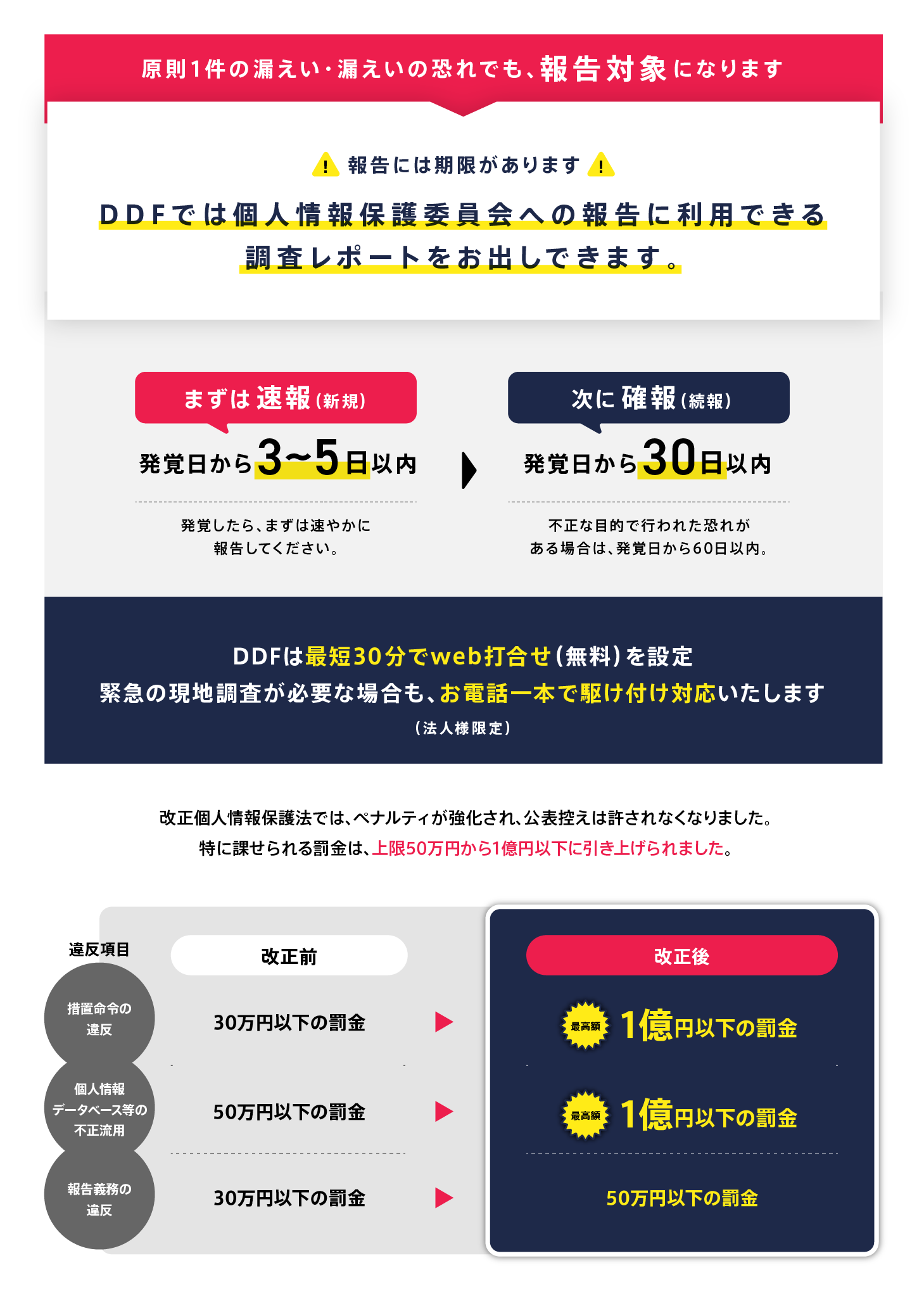

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もし ランサムウェアに感染した場合、感染経路や漏えいしたデータを確認することが重要です。しかし、調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのが困難なため、フォレンジック専門家と提携して調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

ランサムウェア感染調査を行う場合、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\法人様は現地駆けつけ対応も可能/

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様 最短30分でお打合せ可能です/

調査の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。