LockBit 2.0は、法人をターゲットに身代金を要求するランサムウェアであり、2022年現在、最も活動の盛んなランサムウェアとして知られています。

このランサムウェアは、企業サーバーの脆弱性を悪用して侵入するため、サーバーデータの大半が暗号化されると、身代金やデータの被害規模が大きくなることが懸念されています。

この記事では、LockBit 2.0ランサムウェアの特徴や、感染事の対処方法・被害調査方法を解説します。

\サイバーセキュリティ専門家へ24時間365日無料相談/

目次

LockBit2.0ランサムウェアの概要

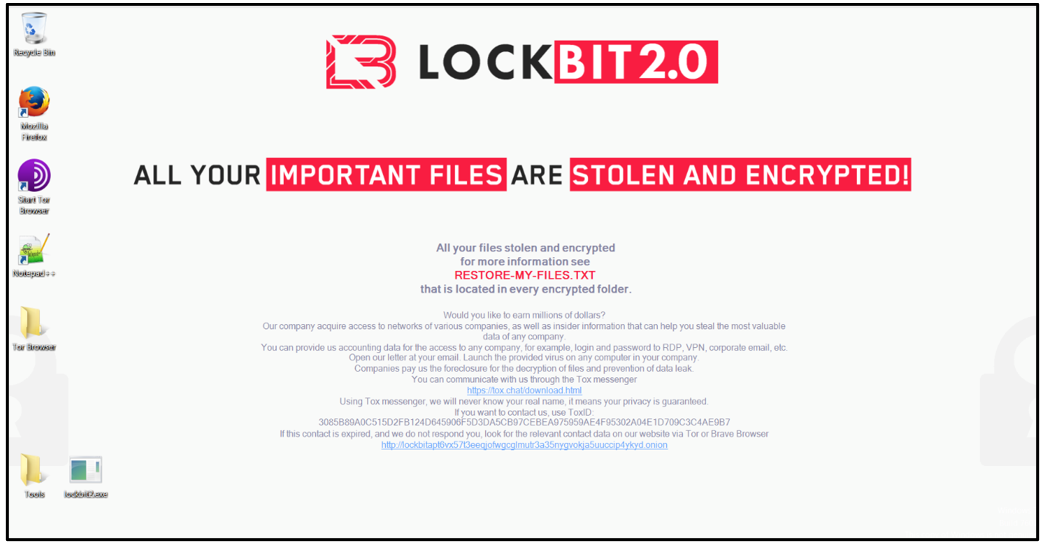

LockBit 2.0は、ロシアを拠点に活動する世界最大のサイバー犯罪集団で、企業や団体の機密情報を暗号化し、身代金を支払わなければ盗んだデータをリークサイトに暴露する同名のランサムウェアを提供しています。

なお、LockBit 2.0はサービス型ランサムウェア(RaaS)の一種であり、開発チームが攻撃者にランサムウェアを提供し、両者で身代金を山分けとしてしています。これによりITスキルのない犯罪者でも簡単に攻撃できるようになり、これまで2,000以上の組織と15,000人以上の個人に被害を与えてきたとされています。

最近では、医療機関や金融機関にもターゲットを広げ、アジアやヨーロッパを中心に深刻な被害が続いています。国内でも、2021年には医療施設を中心に甚大な被害が出て話題になりました。

新型のLockBit 3.0(LockBit Black)も登場

2022年春、LockBit 2.0の新バージョンとして、LockBit 3.0(LockBit Black)が発見されました。LockBit 3.0は、LockBit2.0の機能とほぼ同じですが、ステルス機能(検知のすり抜け)が強化されており、危険性が増しています。

2024年2月、10カ国が協力して行った取り締まり作戦「Operation Cronos」により大規模摘発に成功

2024年2月、10カ国が協力して行ったサイバー犯罪取り締まり作戦「Operation Cronos」により「LockBit」が摘発されました。

作戦では、ポーランドとウクライナでLockBit関連の2人が逮捕され、フランスと米国からは3件の国際逮捕状と5件の起訴状が発行されました。さらに、複数の国にある34台のサーバーが押収され、200以上の暗号通貨口座が凍結、1000個を超えるデータ復号キーが回収されています。

日本の警察庁もこの国際的な取り組みに参加し、LockBitによって暗号化されたデータを復号するためのツールを開発、提供したと発表。

英国の国家犯罪対策庁(NCA)は、LockBitのリークサイトを管理下に置いたと発表しました。サイトには「このサイトは警察機関の管理下にある」という文言が掲載され、サイバー犯罪に対する国際的な警察機関の連携と取り組みの強さを示しています。

出典:impress

LockBit 2.0感染時に起きること

LockBit 2.0に感染すると主に次のような事態に発展します。

ランサムウェア感染時の適切な初動対応は、下記の記事でも詳しく解説しています。

ファイルが「.abcd」「.LockBit」などの拡張子に変更される

LockBitの拡張子としては主に次の3種類がよく知られています。

- .abcd(LockBit)

- .LockBit(LockBit 2.0)

- .HLJkNskOq(LockBit 3.0)

もともと「.abcd」という拡張子が使われていましたが、LockBit 2.0からは「.LockBit」という拡張子が主流になりました。LockBit 2.0から派生した新バージョン・LockBit 3.0(LockBit Black)からは「.HLJkNskOq」などランダム文字列の拡張子が確認されています。

ランサムノート(身代金要求画面)が表示される

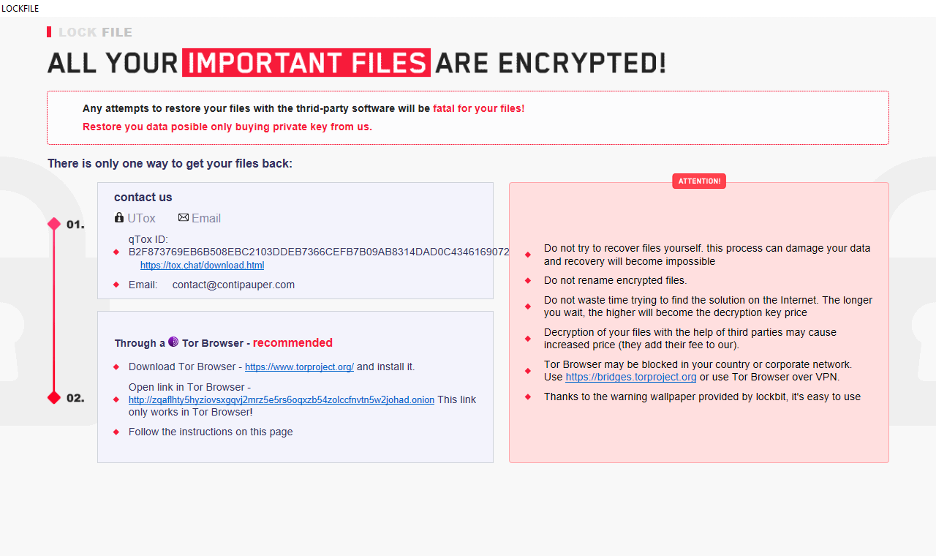

LockBit 2.0ランサムウェアに感染すると身代金を要求する脅迫画面(ランサムノート)がデスクトップに表示され、各フォルダには恐喝する文面の.txtファイルが格納されます。

ランサムノートには身代金の額など具体的に記載されていませんが、「抵抗は役に立たず」という旨の脅迫文が記載されています。記載された内容を要約すると次の通りです。

- 重要なファイルは、すべて暗号化されています!

- 私たちから復号鍵を購入するだけで可能なデータを復元します。

- ソフトウェアでファイルを復元しようとすると、ファイルが壊れる可能性があります。

- インターネット上で解決策を見つけようとして時間を無駄にしないでください。待ち時間が長くなると、復号鍵の価格が高くなります。

画面に記載されたURLにアクセスすると、別のウェブサイトにリダイレクトされ、そこで身代金を支払う画面にまで遷移する仕組みとなっています。

ランサムウェア感染時に身代金を支払うことのリスクについては、以下の記事で詳しく解説しています。

>ランサムウェア感染時に身代金を支払うリスクについてはこちら

一部のセキュリティ検知は回避・突破する

LockBit 2.0は各ファイルを16バイトごとに暗号化する「部分暗号化」の技術を悪用しています。この部分的に暗号化されたファイルは、暗号化前のファイルと数値上は非常に似ているため、一部のセキュリティ検知では、回避・突破されてしまうことが分かっています。

システム内でセキュリティやインフラを無効化する

LockBit 2.0は、解決策を失わせる目的で、セキュリティプログラムを無効化させたり、システム復旧に必要なインフラを破壊します。これは、通常の業務に戻るためには、身代金しかないと思わせるための行為であり、非常に悪質なものと言わざるを得ません。ただし、事前にセキュリティを強化していたり、バックアップデータを保存していたりすることで、こうした攻撃に対しても、ある程度カバーすることが可能です。

アクセス可能なシステムをすべて暗号化する

ここまでのプロセスでセキュリティなどを無効化したLockBit 2.0は、ネットワーク上のあらゆるシステムに根を張れる状態になった時点で、アクセス可能なシステムに対し、いっせいに暗号化を試みます。この際、オフラインになっていた端末以外、すべて暗号化されてしまうというケースも珍しくありません。

\サイバーセキュリティ専門家へ24時間365日無料相談/

LockBit 2.0感染によるセキュリティリスク

LockBit2.0ランサムウェアに感染すると、以下のようなセキュリティリスクが発生します。

データの喪失

ランサムウェアに感染すると、重要なファイルが暗号化され、復号キーを入手しなければデータを復旧できなくなります。

また身代金を支払うと繰り返し攻撃被害に遭うだけでなく、支払ったことを暴露される恐れがあるため、少なくともバックアップが存在しない場合、データは喪失してしまいます。

>ランサムウェアの復号ツールの探し方、復号ツールを使って復旧する方法、注意点はこちら

機密情報の漏えい

LockBit2.0ランサムウェアによってデータが暗号化された時点で、データを詐取されている可能性が高いです。もし個人情報や企業秘密などの重要な情報が外部に流出すると、社会的信頼の失墜や法的責任などの深刻な被害を引き起こすことがあります。

ダークウェブに暴露

身代金を支払わない場合、報復としてデータがダークウェブに暴露される場合があります。ダークウェブとはTorという特殊なブラウザでのみアクセスできるウェブ空間のことで、そこで公開された情報は、また別のサイバー犯罪集団との間でやり取りされることも多く、こうした闇市場は「ダークネット・マーケット」と呼ばれています。

もしデータ漏えいが発生した場合には、ダークウェブ上の流出経路をフォレンジック調査で追跡することで、漏えいの規模や範囲を把握し、迅速に対応を行うことができます。また調査によって特定された情報は法的立証につながり、企業や個人の信頼回復にも役立ちます。

\サイバーセキュリティ専門家へ24時間365日無料相談/

ネットワークの感染拡大

LockBit 2.0は、ネットワーク内の複数のコンピュータに感染することができます。そのため、一つの端末に感染した場合でも、ネットワーク内の他の端末にも感染するリスクがあります。感染拡大を防ぐためには、早期発見・対応が必要です。

バックドアの設置

LockBit 2.0は、感染したコンピュータにバックドアを設置することができます。バックドアを設置されると、犯罪者によって、コンピュータやネットワークをリモート操作される可能性があります。このため、感染した端末の除去だけでなく、ネットワーク全体のセキュリティを検討することが必要です。

\24時間365日 相談受付/

LockBit 2.0の感染経路

LockBit 2.0ランサムウェアは、侵入したネットワーク内で自律的に拡散します。この際、手当たり次第に周囲に感染を広げるなど、ランダムな動きは取らず、攻撃目標やターゲットを明確に絞っていることが特徴的です。

LockBit 2.0の感染経路は次のとおりです。

ランサムウェアの感染経路、症状・被害事例については、下記でも詳しく解説しています。

脆弱なパスワード

LockBit 2.0は、VPN機器やシステムの脆弱性を突いて、社内ネットワークに侵入することがありますが、この際、弱いパスワードを持つアカウントは侵入されやすいです。適切なパスワードポリシーを策定し、定期的なパスワード変更を徹底することが大切です。

スパムメールの添付ファイルやリンクからの感染

LockBit 2.0は、スパムメールに添付された悪意のあるファイルや、偽装されたリンクを経由して感染するケースが多く見られます。これらのメールは、請求書や業務連絡などを装い、ユーザーに添付ファイルを開かせたり、リンクをクリックさせたりするよう巧妙に作られています。

このようなメールはPCに限らず、スマートフォンで受信・閲覧されることも多く、特にスマホでは画面が小さいため、リンク先の確認や送信元のチェックが難しくなります。そのため、スマホ経由で誤って感染するリスクが高まっているのが実情です。

スマートフォンを通じたランサムウェア感染の危険性については、以下の記事で詳しく解説しています。

フィッシングメール(ソーシャルエンジニアリング)

フィッシングメールとは、偽装したメールアドレスや、有名企業やサービスを装ったタイトルや内容で、受信者を騙して個人情報や口座情報を入手しようとするものです。

特にランサムウェアを添付したフィッシングメールは、たいていの場合、請求書の送信や支払いの確認などの偽情報を含んでおり、相手をだましてインストールさせる手口は「ソーシャルエンジニアリング」と呼ばれています。

なお、具体的な攻撃手口としては以下のようなものがあります。

- 添付ファイルの偽装:メールに添付されたファイルを開くよう要求するメールが届きます。しかし、添付されたファイルは実際にはランサムウェアであり、ファイルを開いた瞬間に端末のファイルを暗号化して身代金を要求する画面が表示されます。

- リンクの誘導:メール内に不審なリンクが記載されている場合があります。そのリンクをクリックすると、ランサムウェアがダウンロードされ、ファイルの暗号化が始まります。

ランサムウェアに感染しないためには「不審なリンクをクリックしない」、「不審なメールの添付ファイルを開かない」ことに注意しましょう。

リモートデスクトップ接続の脆弱性

LockBit 2.0は、リモートデスクトップ接続の脆弱性を突くことで、感染することがあります。リモートデスクトップ接続には、セキュリティ対策が必要です。VPNなどを使った暗号化通信を導入し、セキュリティを強化することが望ましいです。

Windowsサーバーの脆弱性

ランサムウェアは様々な脆弱性を悪用して攻撃を仕掛けます。特にWindowsサーバーの脆弱性はよく悪用されるため、最新のセキュリティパッチを適用することが重要です。

Windowsサーバーには多くの脆弱性が存在します。なかでもLockBit2.0は、メール送受信に使われるMicrosoft Exchange サーバの脆弱性により感染することがあります。

すでにMicrosoftから修正パッチが配布されていますが、Exchange サーバの脆弱性を狙った攻撃が継続的に報告されており、「対応した企業」と「対応していない企業」との間で明暗が分かれたものといえるでしょう。

LockBit2.0感染時の対応方法

LockBit2.0感染時の対応方法は次のとおりです。

ランサムウェア感染時の適切な初動対応は、下記の記事でも詳しく解説しています。

ネットワークから切り離す

ランサムウェアに感染した場合、まず行うことは、端末をネットワークから切り離すことです。ランサムウェアは一つの端末だけでなく、ネットワークに接続している全ての端末を暗号化することもあり、最悪の場合、企業が稼働停止に追い込まれることもあります。

感染を拡げないためにも、まずは感染端末を全てのネットワークから遮断・隔離し、電源をシャットダウンしましょう。また端末と接続されているメディアもすべて取り外します。

パスワードを変更する

メールアドレスやパスワードの悪用を防ぐため、感染が疑われるデバイスで使用していたメールアドレスやパスワードを変更しましょう。

また、メールアドレスやパスワードの変更は、ランサムウェアに感染していない他のデバイスから行うようにしてください。感染したデバイス上でセキュリティ情報を変更すると、変更した情報も盗まれる危険性があります。

身代金を支払わない

身代金を支払うと、反社会勢力の増長につながる恐れもあるため、身代金を支払うのは極力回避しましょう。また身代金を支払った企業は、攻撃者にとって「優良物件」として扱われやすく、身代金を支払った組織の8割が再び攻撃を受けたという報告もあります。

出典:Cybereason

>【2025年最新】ランサムウェア感染時に身代金を支払うリスク

バックアップを確認する/初期化する

バックアップファイルがある場合は、端末を初期化後、バックアップデータからファイルを回復し、感染前の状態まで戻ることが出来ます。ただし、以下の場合、データが完全に失われる恐れがあるため、この解決方法は推奨できません。

- ネットワーク上の仮想的なバックアップが暗号化された

- 古いバックアップで、現在の重要なデータが消えてしまう

感染経路などの調査を専門業者に依頼する

もし上記の方法でも対応できない場合、感染経路調査やデータの復号を専門に行っている業者まで相談しましょう。個人では対応できない領域まで作業することが出来ます。

特にネットワークや端末のログを解析するフォレンジック調査の専門会社では、高度な技術を持つ専門エンジニアが、正しい手続きで被害を調査することが出来ます。

フォレンジック調査の主なメリットには、次の4つが主に挙げられます。

メリット1 :デジタルデータを証拠として使用できる

電子データは容易に変化するため、正しい手順のもと、解析/分析を行わないと、データが意図しない形で変更されてしまい、データの信頼性は損なわれてしまいます。

そこで、有効な手段がフォレンジック調査です。

フォレンジック調査では、専門のエンジニアが正確な手続きを踏まえるため、調査の前後でデータが変わることはありません。また、フォレンジック調査では、法的な証拠性を確保した調査報告書の作成も可能です(この報告書は裁判資料としても法廷に提出可能です)。

なお、機器に残されたアクセスログなどの記録は「010101001110110」といった二進数の集まりであり、このままだと、第三者が理解できないのですが、デジタル・フォレンジックでは、調査結果を「第三者が可読できるレポート」として作成することが可能です。

メリット2:サイバー攻撃被害の早急な究明が行える

大規模なサイバー攻撃を受けた場合、調査対象端末が増え、中小企業のフォレンジック調査であっても、大量のデータを処理する必要があり、調査に時間を要しがちです。その間、企業の業務運営にも大きく支障が生じる可能性があるため、サイバー攻撃被害を受けた場合は、短時間で適切な調査が行うべきです。その際はファスト・フォレンジックが有効です。

ファストフォレンジックでは、ネットワーク上の多数のマシン・サーバーから、調査に必要な部分のみを迅速に調査・取得することで、インシデントの有無や、不正通信が行われている端末を特定することができます。

また、調査対象のデータや端末を絞り込んだ後は、それに対してディープフォレンジックによる解析をかけることで、より詳細なインシデント調査を行うことが可能です。

メリット3:マルウェア感染拡大の有無、窃取された情報を推定可能

フォレンジック業者では、マルウェア感染・情報流出の有無を明らかにする事ができます。

また、マルウェアに感染していた場合、他の機器にも感染が拡大していないか、二次感染被害を調査し、抜け漏れのない包括的な調査を行うことが可能です。

一方、社内不正の場合、データが持ち出された時期や、アクセスできた人物などを絞り込み、どのような情報が、どのような経路で、どのように抜き取られたかを詳細に調査することが可能です。

メリット4:セキュリティホールの特定と再発防止策に有効

一般的に、自力で調査した場合、インシデント原因の絞り込みが難しいのですが、フォレンジック調査は、インシデント原因を特定する検証作業に優れており、マルウェア感染や漏えい被害や影響範囲を特定するだけでなく、セキュリティホール(脆弱性)も特定できます。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

LockBit 2.0の予防策

LockBit 2.0の予防策は次のとおりです。

強力なパスワードを使用する

単純なパスワードを使用している、または、それを社内のさまざまなツールやアカウントで流用している場合、ランサムウェアに感染するリスクが高まります。パスワードは英数字にアルファベットを混合させ、10桁以上の強力なものを使用するようにしましょう。

多要素認証(MFA)を有効にする

LockBitは、ネットワークに不正侵入後、テストツールを使用して認証を突破しようと試みます。この際、多要素認証を有効にしていると、侵入を防御しやすいのですが、Microsoft は「Azure AD」(多要素認証サービスが含まれる管理ツール)を使用している組織のうち、78%が多要素認証を有効化していないと発表しています1。Azure ADの使用有無にかかわらず、多要素認証は必ず有効化しておきましょう。

アカウントの権限設定を見直す

社内サーバー、または社内で使用しているドメインやエンタープライズデータベースの権限レベルが低い場合、ランサムウェアにとって突破されやすい恐れがあります。アカウントの権限設定は一度、見直すことをおすすめします。

セキュリティポリシーを見直す

企業ではセキュリティにまつわるコンセンサスとして、セキュリティポリシーが定められている場合が多くあります。たとえば受信メールに添付されているofficeファイルを勝手にダウンロードしないなどが挙げられます。しかし、そうしたセキュリティポリシーが未策定であったり、または適切な形で周知されていないというパターンもあります。それを踏まえて、自社のセキュリティポリシーを今一度確認しておくことを強くおすすめします。

バックアップを定期的に保存する

インシデント発生後、バックアップが保存されていれば、システムを復元することが可能です。ただし、オンライン上のバックアップは、ランサムウェアの被害に遭いやすいため、バックアップデータは原則としてオフライン上にも保管しておきましょう。

まとめ

LockBit2.0の予防策は比較的簡単なものが多いため、LockBit2.0の被害を受ける前に、一通りの予防策をとっておくことが大切です。もし被害にあった場合は、早急にインシデント対応を行い、並行して感染経路や被害範囲の調査も必ず視野に入れておきましょう。