新しいランサムウェアファミリー「Black Basta」は、世界中で被害件数が増加しており、その悪名をとどろかせています。

この記事では、Black Bastaランサムウェアの特徴を交えつつ、被害に遭った場合の対処法などを解説します。ぜひ参考にしてください。

目次

Black Bastaランサムウェアの特徴

Black Bastaとは2022年に登場したランサムウェアグループであり、その特徴は次のように表すことが出来ます。

- WindowsとLinuxを標的にしている

- RaaS形式のランサムウェア

- 高度な標的型攻撃を用いる

- 英語圏や先進国の組織を好んで攻撃する

WindowsとLinuxを標的にしている

Black Basta ランサムウェアは、WindowsとLinuxの脆弱性を悪用してシステムに侵入します。

たとえば、Windowsの場合、攻撃者は資格情報を入手し、ネットワークを調査した後、PsExec(リモートコンピュータ上でプロセスを実行することができるユーティリティツール)を使用して、他のシステムでコードを実行します。

この際、Windows Defenderや他のウイルス対策製品を無効にしたうえで、PowerShellコマンドと、WMI(Windows Management Instrumentation、Windowsの管理と監視を行うツール)を使用して、他の端末にランサムウェアを広げます。(このような攻撃には Qakbotというトロイの木馬が利用されます)

またBlack Bastaは、VMware社のソフトウェア「VMware ESXi」をホストするLinuxサーバー上のファイルを暗号化した事例も報告されています。いずれにせよ、さまざまな方法で侵入される可能性があるため、万全のセキュリティ体制を取り、いずれかの手口に何らかの心当たりがある方は、サイバーセキュリティ専門家まで相談することをおすすめします。

\サイバーセキュリティの専門家に今すぐ無料相談できる/

RaaS形式のランサムウェア

Black Bastaランサムウェアは、RaaS(ランサムウェア・アズ・ア・サービス)形式を採用しています。RaaSとは、サブスクリプションベースで提供されるようなランサムウェアで、攻撃ごとに料金を支払うことで他のユーザーが使用できる仕組みです。

RaaSは、技術的なスキルがなくても誰でもランサムウェア攻撃を実行できるため、より多くの組織や個人を標的にされやすいという特徴があります。

高度な標的型攻撃を用いる

ランサムウェア攻撃には、「spray and pray」と「標的型攻撃」の2種類があります。前者は「無差別型攻撃」であり、現在は減少傾向にあります。

一方、後者は特定の組織や標的を狙った攻撃で、年々増加しています。Black Bastaランサムウェアも標的型攻撃を行っており、適切なセキュリティ対策を行っていない場合、感染リスクが高くなります。

出典:BlackBerry

英語圏や先進国の組織を好んで攻撃する

Black Bastaランサムウェアは、大規模な組織に攻撃を仕掛ける傾向があり、数百万ドル(数億円)の身代金を要求しています。

また、サイバー犯罪地下組織として、専門知識と広いつながりを持つことから、Black Bastaは多くの組織に対する侵害に成功しています。

Black Bastaランサムウェアに感染するとどうなるのか

Black Bastaランサムウェアに感染すると次のような症状に遭遇する場合があります。

- ランサムノート(身代金要求画面)が表示される

- 拡張子が「.basta」に変更される

- 二重恐喝される

- データが漏えいする

ランサムノート(身代金要求画面)が表示される

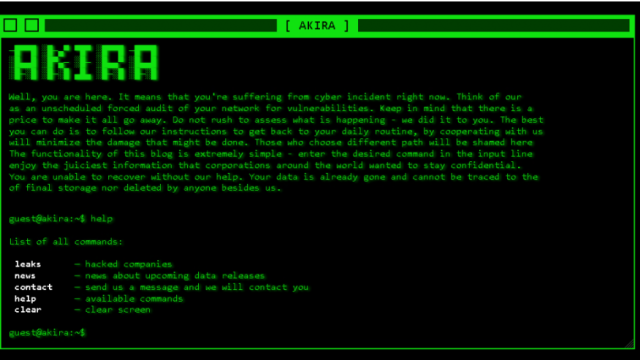

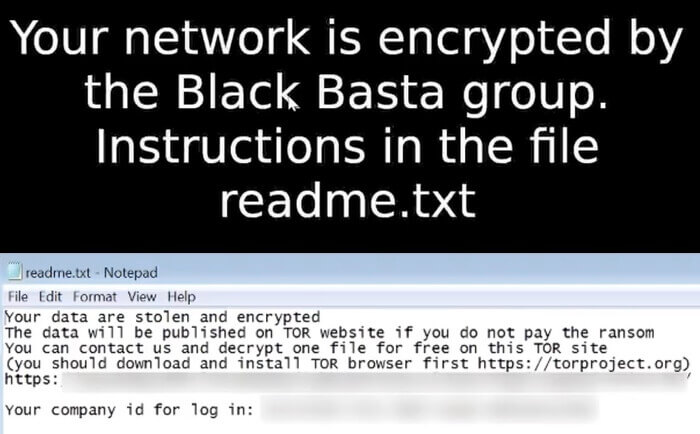

Black Bastaランサムウェアに感染すると、すべてのデータは「ChaCha20」と呼ばれる暗号化技術を使用して暗号化され、「ランサムノート」と呼ばれるtxtファイルが表示されます。

内容には身代金の要求額や支払先のTor サイト(ダークウェブ上にあるリンク)が記載されています。

拡張子が「.basta」に変更される

Black Bastaランサムウェアに感染すると、すべてのファイルが暗号化され、拡張子が「.basta」となります。この際、悪意のある第三者によってデータが詐取されている可能性もあるため、あわせて適切な調査が必要不可欠となります。

二重恐喝される

Black Bastaは二重恐喝手法を使用しています。二重恐喝とは、ファイルを暗号化し、身代金を要求する手口に加え、身代金を支払わない企業に対して機密情報を暴露する手口です。

またBlack Bastaはデータを暴露する「リークサイト」を運営しており、サイトに掲載された情報によると、わずか数か月で75以上の組織を攻撃したと表明しています。

データが漏えいする

Black Bastaランサムウェアに感染すると、データの盗難や漏えい被害に遭う恐れが高いです。また並行して「追加のパスワードを盗む」「トロイの木馬がともにインストールされる」などの可能性があり、ランサムウェアに感染すると、広範に被害を及ぼします。

したがって、被害に遭った組織は感染経路や脆弱性の特定、および被害範囲の把握などが必要になります。この際、有効なのがフォレンジック調査です。フォレンジック調査とは、コンピューターから証拠を収集・分析し、インシデントの詳細を解明する手法です。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\法人様は相談から最短30分でWeb打ち合わせを開催/

Black Bastaランサムウェアの攻撃手口・感染経路

Black Bastaは、おおむね次の手口を用いて侵入を試みます。

- 悪意のあるzipファイルが添付されたフィッシングメール

- RDPなどの認証情報を使用して組織のネットワークに侵入する

- マルウェア「Qakbot」を駆使する

- 脆弱性「PrintNightmare」(CVE-2021-34527)を悪用する

悪意のあるzipファイルが添付されたフィッシングメール

ランサムウェアは、フィッシングメールに添付されたファイルを実行することで感染することが多くあります。

大抵の場合、そうしたファイルは無害に見えるものとして偽装されています(例:Word文書、PDF、圧縮ファイルなど)。しかし、実際には悪意のある実行可能ファイルやスクリプトが内部に格納されています。基本的にメールの添付ファイルの実行はマルウェア感染のリスクがあるため、信頼できる相手以外は極力控えることをおすすめします。

RDPなどの認証情報を使用して組織のネットワークに侵入する

Black Bastaは、ブルートフォース攻撃や辞書攻撃で、RDP(画面を遠隔に転送するリモートデスクトッププロトコル)の資格情報が盗み、不正アクセスを実行します。

また、フィッシングメールにRDPの資格情報を含む悪意のあるファイルを添付したり、RDPの資格情報を含むWebサイトに誘導したりすることで盗むこともあります。

RDPの脆弱性を確認する場合、デジタル端末を解析する「フォレンジック調査」を行うことで、脆弱性の特定、被害範囲の把握、再発防止策の検討に役立ちます。

RDPを介したランサムウェア攻撃については、下記の記事でも詳しく解説しています。

https://digitaldata-forensics.com/column/cyber_security/4439/

マルウェア「Qakbot」を駆使する

Qakbot(別名Qbot)は、2007年頃から観測されているバンキング型トロイの木馬です。侵入したシステムからキー入力、ログイン情報などを盗み取ります。

Qbotは、Black Bastaを媒介することで再注目されており、感染するとサイバー攻撃が開始される前兆となる可能性があります。このため、Qakbotによる感染が疑われた場合、早急な駆除と被害調査をおこなう必要があります。

Qakbotについては下記の記事でも詳しく解説しています。

脆弱性「PrintNightmare」(CVE-2021-34527)を悪用する

PrintNightmareは、2021年7月に公開された、Microsoft Windowsの印刷サービスに存在する脆弱性です。この脆弱性によって、システムに悪意あるリモートコードを実行されると、任意のコマンドを実行され、不正アクセスされる恐れがあります。

なお現在、Microsoftは、この脆弱性を修正するためのセキュリティパッチをリリースしています。未適用の場合はパッチを反映させておきましょう。

Black Bastaランサムウェア感染時の対応

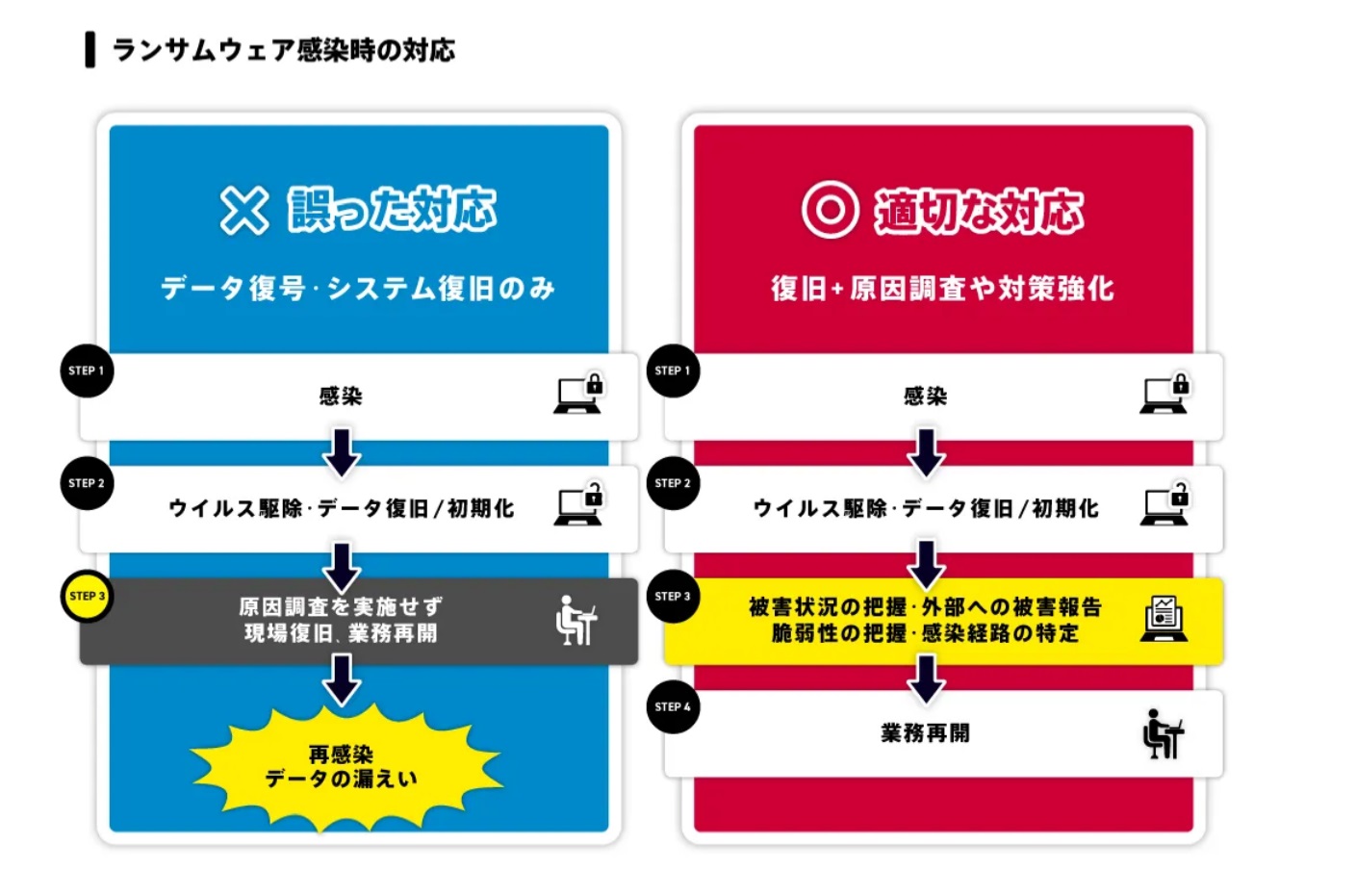

Black Bastaランサムウェア感染時、誤った対応を取ると、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。Black Bastaランサムウェアに感染した場合の対処法は次のとおりです。

- 端末をオフラインにする

- バックアップから感染前のデータを復旧する

- ランサムウェア感染調査に対応した専門業者を利用する

①端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

②バックアップから感染前のデータを復旧する

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます。これにより、被害を回復することができます。

ただ、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

③ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

特に「脆弱性」を悪用した攻撃を受けた場合、再度、攻撃を受けないよう、適切な対応を行うとともに、どの端末のどのデータが詐取されたのかを確認する必要があります。

法人の場合、個人情報漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。

たとえば、セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできません。したがって、Black Bastaランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

ランサムウェア感染時は、感染経路の調査を推奨

ランサムウェアに感染した場合は、感染経路を調査することが重要です。これにより、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

①被害範囲の特定

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠の確保

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

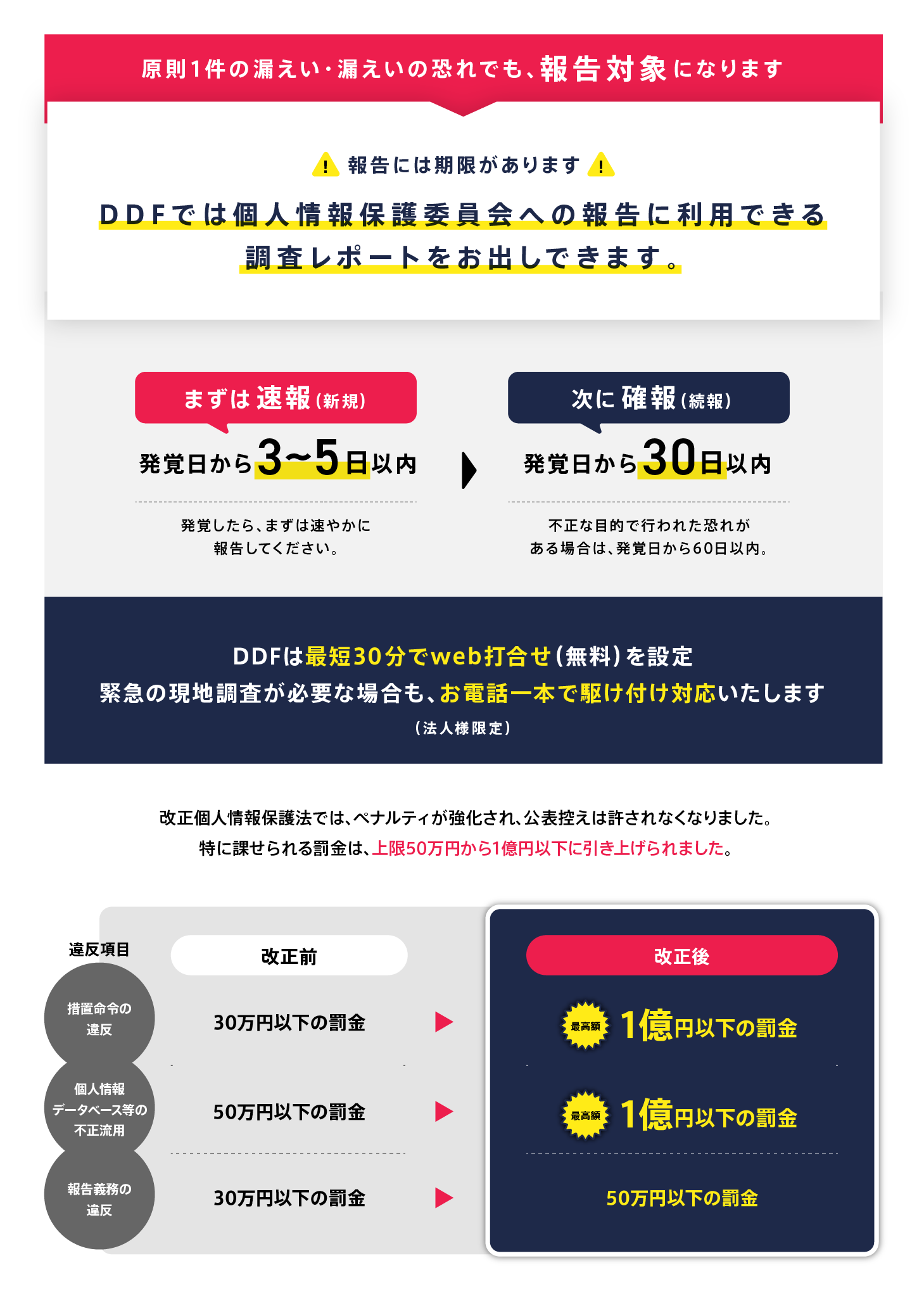

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もしBlack Bastaに感染した場合、まず感染経路や漏えいしたデータを確認することが重要です。しかし、調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのが困難なため、フォレンジック専門家と提携して調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

Black Bastaランサムウェアによる被害の調査を行う場合、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\法人様は現地駆けつけ対応も可能/

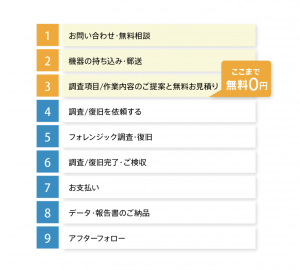

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様 最短30分でお打合せ可能です/

調査の料金・目安について

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

【法人様限定】初動対応無料(Web打ち合わせ・電話ヒアリング・現地保全)

❶無料で迅速初動対応

お電話でのご相談、Web打ち合わせ、現地への駆け付け対応を無料で行います(保全は最短2時間で対応可能です。)。

❷いつでも相談できる

365日相談・調査対応しており、危機対応の経験豊富なコンサルタントが常駐しています。

❸お電話一本で駆け付け可能

緊急の現地調査が必要な場合も、調査専門の技術員が迅速に駆け付けます。(駆け付け場所によっては出張費をいただく場合があります)

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。

ランサムウェアの感染対策

ランサムウェアの感染対策として次のものが挙げられます。

多要素認証の導入

まずは多要素認証の導入が重要です。

ID管理や認証強化により、ユーザーが利用するデバイスやデータを認証してアクセス権を設定することで、ランサムウェアを防ぐことができます

EDR等の導入による不審な挙動の早期発見

次に、EDR等の導入により、ネットワーク内の不審な挙動を早期に発見することが重要です。ランサムウェアを含め、マルウェア等に感染した端末では、外部のサーバーとの間で不審な通信が発生する場合がありますが、これをEDRで早期に発見することで、感染拡大や外部からの侵入の範囲拡大を防ぐことができます。

VPN機器の脆弱性対策の実施

また、VPN機器の脆弱性対策の実施も重要です。VPNを利用する場合には、セキュリティパッチの適用やアクセス制限の設定などを行うことで、攻撃者によるVPNの脆弱性をついた攻撃を防ぐことができます。

データのバックアップ

最後に、データのバックアップも欠かせません。ランサムウェアに感染すると、企業内のネットワークに接続された端末内のデータが暗号化されて使えなくなることがあります。このため、定期的にバックアップを行うことで、ランサムウェアの被害を最小限に抑えることができます。