LockBit3.0ランサムウェアは、ファイルの拡張子をランダムな文字列に変更した上で、ネットワーク上にある端末やファイルを暗号化するマルウェアの一種で、身代金を支払わなければ情報をWeb上に公開すると脅迫します。

ランサムウェアに感染するとネットワーク上で感染が拡大し、さらに対応が遅れると、データの消失や業務の停止など会社に大きな被害を与える可能性があります。大企業の事例では、数億円の対策費用が発生し、中小企業では倒産の可能性もあることから、インシデント時は適切かつ迅速な初動対応が求められます。

この記事では、LockBit3.0ランサムウェアの特徴と対処法を解説します。ぜひ参考にしてください。

\サイバーセキュリィ専門家へ24時間365日で無料相談/

目次

LockBit3.0ランサムウェアとは

LockBit3.0は2022年の6月にLockBit2.0の亜種として発見されました。LockBit3.0は別名「LockBit Black 」とも呼ばれています。

LockBit3.0はビジネスとしての側面が強く、たとえば「バグハンター」たちを募集しています。これはランサムウエアの機能改善につながるアイデアに報奨金を支払うもので、これまでにない「双方向性」を持つ特異なランサムウェアとなっています。

LockBitは近年も活発に活動しているハッカー集団です。2023年7月には名古屋港がLockBitとみられる攻撃者からランサムウェア攻撃被害に遭っています。

出典:日経XTECH

LockBit3.0ランサムウェアの特徴

- 拡張子がランダムに書き換わる

- ランサムノート(身代金要求画面)が表示される

- システム内でセキュリティやインフラを無効化する

- アクセス可能なシステムをすべて暗号化する

拡張子がランダムに書き換わる

LockBit3.0ランサムウェアに感染すると、保存されているすべてのファイルがランダムな文字列の拡張子に書き換えられます。それによってデータが暗号化され、アクセスできない状況になります。これらの処理を約一時間程度で完了させてしまうほどの技術があります。

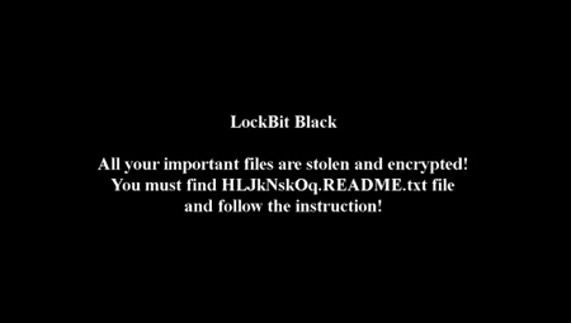

ランサムノート(身代金要求画面)が表示される

画像出典:Trend Micro

画像出典:Trend Micro

LockBit 3.0ランサムウェアに感染すると、[ランダム文字列].README.txtという名前の身代金を要求するメッセージファイルが追加されます。

また、身代金の要求画面をデスクトップの壁紙として出力する機能によって、被害者にランサムウェアの感染事実と身代金の支払い要求を伝えます。

さまざまな手法で身代金を支払わせるように仕向けてきますが、絶対に身代金を支払わないようにしてください。もし身代金を支払ったとしても、暗号化されたデータや復号化キーが返ってくる保証はありません。

既に情報を公開されていることも考えられるため、まずは感染経路や被害の範囲を特定することが先決になります。

システム内でセキュリティやインフラを無効化する

LockBit3.0は、解決策を失わせる目的で、セキュリティプログラムを無効化させたり、システム復旧に必要なインフラを破壊します。これは、通常の業務に戻るためには、身代金しかないと思わせるための行為であり、非常に悪質なものと言わざるを得ません。

ただし、事前にセキュリティを強化・バックアップデータの保存をすることで、こうした攻撃に対しても、ある程度カバーすることが可能です。

アクセス可能なシステムをすべて暗号化する

ここまでのプロセスでセキュリティなどを無効化したLockBit3.0は、ネットワーク上のあらゆるシステムに根を張れる状態になった時点で、アクセス可能なシステムに対し、いっせいに暗号化を試みます。この際、オフラインになっていた端末以外、すべて暗号化されてしまうというケースも珍しくありません。

データを盗まれダークウェブ上に公開される

攻撃者の指示に従わず、身代金を支払わなかった場合には、暗号化され盗まれているデータをダークウェブ上に公開するという内容で再度脅迫されます。それらの複数手法を用いて確実に身代金を支払わせる攻撃手法です。

また、身代金を支払ったとしてもこの脅迫が行われる可能性があり、これを「二重脅迫」といいます。データを攻撃者が持っている以上、金銭を要求する内容の脅迫行為は繰り返し行われる可能性があります。

もしランサムウェアに感染した疑いがあるときは、デジタル機器を調査・解析し、被害全容を解明するサイバーセキュリティの専門会社まで対応を依頼しましょう。サイバーセキュリティの専門会社では、インシデント対応のプロが、攻撃に使用された経路(セキュリティホール)や漏えいしたデータを迅速に特定し、行政に提出可能な報告書の作成を行います。

\サイバーセキュリィ専門家へ24時間365日で無料相談/

LockBit3.0ランサムウェア感染時に有効なフォレンジック調査とは

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

この際、有効なのが「フォレンジック調査」です。

フォレンジック調査とは、コンピュータやネットワークに保存されたデータやログを分析し、インシデントの原因や経緯、影響範囲を解明する調査手法です。ランサムウェアの感染調査では駆除・隔離に加えて、侵入経路や情報漏えいの有無を確認することができます。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\フォレンジック調査の専門家に無料相談できる/

フォレンジック調査の詳細については下記の記事で詳しく解説しています。

ランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

LockBit3.0ランサムウェアの感染経路

LockBit3.0ランサムウェアは、侵入したネットワーク内で自律的に拡散します。この際、手当たり次第に周囲に感染を広げるなど、ランダムな動きは取らず、攻撃目標やターゲットを明確に絞っていることが特徴的です。

- 脆弱なパスワード

- スパムメールの添付ファイルやリンクからの感染

- フィッシングメール(ソーシャルエンジニアリング)

- リモートデスクトップ接続の脆弱性

- サーバーの脆弱性

ランサムウェアの感染経路、症状・被害事例については、下記でも詳しく解説しています。

脆弱なパスワード

LockBit3.0は、VPN機器やシステムの脆弱性を突いて、社内ネットワークに侵入することがありますが、この際、弱いパスワードを持つアカウントは侵入されやすいです。適切なパスワードポリシーを策定し、定期的なパスワード変更を徹底することが大切です。

スパムメールの添付ファイルやリンクからの感染

LockBit3.0は、スパムメールに添付された悪意のあるファイルや、偽のリンクからの攻撃によって感染することがあります。社内のメールシステムには適切なセキュリティ対策を施すとともに、社員のセキュリティ教育も行うことが重要です。

フィッシングメール(ソーシャルエンジニアリング)

フィッシングメールとは、偽装したメールアドレスや、有名企業やサービスを装ったタイトルや内容で、受信者を騙して個人情報や口座情報を入手しようとするものです。

特にランサムウェアを添付したフィッシングメールは、たいていの場合、請求書の送信や支払いの確認などの偽情報を含んでおり、相手をだましてインストールさせる手口は「ソーシャルエンジニアリング」と呼ばれています。

なお、具体的な攻撃手口としては以下のようなものがあります。

- 添付ファイルの偽装:メールに添付されたファイルを開くよう要求するメールが届きます。しかし、添付されたファイルは実際にはランサムウェアであり、ファイルを開いた瞬間に端末のファイルを暗号化して身代金を要求する画面が表示されます。

- リンクの誘導:メール内に不審なリンクが記載されている場合があります。そのリンクをクリックすると、ランサムウェアがダウンロードされ、ファイルの暗号化が始まります。

ランサムウェアに感染しないためには「不審なリンクをクリックしない」、「不審なメールの添付ファイルを開かない」ことに注意しましょう。

リモートデスクトップ接続の脆弱性

LockBit3.0は、リモートデスクトップ接続の脆弱性を突くことで、感染することがあります。リモートデスクトップ接続には、セキュリティ対策が必要です。VPNなどを使った暗号化通信を導入し、セキュリティを強化することが望ましいです。

Windowsサーバーの脆弱性

ランサムウェアは様々な脆弱性を悪用して攻撃を仕掛けます。特にWindowsサーバーの脆弱性はよく悪用されるため、最新のセキュリティパッチを適用することが重要です。

Windowsサーバーには多くの脆弱性が存在します。なかでもLockBit3.0は、メール送受信に使われるMicrosoft Exchange サーバの脆弱性により感染することがあります。

すでにMicrosoftから修正パッチが配布されていますが、Exchange サーバの脆弱性を狙った攻撃が継続的に報告されており、「対応した企業」と「対応していない企業」との間で明暗が分かれたものといえるでしょう。

攻撃に使用された侵入経路、情報漏えい有無の確認を行いたい場合、まずはお気軽にご相談ください。24時間365日体制で相談や見積もりを無料で受け付けております。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

LockBit3.0ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

- 被害範囲を特定できる

- 感染経路や攻撃手法の解析・証拠が確保できる

- 専門エンジニアの詳細な調査結果が得られる

- セキュリティの脆弱性を発見し、再発を防止できる

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠が確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

まとめ

LockBit3.0の予防策は比較的簡単なものが多いため、LockBit3.0の被害を受ける前に、一通りの予防策をとっておくことが大切です。もし被害にあった場合は、早急にインシデント対応を行い、並行して感染経路や被害範囲の調査も必ず視野に入れておきましょう。