2025年に多数の感染例が報告されているSafePayランサムウェアは、今後も警戒が必要なランサムウェアの一種です。

本記事では、SafePayランサムウェアの特徴や感染経路、そして具体的な対策方法について詳しく解説します。

\フォレンジック調査の専門家へ24時間365日無料相談/

目次

SafePayランサムウェアの特徴

SafePayランサムウェアの特徴は以下の通りです。

- 拡張子「.safepay」が追加される

- 「readme_safepay.txt」という身代金要求メモを残す

- LockBitなどをベースとして作成された可能性がある

- 2024年11月時点で被害が報告されている

拡張子「.safepay」が追加される

SafePayランサムウェアに感染すると、PC内のファイルに「.safepay」という独自の拡張子が追加され、アクセス不能な状態になります。これは暗号化が施されたことを示す典型的な兆候であり、文書・画像・動画・アーカイブなど、あらゆるファイルが対象です。

出典:PC risk

「readme_safepay.txt」という身代金要求メモを残す

SafePayランサムウェアに感染すると、「readme_safepay.txt」という名前のテキストファイルが複数のフォルダ内に生成されます。このファイルには、ファイルの暗号化が行われた旨と、復号化のために身代金を支払うよう要求する脅迫文が記載されています。

メモには犯人側の連絡先、支払い方法(通常は仮想通貨)、支払い期限などが記されております。

身代金要求メモの内容の和訳は以下の通りです。

こんにちは!あなたの企業ネットワークがSafePayチームによって攻撃されました。

貴社のITスペシャリストが企業ネットワークのセキュリティ設定でいくつかのミスを犯したため、当社は長期間にわたってネットワークに侵入し、貴社のセキュリティを侵害することができました。

弊社の専門家がお客様を攻撃できたのは、お客様のネットワークの構成ミスによるものなので、この状況をシステム管理者向けの有料トレーニングセッションとして扱ってください。

お客様のデータ、特に機密情報を含むすべての機密情報を分析するために時間を費やしました。その結果、重要なファイルはすべて暗号化され、私たちにとって最も関心の高いファイルは盗まれ、今後さらに活用され、オープンアクセスでウェブ上に公開されるために安全なサーバーに保管されています。

現在、当社は、財務諸表、知的財産、会計記録、訴訟および苦情、人事および顧客ファイル、銀行の詳細、取引およびその他の内部文書に関する情報を含むファイルなどのファイルを所有しています。

さらに、お客様にとって極めて重要なサーバーのほとんどをブロックすることに成功しましたが、合意に達し次第、できるだけ早くロックを解除し、従業員が日常業務を再開できるようにします。

この問題に対し、双方にとって有益な解決策をご提案いたします。お支払いいただければ、お客様のネットワークが侵害されたという事実を秘密にし、すべてのデータを削除し、すべてのデータを復号するための鍵をご提供いたします。

合意に至った場合、当社の評判は全ての条件が満たされることを保証します。当社が自らの役割を果たさない限り、後日当社と交渉することは決してありません。そのことを私たちは明確に認識しています。当社は政治的な動機を持つ団体ではなく、金銭のみを求めています。お支払いいただければ、交渉過程で合意した全ての条件を遵守いたします。

お問い合わせいただくには、下記のチャットをご利用ください。お問い合わせ期間は14 日間です。この期間を過ぎると、データが公開される前に3日間のタイマー付きのブログ投稿が作成され、お問い合わせができなくなります。

お問い合わせの際は、以下の手順に従ってください:

1) ××××から「Torブラウザ」をインストールして実行します。

2) 次の場所に移動します

予約リンク: –

3) IDでログイン: –

ご連絡いただき、返信をお待ちください。できるだけ早く返信し、もう一度詳細をご説明することをお約束いたします。

—

私たちのブログ:

–

–

当社のTONブログ:

TONサイト:××××

Telegram アカウントを通じて接続できます。

なお、このような脅迫メモの内容に従っても、データ復号キーが入手できるとは限りません。そして必ずしもデータが復元される保証はありませんので、ご注意ください。

出典:PC risk

LockBitなどをベースとして作成された可能性がある

SafePayランサムウェアは2022年後半のLockBitランサムウェアをベースとした可能性が示唆されています。さらにINCランサムウェアやALPHV/BlackCatランサムウェアと類似した共通点とみられる点があると推測されています。

例えば、SafePayランサムウェアには、ユーザーアカウント制御 (UAC) をユーザーの許可なしに勝手に実行し、権限を昇格する仕組みがみられます。

これはALPHV/BlackCatランサムウェアやLockbitランサムウェアと共通します。またWindows Defenderを無効化する仕組みは「INCランサムウェア」と共通しています。

出典:SCmedia

2024年11月時点で被害が報告されている

SafePayランサムウェアは2024年11月14日時点で少なくとも22人の被害者がいることが報告されています。これはSafePayランサムウェアグループが運営していると思われるTorサイトに被害者のリストが掲載されていることが判明したためです。

また別の資料によると、2025年5月14日時点で全世界を対象に感染被害が109件報告されています。既に世界では100件以上の被害が報告されているため、今後更に勢力が拡大する可能性や、SafePayランサムウェアを発展させた亜種が発生することにより、国内企業にも被害が及ぶ可能性があります。

出典:SCmedia

もしもSafePayランサムウェアが法人端末に感染した場合、個人情報の大量流出や、ファイルの暗号化による業務停止などが懸念されます。

速やかに被害調査を行い、ステークホルダーや公的機関に被害を公表するために、専門家と連携してランサムウェア感染調査を実施しましょう。

\フォレンジック調査の専門家へ24時間365日無料相談/

SafePayランサムウェアの感染事例

こちらではSafePayランサムウェアの感染事例について解説します。

SafePayランサムウェアの攻撃者グループは、イギリスで車両追跡サービスなどを提供する「Microlise」にランサムウェア攻撃を仕掛け、1.2テラバイトのデータを盗んだと主張しています。

その後の調査により、ランサムウェア感染が関連企業に大きな影響を与えた可能性が高いことが判明しました。

大手配送企業のDHLは、トラックの追跡ができず、コンビニエンスストアへの配送に影響が発生しました。また警備会社Sercoでは、「Microlise」のランサムウェア感染により、囚人の輸送に使われるパニックアラームと追跡システムが一時停止する事態に発展しました。幸い拘留中の行方不明者はいないとのことです。

出典:The Register

このように、企業が保有するデータの暗号化や個人情報の流出だけでなく、関連企業や取引先のサービスに影響が発生する可能性があります。法人端末のランサムウェア感染が判明した場合、速やかに専門家に相談して調査を行い、関連企業や取引先に速やかに感染の事実を知らせましょう。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェアの感染経路

ランサムウェアの感染を防ぐためには、感染ルートを理解し、適切な対策を取ることが重要です。主要なランサムウェアの感染経路は下記のとおりです。

- VPN機器からの侵入

- RDP(リモートデスクトップ)からの侵入

- フィッシングメールや添付ファイル

ランサムウェア感染の被害を最小限に抑えるためには、被害に遭った時点ですぐにランサムウェアの侵入経路や被害の範囲を把握し、情報漏えいの有無を特定できる「フォレンジック調査」の専門家に対応を依頼することが重要です。

被害に遭った場合、速やかにフォレンジック調査を実施し、被害を最小限に抑えましょう。またランサムウェアは、アンチウイルスソフトを無効化して暗号化を行うため、EDR等で対策が必要です。

ランサムウェアの感染経路、症状・被害事例の詳細については下記の記事でも詳しく解説しています。

VPNの脆弱性

警察庁の調査によると、ランサムウェア感染において、VPN機器からの侵入は全体の71%を占めています。

企業は感染を防止するためにも、テレワークでVPNを使用する際には、適切なバージョンアップを行うことが重要です。またVPN以外のセキュリティ対策としてファイアウォールやアンチウイルスソフトウェアを導入し、強力なパスワードの使用や、適切なアカウント管理をおこなう必要があります。

出典:警察庁

RDP(リモートデスクトップ)の脆弱性

警察庁の調査によると、RDP(リモートデスクトップ)は、ランサムウェアの侵入経路として10%を確保しています。

RDPもVPNも、組織におけるシステム上重要な役割を担っていますが、重大な脆弱性も報告されており、ここから攻撃者はIDやパスワード情報を割り出し、不正ログイン、感染拡大を図っています。

被害を未然に防ぐためにも、パスワード更新、定期的なセキュリティチェックなどが必要です。またVPNも同様に、機密情報の暗号化や不正アクセスの監視などが必要です。

出典:警察庁

フィッシングメールや添付ファイル

フィッシングメールの添付ファイルは、ランサムウェアの感染経路として一般的です。たとえば攻撃者は、実在する企業や個人になりすまして、請求書や領収書、納品書などの偽装ファイルをメールに添付して送信します。

この際、Emotet(エモテット)などの危険なマルウェアが、その手口に利用されることが多いです。

メールに添付されているファイルを開くと、ランサムウェアがインストールされて感染する恐れがあります。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

- 被害範囲を特定できる

- 感染経路や攻撃手法の解析・証拠が確保できる

- 専門エンジニアの詳細な調査結果が得られる

- セキュリティの脆弱性を発見し、再発を防止できる

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠が確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

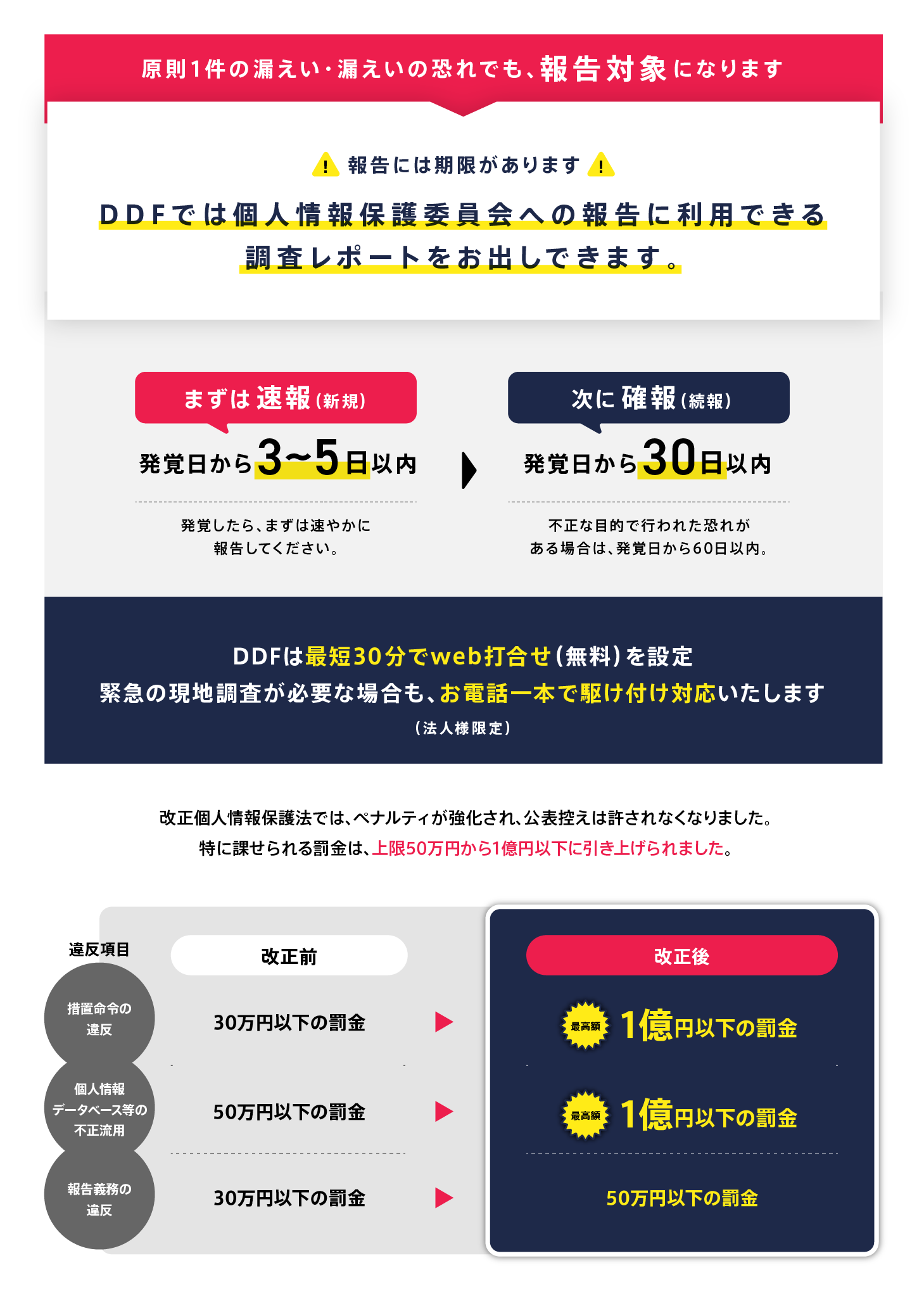

企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もし、マルウェア・ランサムウェア感染、不正アクセス、社内不正、情報持ち出しのような情報セキュリティ上の問題が発生した場合、まずは感染経路や漏えいしたデータの有無などを確認することが重要です。

ただ、調査を行うには、デジタルデータの収集・解析などの専門技術が必要です。これは自社のみで対応するのが困難なため、個人情報の漏えいが発生した、もしくは疑われる場合は、速やかにフォレンジック専門家に相談し、調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。