近年、ランサムウェアによるサイバー攻撃が増加しており、企業や個人を問わず深刻な被害が報告されています。その中で「Cloneランサムウェア」は、特定の特徴を持つ新たな脅威として注目されています。本記事では、Cloneランサムウェアの特徴や感染経路、そして万が一感染した際の対処法について詳しく解説します。

目次

Cloneランサムウェアの特徴

Cloneランサムウェアに見られる主な特徴は以下の通りです。

拡張子「.Clone」が追加される

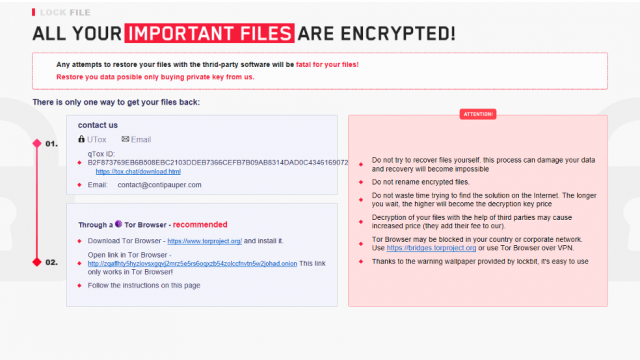

Cloneランサムウェアに感染すると、暗号化されたファイルは特徴的な形式に名前が変更されます。例えば、「photo.jpg」は「photo.jpg.id-xxxx.[攻撃者メールアドレス].Clone」のような形になり、復号キーがない限りアクセスできません。

「clone_info.txt」といった脅迫文が作成・配置される

ファイルを暗号化した後、攻撃者は「clone_info.txt」というテキストファイル(脅迫文)を作成し、被害者のデスクトップや暗号化されたフォルダ内など、目につきやすい複数の場所に配置します。この文書には、攻撃者への連絡方法や身代金支払い指示が記載されており、被害者に圧力をかける内容が含まれています。

Dharmaファミリーとの関連性

近年観測されている「Cloneランサムウェア」は、既知のランサムウェアファミリーである「Dharma(別名: CrySiS)」の亜種(バリアント)である可能性が高いと考えられています。その根拠は以下の通りです。

帰属の根拠:Dharmaファミリーの識別子

CloneランサムウェアをDharmaファミリーに帰属させる最大の根拠は、暗号化後のファイルに見られる特徴的な命名規則にあります。これは、同ファミリーを識別する上で重要なIoC(Indicator of Compromise / 侵害指標)となります。

具体的には、以下の構造でファイル名が変更されます。

[元のファイル名].id-[被害者ID].[攻撃者の連絡先メールアドレス].[亜種固有の拡張子]

Cloneランサムウェアもこの形式に完全に一致しており、Dharmaファミリーとの強い関連性を示唆しています。

共通する攻撃手法:バックアップの妨害

Dharmaファミリーの攻撃者は、被害者が自力でファイルを復元するのを妨害するため、OSの復元機能である「ボリュームシャドウコピー」を削除するコマンドを実行することが知られています。これにより、システムの復元ポイントを使った簡単なファイル回復が不可能になります。Cloneランサムウェアも同様の手法を用いる可能性が高いと考えられます。

攻撃ベクターの共通性

Dharmaファミリーの主要な侵入経路は、セキュリティ設定が不十分なリモートデスクトップ(RDP)の悪用です。攻撃者は認証情報を破ってネットワークに侵入後、手動でランサムウェアを展開します。Cloneランサムウェアも、この典型的なTTPs(戦術・技術・手順)を踏襲していると分析されています。

出典:PCrisk

Cloneランサムウェアの感染経路

Cloneランサムウェアの感染経路には、Dharmaファミリー特有の主要な手口と、一般的なランサムウェアで広く使われる手口があります。

リモートデスクトップ(RDP)経由の侵入

これがCloneランサムウェアを含むDharmaファミリーで最も多く報告されている典型的な攻撃手法です。攻撃者が手動で操作を行う「ハンズオン型」の侵入となります。

- 手口:インターネットに公開されているRDPポート(TCP 3389)に対し、総当たり攻撃や漏洩したパスワードリストを用いて不正ログインを試みます。

- 特徴:侵入後すぐには発症せず、攻撃者はネットワーク内部を調査し、ウイルス対策ソフトの無効化やバックアップの破壊といった準備を行った上で、手動でランサムウェアを実行します。

フィッシングメール

業務連絡や重要通知を装ったメールで、受信者を騙してウイルスを実行させる古典的かつ効果的な手法です。

- マクロ付きOfficeファイル:請求書などを装ったWordやExcelファイルを開かせ、「コンテンツの有効化」をクリックさせることでマクロを実行し、ウイルスをダウンロードさせます。

- 偽装した実行ファイル:

見積書.pdf.exeのような二重拡張子を持つファイルや、ZIP圧縮ファイル内のウイルス本体を直接実行させます。

不正ソフトウェア・海賊版サイトからのダウンロード

信頼できないウェブサイトからダウンロードしたファイルに、ランサムウェアがバンドルされているケースです。

- 手口:有料ソフトウェアのクラック版(海賊版)、フリーソフト、ゲームのMODファイルなどを装い、利用者の「無料で手に入れたい」という心理を悪用します。

出典:PCrisk

特に法人端末がランサムウェアに感染した場合は、個人情報保護委員会へ報告義務が発生します。報告には期限がありますので、感染が確認されたら早めに専門家に相談し、包括的なランサムウェア感染調査を実施しましょう。

\相談から最短30分でWeb打ち合わせを開催/

Cloneランサムウェアの対策法を解説

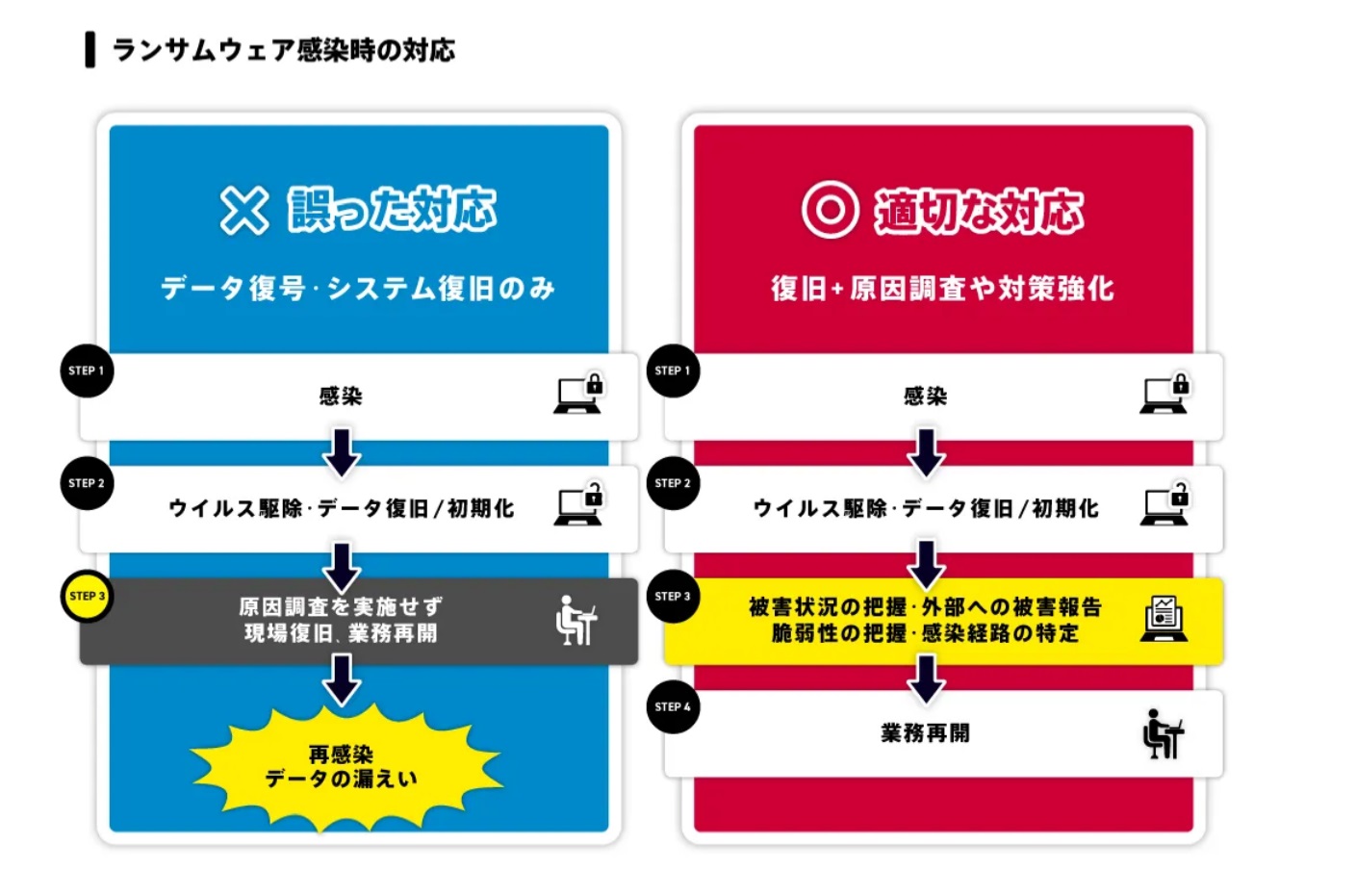

Cloneランサムウェア感染時、誤った対応を取ると、再感染やデータ漏えいなどのインシデントに遭遇する恐れがあります。

よって過不足のないフローで適切な対応を取りましょう。 Cloneランサムウェアに感染した場合の対処法は次のとおりです。

- ネットワークの遮断

- メールアドレス・パスワードの変更

- データの復旧を行う

- ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時、企業がとるべき対応については下記でも詳しく解説しています。

ネットワークの遮断

感染が確認された場合は直ちにネットワークを遮断します。LANケーブルを抜くかWi-Fi接続をオフにし、他端末への拡散を防ぎます。また、ネットワークセグメント化による被害範囲の限定も有効です。

メールアドレス・パスワードの変更

攻撃者による不正アクセスを防ぐため、すべてのメールアドレスとパスワードを安全な端末で変更してください。特に管理者権限を持つアカウントは優先的に対応する必要があります。

データの復旧を行う

暗号化されたデータはバックアップから復旧することが推奨されます。事前にバックアップデータを安全な場所で保管している場合、この方法で被害を最小限に抑えることが可能です。

ランサムウェア感染調査に対応した専門業者を利用する

Cloneランサムウェアに感染した際は、感染経路を特定し、再発防止策を講じる必要があります。

特に「脆弱性」を悪用した攻撃を受けた場合、再度、攻撃を受けないよう、適切な対応を行うとともに、どの端末のどのデータが漏洩したかを確認する必要があります。

特に法人の場合、個人情報保護法に基づき、関係各所に向けた「被害報告」が法律で義務化されています。

Cloneランサムウェアは証拠となるログなどを削除し、セキュリティツールの検知を回避する特徴があるため、独自に感染経路や情報漏えいの有無を適切に調査することは困難です。したがって、Cloneランサムウェア感染時は、感染経路調査に対応した専門家による「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を「フォレンジック調査」で調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

①被害範囲が特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠の確保ができる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することができます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェア感染による企業の情報漏えいインシデント対応が義務化されています

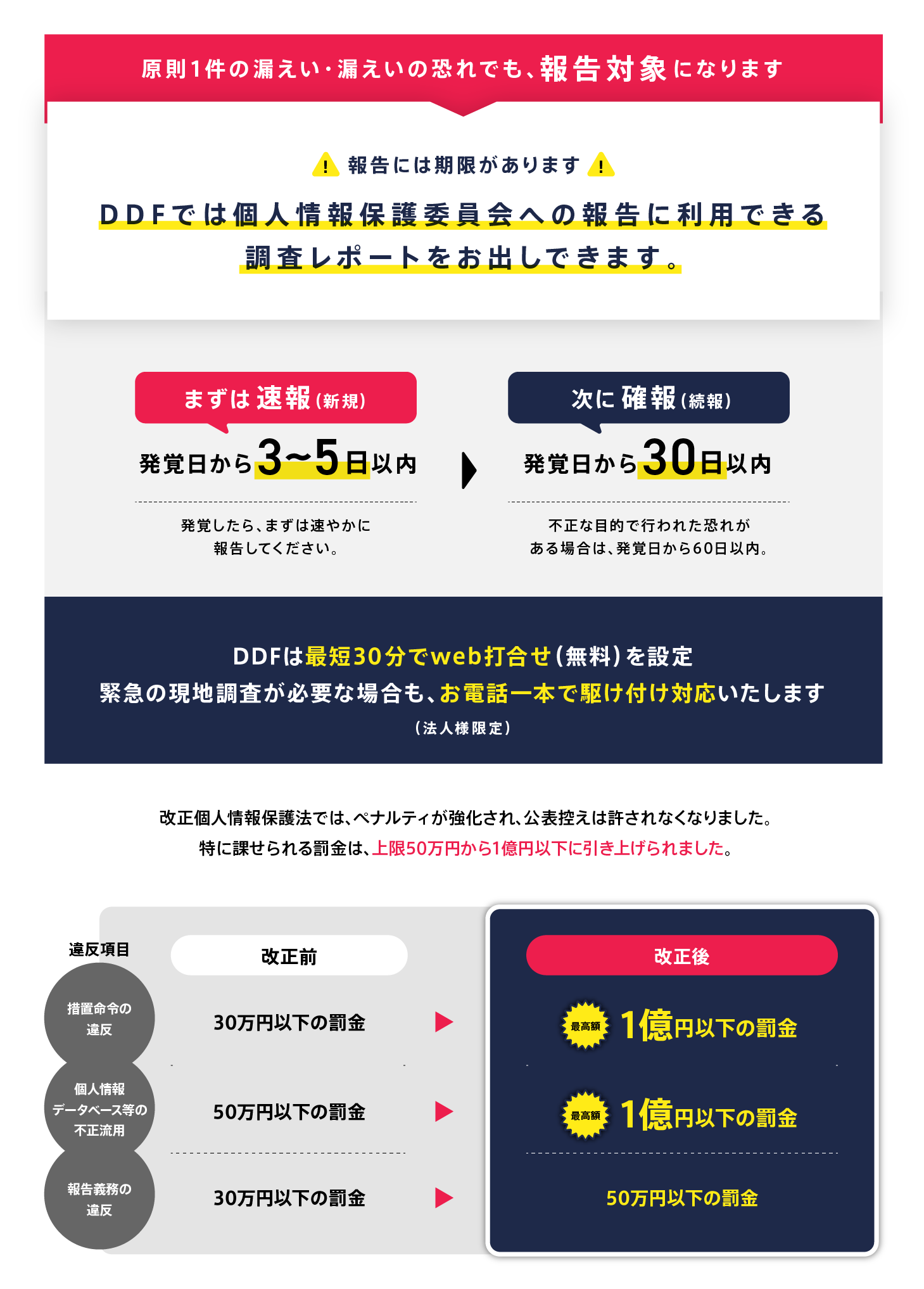

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もしCloneランサムウェアに感染した場合、まず感染経路や漏えいしたデータを確認することが重要です。しかし、調査を行う場合、法知識や専門技術が必要です。これは自社のみで対応するのが困難なため、フォレンジック専門家と提携して調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。