BlackByteランサムウェアは、ファイルの拡張子を「.BlackByte」に変更・暗号化し、復号キーと引き換えに身代金を要求し、支払わなければ情報を公開すると脅迫します。

感染するとネットワーク上で感染が拡大し、さらに対応が遅れると、データの消失や業務の停止など会社に大きな被害を与える可能性があります。大企業の事例では、数億円の対策費用が発生し、中小企業では倒産の可能性もあることから、インシデント時は適切かつ迅速な初動対応が求められます。

この記事では、BlackByteランサムウェアの特徴と対処法を解説します。ぜひ参考にしてください。

\サイバーセキュリティの専門家へ24時間365日で無料相談/

目次

BlackByte(.Blackbyte)ランサムウェアの特徴

BlackByteとは、ランサムウェアの一種であり、主に組織や企業を標的にしています。

情報の窃取やデータの暗号化を行った後、身代金を要求し、従わない場合は誰でもアクセスできる、Megaクラウドストレージサービスに情報を漏えいすると脅す、二重脅迫の手法を採用しています。他にも、BlackByteの特徴として、以下のことが挙げられます。

- 「BlackByte_restoremyfiles.txt」というランサムノートが表示される

- 「.BlackByte」拡張子がファイルに追加される

- Windowsを主な標的としている

- 複数の言語で書かれた種類が存在する

- Windows Defenderのサービスを無効にする

- OSに標準搭載された機能を使用して攻撃する

- 情報を抜き出した後、ウェブ上に公開する

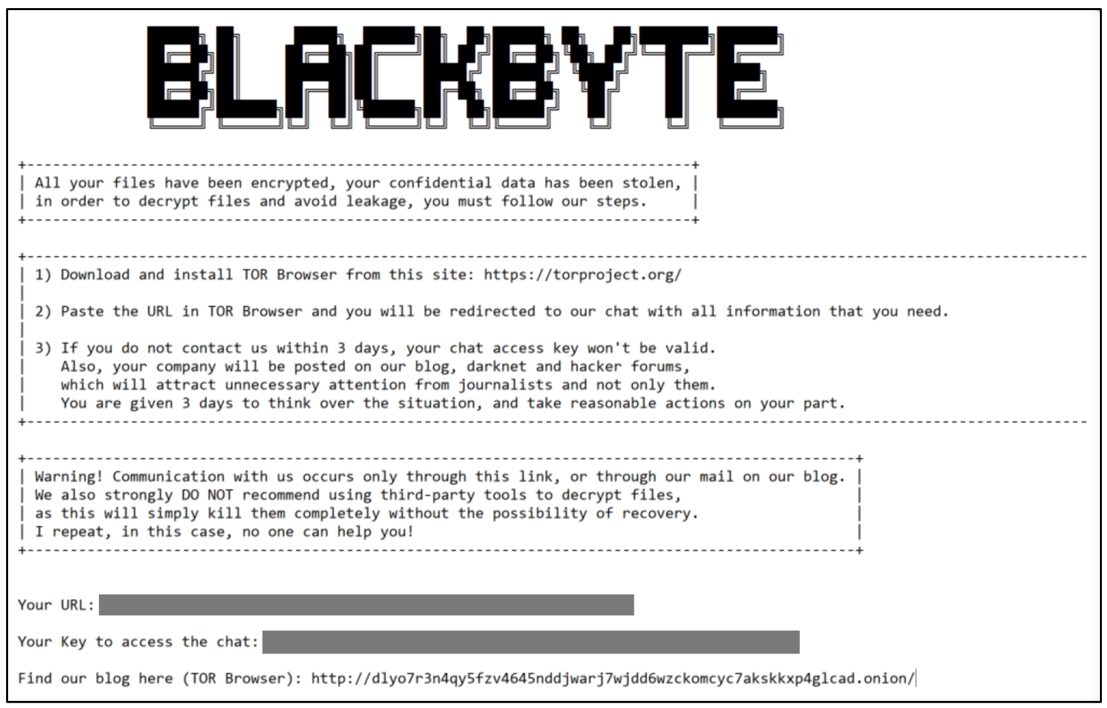

「BlackByte_restoremyfiles.txt」というランサムノートが表示される

暗号化が完了すると、被害者に状況を説明する「BlackByte_restoremyfiles.txt」というファイル(ランサムノート)がデスクトップに追加されます。

暗号化後、被害者のデスクトップに表示される身代金メモ

暗号化後、被害者のデスクトップに表示される身代金メモ画像出典:Blackberry

ランサムノートに記載されている主な内容は下記のとおりです。

- ファイルを復元するには当社の復号ツールを購入する必要がある

- 購入するために「blackbyte1@onionmail.org」にメールすべき

- 3日以内にメールしない場合は、暗号化した情報がオークションサイトに転載される

- ファイルを復号化できることを証明するために、2つのデータを無料で復号する

- サードパーティのソフトウェアを使用して復号するとデータが破壊される恐れがある

このメモにはダークウェブサイトから復号ツールを入手できると記載されていますが、アクセスしないようにしましょう。またメールを送ったり、自力で情報の復元を行うことも危険です。最悪の場合、データが破壊され、完全に復元できなくなる可能性があります。

ランサムウェア感染時、どのようなケースでも身代金を支払わず、自力での解決は避けるようにすることが重要です。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、ランサムウェアの攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、お気軽にお問い合わせください。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

「.BlackByte」拡張子がファイルに追加される

BlackByteに感染した場合、ファイルに「.BlackByte」と拡張子が追加され、被害者はファイルにアクセスできなくなります。例として、「1.jpg」というファイル名だった場合、「1.jpg.BlackByte」というように名前が追加されます。

Windowsを主な標的としている

BlackByteは、Windowsを主な標的としており、他のOSは標的になっていないことが特徴です。しかし、BlackByteはVPNを介してネットワークに侵入することもあるため、他のOSが確実に感染しないというわけではない点に注意が必要です。

Windows以外であっても、アプリケーションの脆弱性を攻撃されないよう、OSと同様にアップデートで最新状態を保つようにしましょう。

複数の言語で書かれた種類が存在する

BlackByteの最初のバージョンは「C言語」で書かれていました。

しかし、近年は一般的ではない「Go言語」で書かれたものも確認されています。これは検知が難しく、個人で駆除することも難しくなっています。

BlackByteだけでなく、ランサムウェアは日々、亜種や手法が増え続けており、対策が追い付かないため、自力では防ぐことが難しいのが現状です。

Windows Defenderのサービスを無効にする

Windows Defenderは、ランサムウェアの被害を防ぐために重要な役割を果たしています。しかし、BlackByteは、Windows Defenderのサービスを無効にして、その動作を停止させます。BlackByteをはじめ、ランサムウェアから身を守るためにも、Windows Defenderを常に最新の状態に保ち、適切に設定しておくことが重要です。

OSに標準搭載された機能を使用して攻撃する

他のランサムウェアと同様で、BlackByteでもパソコンに標準搭載されている機能を用いて、内部データに侵入する手法を採っています。

OSに標準搭載された機能を用いて侵入することによって、ウイルス対策ソフトのセキュリティを回避することができるため、痕跡が残りません。実際に使用された機能の例として、以下の物が挙げられます。

- cmd.exe:コマンド実行プログラムの一つである「コマンドプロンプト」

- certutil.exe:Windowsに組み込まれているコマンドラインツール

攻撃は必ずしも怪しいツールが使用されるとは限りません。一見、不審と思えないようなツールや、OSの環境に必ずある機能を利用して攻撃されることがあります。

出典:Blackberry

情報を抜き出した後、ウェブ上に公開する

情報の抜き出しが完了すると「Mega クラウド ストレージ サービス」という、誰でもアクセス可能な場所に無断でアップロードされる恐れがあります。

仮に個人情報、従業員情報、取引先情報がウェブ上に公開される、または売買がされると、企業にはプライバシー侵害としての法的リスクが発生します。

仮に法令に違反した場合、罰金や訴訟を受ける可能性があり、会社にとって多くのリスクと損害が発生します。この際、有効なのが「フォレンジック調査」という技術です。

出典:Blackberry

BlackByte(.Blackbyte)ランサムウェア感染時に有効なフォレンジック調査とは

BlackByteはパソコンに標準搭載された機能を使って攻撃してくるため、感染を完全防止することが難しい上に、感染の発見が遅くなる傾向にあります。

感染を放置した場合、第三者まで被害が拡大する恐れがあるため、端末を解析できるフォレンジック調査を行い、感染経路と被害データの特定を早急に行うことを推奨します。

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

この際、有効なのが「フォレンジック調査」です。

フォレンジック調査とは、コンピュータやネットワークに保存されたデータやログを分析し、インシデントの原因や経緯、影響範囲を解明する調査手法です。ランサムウェアの感染調査では駆除・隔離に加えて、侵入経路や情報漏えいの有無を確認することができます。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\フォレンジック調査の専門家に無料相談できる/

フォレンジック調査の詳細については下記の記事で詳しく解説しています。

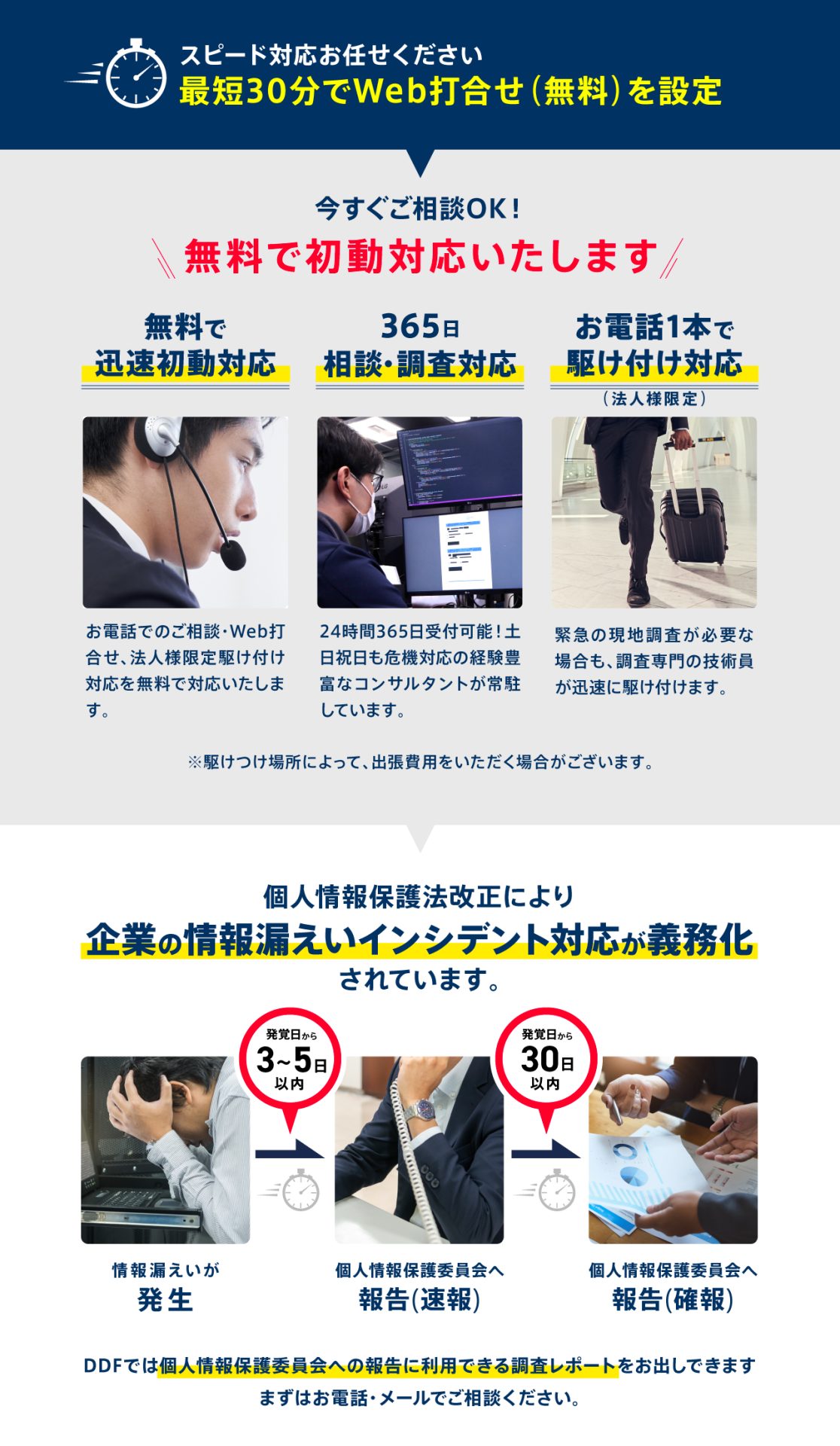

法人様は最短30分でWeb打ち合せ(無料)を設定

企業の情報漏えいインシデント対応が義務化されています

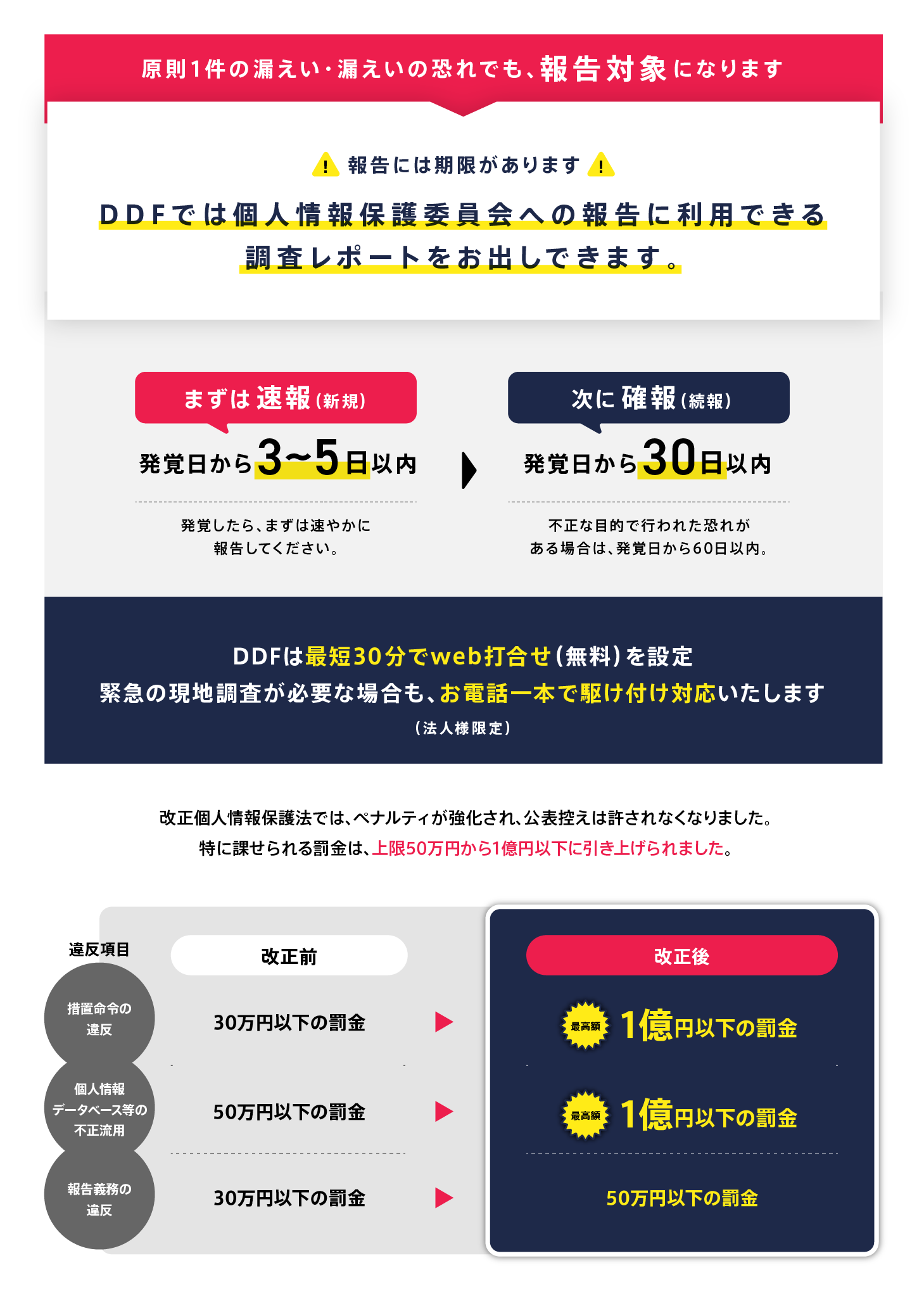

2022年4月から改正個人情報保護法が施行されました

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もし、マルウェア・ランサムウェア感染、不正アクセス、社内不正、情報持ち出しのような情報セキュリティ上の問題が発生した場合、まずは感染経路や漏えいしたデータの有無などを確認することが重要です。

ただ、調査を行うには、デジタルデータの収集・解析などの専門技術が必要です。これは自社のみで対応するのが困難なため、個人情報の漏えいが発生した、もしくは疑われる場合は、速やかにフォレンジック専門家に相談し、調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

ランサムウェアの感染を万が一、放置した場合、個人情報保護法の義務に違反したとして、最大1億円の罰金が科される可能性があります。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しておりますので、お気軽にご相談ください。

BlackByte(.Blackbyte)ランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

BlackByte(.Blackbyte)ランサムウェアの感染経路

BlackByte以外にも、ランサムウェアに感染しないよう防止するには、感染経路を知っておく必要があります。感染経路を知り、再発防止策を講じるようにしましょう。

- Windowsの脆弱性

- VPNの脆弱性

- RDP(リモートデスクトップ)の脆弱性

- フィッシングメールや添付ファイル

Windowsの脆弱性

WindowsOSやソフトウェアの脆弱性が原因で、BlackByteに感染することがあります。

脆弱性とは、システムやソフトウェアに存在する欠陥のことです。脆弱性があることで、攻撃者からシステムやデータへの侵入、不正な操作など攻撃を受ける可能性があります。

脆弱性が原因でのランサムウェア感染を避けるために、以下の2点を抑えておくようにしましょう。

- 定期的な脆弱性診断の実施を徹底する

- ソフトウェアのアップデートを放置しない

BlackByte以外のランサムウェアであっても、脆弱性が原因での感染は多くみられるため、日ごろから事前に対策するようにしましょう。

VPNの脆弱性

警察庁の調査によると、ランサムウェア感染において、VPN機器からの侵入は全体の71%を占めています。

企業は感染を防止するためにも、テレワークでVPNを使用する際には、適切なバージョンアップを行うことが重要です。またVPN以外のセキュリティ対策としてファイアウォールやアンチウイルスソフトウェアを導入し、強力なパスワードの使用や、適切なアカウント管理をおこなう必要があります。

出典:警察庁

RDP(リモートデスクトップ)の脆弱性

警察庁の調査によると、RDP(リモートデスクトップ)は、ランサムウェアの侵入経路として10%を確保しています。

RDPもVPNも、組織におけるシステム上重要な役割を担っていますが、重大な脆弱性も報告されており、ここから攻撃者はIDやパスワード情報を割り出し、不正ログイン、感染拡大を図っています。

被害を未然に防ぐためにも、パスワード更新、定期的なセキュリティチェックなどが必要です。またVPNも同様に、機密情報の暗号化や不正アクセスの監視などが必要です。

出典:警察庁

フィッシングメールや添付ファイル

フィッシングメールの添付ファイルは、ランサムウェアの感染経路として一般的です。たとえば攻撃者は、実在する企業や個人になりすまして、請求書や領収書、納品書などの偽装ファイルをメールに添付して送信します。

この際、Emotet(エモテット)などの危険なマルウェアが、その手口に利用されることが多いです。

メールに添付されているファイルを開くと、ランサムウェアがインストールされて感染する恐れがあります。

BlackByte(.Blackbyte)ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

- 被害範囲を特定できる

- 感染経路や攻撃手法の解析・証拠が確保できる

- 専門エンジニアの詳細な調査結果が得られる

- セキュリティの脆弱性を発見し、再発を防止できる

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠が確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

BlackByte(.Blackbyte)ランサムウェアの被害調査を行う場合は、専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\法人様は現地駆けつけ対応も可能/

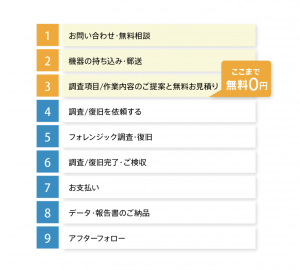

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

多くのお客様にご利用いただいております

ランサムウェア調査会社への相談方法

インシデントが発生した際、フォレンジック調査を行うか決定していない段階でも、今後のプロセス整理のために、まずは実績のある専門会社へ相談することを推奨しています。

取引先や行政に報告する際、自社での調査だけでは、正確な情報は得られません。むしろ意図的にデータ改ざん・削除されている場合は、情報の信頼性が問われることもあります。

インシデント時は、第三者機関に調査を依頼し、情報収集を行うことを検討しましょう。

DDF(デジタルデータフォレンジック)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

解析した結果は、調査報告書としてレポートを作成しています。作成した報告書には、調査で行った手順やインシデントの全容などが詳細に記載され、法執行機関にも提出可能です。

\法人様 最短30分でお打合せ可能です/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。