「BlackLock」(別名:「El Dorado」「Eldorado」)は、2024年3月から活動を開始したランサムウェアサービス(RaaS)グループです。

もし被害に遭った場合は、すぐに専門のフォレンジック調査会社に、早急な対処や今後の対策を相談しましょう。本記事では、Blacklock(Eldorado)ランサムウェアについて詳しく解説していきます。

\サイバーセキュリィ専門家へ24時間365日無料相談/

目次

Blacklock(Eldorado)ランサムウェアの特徴

「BlackLock」(別名:「El Dorado」「Eldorado」)の被害は、2024年第4四半期には、前四半期と比較してデータ流出を公開した件数が1,425%も急増しました。外部の調査によれば、この比較的新しいグループは攻撃の規模や頻度を急速に拡大しており、2025年にはRaaSの中でも最も強力なグループになる可能性があると指摘されていました。

出典:Resecurity

Blacklock(Eldorado)ランサムウェアの特徴について詳しく解説していきます。

ランダムな名前・拡張子に変更される

BlackLock(Eldorado)ランサムウェアがファイルを暗号化する際、他の多くのランサムウェアとは異なる特徴的な方法を用います。それは、ファイルの拡張子をランダムなものに変更するだけでなく、元のファイル名そのものも完全にランダムな英数字の文字列に置換してしまう点です。

例えば「1.jpg」という名前のファイルは「bvir5rvqex4ak8d9.63npoxa6」に変更されたと報告されています。

そのため、被害者はどのファイルが何のデータであったかを識別することが極めて困難になります。このファイル名まで破壊する挙動は、被害者がどの重要ファイルから復旧すべきか判断するのを困難にさせ、精神的な混乱を大きくする狙いもあると考えられます。

出典:PCrisk

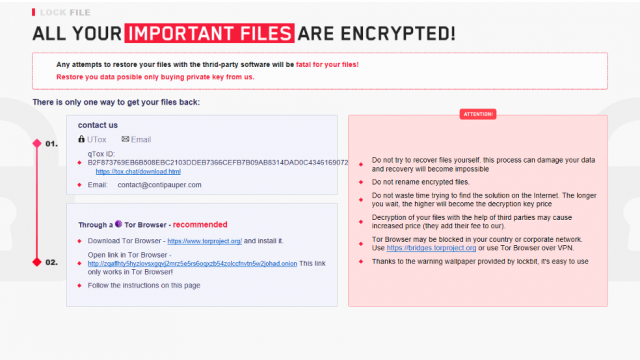

「HOW_RETURN_YOUR_DATA.TXT」ランサムノートが表示される

BlackLockランサムウェアに感染すると、次のようなランサムノート「HOW_RETURN_YOUR_DATA.TXT」が表示されます。

Hello!

Your files have been stolen from your network and encrypted with a strong algorithm. We work for money and are not associated with politics. All you need to do is contact us and pay.

— Our communication process:

1. You contact us.

1. We send you a list of files that were stolen.

2. We decrypt 1 file to confirm that our decryptor works.

3. We agree on the amount, which must be paid using BTC.

4. We delete your files, we give you a decryptor.

5. We give you a detailed report on how we compromised your company, and recommendations on how to avoid such situations in the future.

— Client area (use this site to contact us):

Link for Tor Browser: –

>>> to begin the recovery process.

* In order to access the site, you will need Tor Browser,

you can download it from this link: hxxps://www.torproject.org/

— Recommendations:

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

— Important:

If you refuse to pay or do not get in touch with us, we start publishing your files.

Еhe decryptor will be destroyed and the files will be published on our blog.

Blog: –

Sincerely!

Screenshot of BlackLock’s data-leaking website:

出典:PCrisk

「HOW_RETURN_YOUR_DATA.TXT」の要約

私たちはあなたのファイルを盗み出し、暗号化しました。目的は金銭です。

対応手順

- 私たちに連絡をしてください。

- 盗んだファイルのリストをお送りします。

- 暗号化されたファイルのうち1つを試験的に復号します(無料)。

- 身代金(ビットコイン)の金額を交渉します。

- 私たちが盗んだファイルを削除し、復号ツールを提供します。

- 侵入手法の詳細な報告書と再発防止策をご提供します。

注意事項

- システムを再起動・リセットしないでください。

- 暗号化されたファイルやreadmeファイルを移動・名前変更しないでください。

- readmeファイルを削除しないでください。

支払い拒否した場合

- 身代金の支払いを拒否、または連絡を取らなかった場合、盗んだファイルを公開します。

このランサムノートは、単なる脅迫文ではなく、被害者の心理を巧みに操り、身代金を支払わせるための非常によくできた「交渉マニュアル」と言えます。

BlackLockの特徴的な「RaaS」運営

多くのランサムウェアグループでは、攻撃の最初から最後までを協力者(アフィリエイト)が担当し、開発者は「道具」の提供に徹します。それに対し、BlackLockは最も難しい「初期侵入」を自ら実行し、質の高い攻撃の起点を作ってから協力者に引き渡す点が大きく異なります。

専門家集団による「侵入」と、協力者による「収益化」

まず、攻撃の最も困難な部分である「初期侵入」は、BlackLockの精鋭チームが自ら手掛けます。彼らはハッキングのプロとしてこの一点に集中し、攻撃の成功率とスピードを劇的に高めています。

そして、ネットワークへの「扉」をこじ開けた後、そのアクセス権を信頼できるアフィリエイトに渡します。ここから先はアフィリエイトが、すでに用意された侵入口から入り、データの暗号化や身代金交渉といった「後処理」と「収益化」を担当します。

「質」と「量」を両立させる危険な仕組み

この分業体制がもたらす強みは計り知れません。中核チームは最も得意な侵入作業に専念できるため、次々と新たなターゲットを攻略できます。一方で、手間のかかる暗号化や交渉は外部の協力者に任せることで、ビジネスとしての攻撃規模を拡大できます。

結果として、BlackLockは「侵入の質」と「攻撃の量」という、本来両立しにくい二つの要素を高いレベルで実現しています。

Ransomware-as-a-Service(RaaS)とは

Ransomware-as-a-Service(RaaS)は、サイバー犯罪者向けのビジネスモデルで、ランサムウェアの開発者(オペレーター)が自作のランサムウェアや攻撃インフラを「アフィリエイト」と呼ばれる他の犯罪者に提供し、アフィリエイトが実際の攻撃を行う仕組みです。

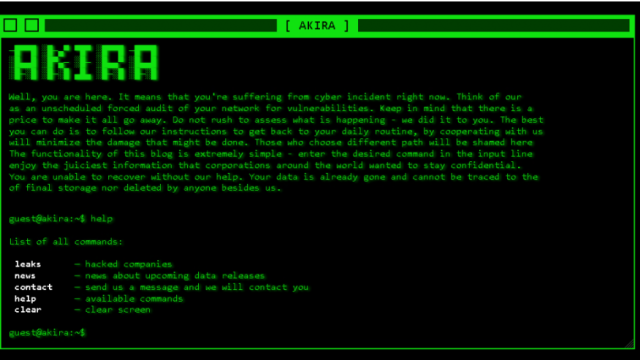

ダークウェブ上にデータが漏えいする(二重恐喝)

BlackLockランサムウェアは、被害者が連絡や支払いに応じない場合、窃取した機密データをBlackLockのデータ漏洩サイト(ダークウェブ)上で公開すると脅迫します。

BlackLockのデータ漏洩サイトが乗っ取られる

2025年3月20日、DragonForceという攻撃グループが、BlackLockのデータ漏洩サイト(DLS)に侵入し、サイトを改ざんしました。さらに、内部で使われていた設定ファイルを公開し、BlackLockの運営に深刻なダメージを与えました。

DragonForceは、BlackLockの評判を落として競争相手を排除する狙いがあったと考えられます。ただし、この攻撃自体がBlackLock自身による「偽装工作(False Flag)」で、別の新プロジェクトに移行するための可能性も指摘されています。

出典:Resecurity

もしランサムウェアに感染した疑いがある場合や、ダークウェブ上に情報を公開された場合は、素早く対処することが重要です。フォレンジック調査会社に今後の対応について相談しましょう。

\サイバーセキュリィ専門家へ24時間365日で無料相談/

ランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

ランサムウェアの感染経路

Blacklockランサムウェアは、以下のような経路で感染します。

- マルウェアが仕込まれたメールのファイル(マクロ付き)

- 無料でファイルをダウンロードできる共有サイト(トレントサイト)

- マルウェアに誘導する危険な広告

フィッシングやソーシャルエンジニアリングといった手法は、主にマルウェア(ランサムウェアを含む)を拡散させる目的で使用されます。

危険な広告などの悪意あるプログラムは、通常のソフトウェアを装っていたり、正規のソフトウェアに紛れ込んで一緒にインストールされる形で配布されることが一般的です。

出典:PCrisk

ランサムウェア感染時、感染経路調査を行うメリット

ランサムウェアに感染した場合、感染経路を調査することで、攻撃者の侵入方法を特定し、将来の攻撃から身を守るために対策を講じることができます。

ランサムウェア感染の調査を行う方法として「フォレンジック調査」を挙げることができます。フォレンジック調査とは、電子機器から証拠を収集・分析して、インシデントの詳細を解明する手法で、たとえば攻撃者がどのようにランサムウェアを侵入させたか、どのような手法や脆弱性が悪用されたかなど、感染経路や情報漏えいの特定に役立ちます。

ランサムウェア感染時の対処におけるフォレンジック調査のメリットは次のとおりです。

- 被害範囲を特定できる

- 感染経路や攻撃手法の解析・証拠が確保できる

- 専門エンジニアの詳細な調査結果が得られる

- セキュリティの脆弱性を発見し、再発を防止できる

①被害範囲を特定できる

フォレンジック調査は、感染したシステムやネットワーク内での攻撃の拡散範囲を特定するのに役立ちます。これにより、被害を受けたシステムやデータ、ネットワークの一部を迅速に特定し、対処を開始することができます。

②感染経路や攻撃手法の解析・証拠が確保できる

フォレンジック調査では、ランサムウェアの攻撃手法や感染経路を解析し、証拠を確保できます。また、証拠の確保は、法的な措置や法執行機関との連携に役立つだけでなく、被害の評価や保険請求のためにも重要な要素となります。

③専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社には、正確にハッキング被害の実態を確認するために必要な高度な技術を持つ専門エンジニアがいます。

自社調査だけでは不適切な場合がありますが、フォレンジックの専門業者と提携することで、調査結果をまとめた報告書が作成でき、公的機関や法廷に提出することができます。

④セキュリティの脆弱性を発見し、再発を防止できる

フォレンジック調査では、マルウェアによる被害の程度や感染経路を特定することで、今後のリスクマネジメントに貢献することが出来ます。弊社では、解析調査と報告書作成の他に、お客様のセキュリティを強化するためのサポートも提供しています。

私たちデジタルデータフォレンジックは官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があります。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、まずはお気軽にご相談ください。

\フォレンジック調査の専門家へ24時間365日無料相談/

ランサムウェアによる被害の調査は専門業者に相談する

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

マルウェア・ランサムウェア感染、不正アクセスのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも行っておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

\サイバーセキュリィ専門家へ24時間365日無料相談/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。