ランサムウェアに一度でも感染すると、データの暗号化や情報漏洩など甚大な被害が発生します。どこから・どのように侵入されたのかを特定しなければ、再び同じ手口で攻撃されるリスクがあります。

この場合、フォレンジック調査で感染経路を正確に理解し、適切な対策を講じることが重要です。

この記事では、ランサムウェアの感染源、原因、感染・侵入経路を紹介します。

\サイバーセキュリティ専門家へ24時間365日無料相談/

目次

ランサムウェアの感染経路(侵入経路)

ランサムウェアの感染経路(侵入経路)として有名なものを紹介します。

VPN機器からの侵入

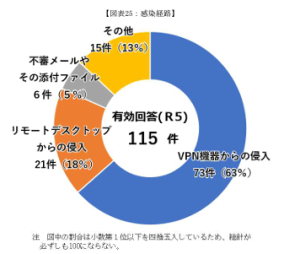

警察庁が発表した情報では、令和5年におけるランサムウェアによる被害報告件数は115件、そのうち「VPN機器からの侵入」によるものは73件と、全体の63%にあたります。

VPNとは、公衆ネットワーク上に暗号化トンネルを作って、企業内ネットワークと安全に通信できる仕組みを指します。一方でVPN機器の脆弱性や設定ミスを突かれると、攻撃者は簡単にネットワーク内に侵入し、ランサムウェアを展開することが可能になります。

そのため、VPN機器のファームウェアは定期的にチェックし最新の状態に保つ必要があります。

出典:警察庁

リモートデスクトップからの侵入

警察庁が発表した情報では、令和5年上半期に報告されたランサムウェア感染のうち、「リモートデスクトップからの侵入」が原因とみられるものは21件で、全体の18%にあたります。

リモートデスクトップ(RDP)とは、会社とは離れた場所で手元のデバイスを使用し、会社内にあるデバイスを遠隔操作する仕組みのことです。

リモートデスクトップ(RDP)のポートがインターネット上に公開されていたり、脆弱なパスワードを使用していた場合、攻撃者による総当たり攻撃や既知の脆弱性の悪用により、サーバへ不正侵入されるリスクがあります。

そのため、強力なパスワードポリシーの設定、二要素認証の導入、アクセス元のIP制限やVPN経由での接続制限など、RDPの使用環境には厳格なセキュリティ対策が必要です。

出典:警察庁

不審なメールやその添付ファイルやリンク

警察庁が発表した情報では、「不審メールやその添付ファイル」が原因のランサムウェア感染は全6件で全体の5%にあたります。

この手口は組織や個人を装いメールに悪意のある添付ファイルやリンクを付け、攻撃対象に送信します。この手法は、ランサムウェアの感染経路として有名ですが、送られてきた場合にはよく注意が必要です。

不審なメールが届いた際には、悪意のあるメールである可能性を考慮し、慎重に扱いましょう。

出典:警察庁

改ざんされたWebサイト

改ざんされたWebサイトとは、攻撃者が一般的なWebサイトに侵入し、そのサイト内に悪意あるスクリプトやリンクを埋め込むことで、訪問者に気付かれないうちにランサムウェアをダウンロードさせるようにしたものです。

この手法は、多くのWebサイトをターゲットにするため、個人・企業を問わず注意が必要です。

改ざんの主な方法としては、以下が挙げられます。

1. クロスサイトスクリプティング(XSS)攻撃

クロスサイトスクリプティング(XSS)とは、Webサイトの脆弱性を利用し、記述言語であるHTMLに悪質なスクリプトを埋め込むものです。

攻撃者は、クロスサイトスクリプティングを利用してWebサイトに悪意あるスクリプトを挿入します。訪問者がそのページにアクセスすると、このスクリプトが実行され、ランサムウェアや他のマルウェアが自動的にダウンロードされる可能性があります。

特に、入力フィールドが存在するWebページ(コメント欄や検索ボックスなど)がある場合、XSS攻撃のリスクが高まります。

2. SQLインジェクション

SQLインジェクションは、Webアプリケーションのデータベースに、入力フォームなどから不正なSQLコードを挿入する手法です。

この攻撃により、Webサイトが持つデータベースの内容が改ざんされ、悪意のあるコンテンツが埋め込まれることがあります。SQLインジェクションを通じてサイト管理者の認証情報を盗まれ、さらに不正なコードが挿入されることもあります。

3. サーバーやホスティングサービスの脆弱性

Webサイトのホスティング環境やサーバーそのものに脆弱性が存在すると、攻撃者がこれを悪用してサイトを改ざんします。特に、未更新のサーバーソフトウェアや保護されていない管理パネルが狙われます。攻撃者はサーバーの管理権限を奪い、ページにランサムウェアを仕込むスクリプトを追加することが可能です。

4. プラグインやテーマの脆弱性

特にWordPressやJoomlaのようなCMS(コンテンツ管理システム)を使用しているWebサイトは、プラグインやテーマの脆弱性を悪用されるケースが多いです。更新が滞っているプラグインや非公式なテーマが改ざんの窓口となり、これらを通じて悪意のあるコードが挿入されます。

不正広告(マルバタイジング)

不正広告(マルバタイジング)は、正規の広告ネットワークに紛れ込んだ悪意ある広告が、閲覧者をランサムウェア感染に誘導する攻撃手法です。マルバタイジングの脅威は、一般的なWebサイトや広告ネットワークを利用することで、見た目は完全に合法的な広告のように見える点です。これにより、多くの人が気づかないうちに攻撃にさらされます。

マルバタイジングにはいくつかの手法がありますが、以下の方法が一般的です。

1. 悪意あるリダイレクト

悪意ある広告をクリックすると、悪意あるWebサイトにリダイレクト(WebサイトやページのURLを変更した際に、自動的に別のURLに転送する仕組み)されます。このサイトで、マルウェアがダウンロードされ、デバイスにランサムウェアがインストールされます。時には、気づかないうちにドライブバイダウンロード攻撃が行われることもあります。

2. 広告に埋め込まれたマルウェア

広告がWebページに表示される際に、悪意のあるスクリプトがHTMLやJavaScriptに仕込まれていると、ユーザーがクリックしなくてもコードが自動実行される場合があります。これをドライブバイダウンロード攻撃と呼び、脆弱なブラウザやプラグイン(Flash、Java、古いPDFリーダーなど)を悪用して、裏でマルウェアが勝手にダウンロード・実行されるのが特徴です。

この手法は「ただ広告が表示されただけ」で感染するケースもあり、ユーザーが何の操作もしていないのに、気付いたらランサムウェアにPCを乗っ取られていたという事例も報告されています。

3. フィッシングサイトへの誘導

不正広告(マルバタイジング)は、フィッシングサイトへと誘導する悪意のある広告です。

広告をクリックすると、正規のWebサイトを模倣した偽サイトに誘導され、そこでログイン情報や個人情報を入力させようとします。入力された情報は、攻撃者によって悪用されます。

盗まれたログイン情報や個人情報を利用して不正アクセスし、ランサムウェアを感染させることができます。

偽装サイト

偽装サイトとは、正規のWebサイトを模倣して、閲覧者をだまして悪意ある行動を取らせるサイトのことです。

偽装サイトは、フィッシング攻撃やマルウェアの感染に利用され、ランサムウェアを配布するためにも多用されます。偽装サイトの巧妙さは、見た目がほぼ完全に正規のサイトに似ているため、区別できない点にあります。

偽装サイトを使った攻撃にはさまざまな手法があります。特に次の2つの方法が一般的です。

1. フィッシングサイト

偽装サイトの最も典型的な例はフィッシングサイトです。正規の銀行、ショッピングサイト、SNSなどを模倣し、ログイン情報やクレジットカード情報を入力させます。

攻撃者はこれを盗んで、不正な取引や個人情報の売買を行います。閲覧者は正規サイトだと信じて情報を入力してしまいがちです。

以下に支払いページを模した偽画面の例を紹介します。

出典:警察庁

2. ドライブバイダウンロード攻撃

偽装サイトにアクセスするだけで、デバイスにランサムウェアやその他のマルウェアが自動的にダウンロードされる攻撃手法です。何も操作しなくても、悪意あるスクリプトがバックグラウンドで実行され、システムが感染することがあります。

ソフトウェア・ファイルのダウンロード

提供元が分からないソフトウェアやファイルには、悪意のあるファイルが含まれている可能性があります。

最近では、海賊版と言われている音楽ファイルや動画ファイルをダウンロードすることでランサムウェアに感染するパターンも確認されています。

ソフトウェア・ファイルをダウンロードする際は、信頼のできる提供元かどうかを確認してからダウンロードするようにしましょう。

USBメモリやHDDの外部機器接続

ランサムウェアに感染した外部接続機器にコンピュータを接続することで、ランサムウェアが自動的に侵入するケースも確認されています。

外部機器接続からの感染を防ぐためには、信頼できるアンチウイルスソフトでスキャンを行うことが重要です。

不審なアプリケーションの実行

不審なプログラムや実行ファイル(.exe、.bat、.vbs、.jsなど)を実行することで、ランサムウェアに感染するケースがあります。特に、業務メールに添付された実行形式ファイルや、フリーソフトに見せかけた偽ソフトなどが典型的な手口です。

以下のようなファイル・プログラムを実行した場合は、即座にネットワークから隔離し、フォレンジック調査が必要です。

- 実行時に「このアプリは信頼できません」などの警告が出る

- 拡張子が .exe や .scr なのに、アイコンが PDFやWordっぽく偽装されている

- メールで「請求書」「注文書」などを装って添付されている

- ファイル実行後にPCがフリーズ・再起動・急に遅くなるなどの異常が発生する

特に、スクリプト形式(.js、.vbs、.ps1)やマクロ付きOfficeファイル(.docm、.xlsm)は、内部で外部からランサムウェア本体をダウンロード・実行させる「踏み台」として使われることがあります。

上記で説明した感染・侵入経路の中で心あたりがある方は、一度フォレンジック調査会社に相談することをおすすめします。フォレンジック調査会社では、「ランサムウェア感染の有無」「感染していた場合は感染経路」「情報漏えいの有無」を調査することが出来ます。

ランサムウェアに感染したら?被害時の対応・調査方法、実際の被害を画面付きで解説>

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された経路や漏えいデータを迅速に特定します。

24時間365日体制で相談や状況のヒアリング、見積もりを無料で受け付けておりますので、お電話またはメールでお気軽にお問い合わせください。

ランサムウェアの感染経路を特定する方法【初動~詳細分析】

ランサムウェア感染の再発を防ぐためには、本来「どこから、どのように侵入されたか」を技術的に突き止めることが重要です。

ただし、この調査を自力で行うことは強く推奨しません。誤った操作によって証拠となるログや痕跡を消してしまい、原因の特定や復旧が困難になるおそれがあるからです。

以下に挙げる内容は、あくまで一般的な調査の観点を示したものであり、自己対応を推奨するものではありません。実際の対応は、速やかに専門のセキュリティ業者やインシデント対応の専門家にご相談ください。

EDR・SIEM・Firewallログを調査する

ランサムウェアの感染経路を特定するためには、端末・ネットワーク上の挙動を記録したログの分析が最も重要な初動対応です。

EDR(エンドポイント監視)では、不審なプロセスの実行・権限昇格・外部への通信といった挙動の追跡、SIEM(ログ統合分析ツール)では、EDR・ファイアウォール・プロキシなど複数のログを集約して、相関分析が可能になります。

特に注目すべきログは以下のとおりです。

- 外部の不審IPへのOutbound通信(C2通信の可能性)

- 管理者権限を取得した不審なプロセス

- 通常業務時間外の急激な通信量の変化

- Firewallログに残る外部からの不正アクセスの試行履歴

これらのログを突き合わせて時系列で分析することで、「どの端末が最初に被害にあったか」「何が感染のトリガーになったか」の特定に役立ちます。

メールログ/URLアクセス履歴を追跡

ランサムウェアの感染経路の一つにフィッシングメールや悪質なURLリンク経由の感染があります。

感染経路を特定するには、メールログ・プロキシログ・ブラウザのURL履歴などから、ユーザーがどのタイミングで不審なファイルを開いたか、どのサイトにアクセスしたかを突き止める必要がある。

注目すべきポイントは以下の通りです

- メールの件名・送信元・添付ファイルの拡張子(例:

.zip,.docm,.exeなど) - クリックされたURLと、その遷移先のIPアドレス・ドメイン情報

- アクセス先が悪意あるサイト(ブラックリスト登録済み、ドメイン登録直後、国際的な脅威IPなど)かどうか

- URLアクセス直後の端末挙動(自動ダウンロード、プロセス生成)

こうしたログを時系列で追跡すれば、「誰が、どのリンクを、いつクリックし、そこから感染が始まったか」という因果関係が明確になります。

不審アカウント・ログイン履歴の確認

社内アカウントの不正利用によってランサムウェアが展開されたケースでは、ログイン履歴やアカウント操作の記録が決定的な証拠となります。

特に、VPN・Active Directory(AD)・クラウドサービスの認証ログを精査することで、不審なアカウント活動の有無を確認できます。

調査で注目すべきポイントは以下の通りです。

- 深夜・休日など通常業務外のログイン履歴

- 通常と異なるIPアドレスや国(海外IP・匿名VPNなど)からのアクセス

- 同一アカウントによる複数端末・複数拠点からの同時接続

- 特権アカウントによる予期しない操作(グループ追加、権限昇格など)

これらのログを分析することで、内部不正・外部からの乗っ取り・横展開に使われた踏み台アカウントが判明します。

リムーバブルメディアの接続ログ調査を行う

USBメモリや外付けHDDを経由したランサムウェア感染も、特にネットワーク遮断状態やスタンドアロン端末で確認されます。

ネットワーク経由の感染経路が見つからない場合、オフライン由来の持ち込み感染を疑い、リムーバブルメディアの接続履歴を調査する必要があります。

主に確認すべきログは以下のとおりです。

- Windowsのイベントログ(例:Event ID 2003:USBデバイスの挿入)

- レジストリのUSB接続履歴

- EDRやログ収集ツールによるファイル実行履歴・プロセス生成ログ

特に注意が必要なのは、実行形式ファイル(.exe, .bat, .jsなど)がUSB内に存在し、ユーザーが誤って実行したケースです。

ファイル名が請求書のように普通のファイル名に偽装された場合、ユーザーが意図せずマルウェアを展開してしまうこともあります。

特にリムーバブルメディアやアカウント侵害などの痕跡は時間経過で証拠が消失するリスクが高く、今すぐの対応が重要です。

専門家によるフォレンジック調査では、端末・ログ・メモリの痕跡から、感染源・初動・被害範囲を調査し、適切なセキュリティ対策のアドバイスまで行います。

\ランサムウェア感染調査会社へ24時間365日無料相談/

ランサムウェアの感染経路が特定できないときの対処法

あらゆるログを確認しても感染源が不明な場合、対応の誤りが二次被害を招く可能性もあるため、慎重な判断が求められます。

フォレンジック調査を依頼するべきケース

感染経路が特定できず、被害の範囲や責任の所在が不明な場合は、専門のフォレンジック調査を検討するべきです。操作ログの復元や削除データの抽出を通じて、痕跡から事実を突き止められる可能性があります。

感染経路不明時にやってはいけない行動

感染源が不明な状態でシステムを初期化したり、安易にツールを使って削除・復元操作を行うと、重要な証拠が失われる恐れがあります。状況を悪化させないためにも、確証がない状態での独自対応は避けましょう。

調査会社を選ぶときのポイント

ランサムウェア感染調査会社を選ぶ際は、次の4点を基準にすることをおすすめします。

- フォレンジック調査の実績が数値で示されているか

- 夜間や休日の相談も受け付けているか

- 公的機関に提出可能な報告書を作成できるか

- ISMS認証やPマークなどを取得しているか

感染源が不明なままでは再発の危険性が残ります。少しでも不安を感じたら、専門家に初期診断を依頼するのが最善です。

ランサムウェアの感染経路特定はフォレンジック調査会社に相談

サイバー攻撃、不正アクセス、マルウェア感染のような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

サイバー攻撃、不正アクセス、マルウェア感染のような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

特に、法的手続きが絡むケースや被害が広範囲に及ぶ場合は、専門家の力を借りることで被害の最小化と信頼性の高い証拠の収集が可能です。

>情報漏えい時の個人情報保護委員会への報告義務とは?詳しく解説

当社では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックの強み

デジタルデータフォレンジックは、迅速な対応と確実な証拠収集で、お客様の安全と安心を支える専門業者です。デジタルデータフォレンジックの強みをご紹介します。

累計相談件数47,431件以上のご相談実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積47,431件以上(※1)のご相談実績があります。また、警察・捜査機関から累計409件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、17年連続国内売上No.1のデータ復旧技術(※3)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※3)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2023年)

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。

ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

デジタルデータフォレンジックでは、相談から初期診断・お見積りまで24時間365日体制で無料でご案内しています。今すぐ専門のアドバイザーへ相談することをおすすめします。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。