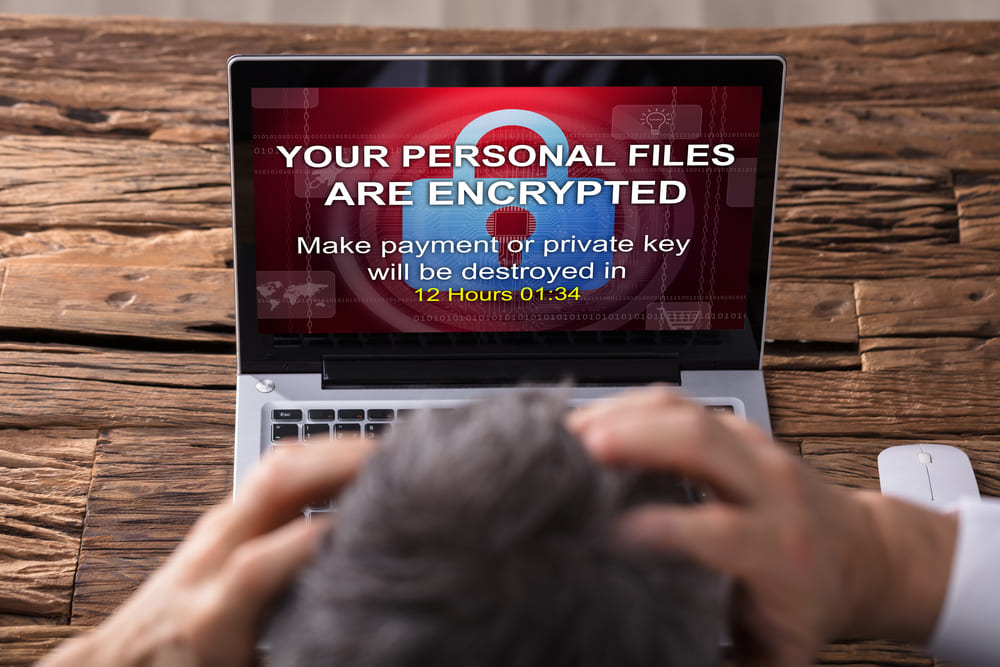

2023年に全ランサムウェア被害のうち21%を占めたLockBitが、さらなる進化を遂げ「LockBit 5.0」を公開しました。高度な暗号化と防御回避技術により、従来以上に復旧を困難にし、企業の情報資産や事業継続に深刻な影響を及ぼしています。

このLockBit 5.0は、感染端末の制御を維持しながらバックアップを破壊し、暗号化されたファイルの復元を事実上不可能にする仕組みを備えています。もし初動対応を誤れば、証拠が消失する恐れがあり、二次被害や信用喪失にもつながりかねません。

そこで本記事では、LockBit 5.0の技術的な特徴、感染時の適切な対処手順、そして専門調査を依頼すべき判断基準を解説します。

目次

LockBitとは?

LockBitは、企業や政府機関などを標的にした暗号化型ランサムウェアです。感染した端末やサーバのデータを暗号化し、復号と引き換えに暗号資産などによる身代金の支払いを要求します。

最大の特徴は「RaaS(Ransomware as a Service)」モデルで運営されている点にあり、開発者がランサムウェアを提供し、攻撃を実行するアフィリエイトと収益を分配する、分業型の犯罪ビジネスとして成立しています。

さらに、LockBitは暗号化前にデータを窃取して公開を示唆する二重恐喝、1台の感染を起点にネットワーク内へ自動的に横展開する自己拡散能力、業務停止までの時間が短い高速暗号化といった特徴を併せ持ち、企業にとって非常に深刻な脅威となっています。

LockBitのバージョン推移

LockBitは2019年頃から活動を開始し、バージョンアップを重ねながら攻撃能力を強化してきました。

- LockBit 2.0:暗号化速度と横展開能力を大幅に強化

- LockBit 3.0(LockBit Black):二重恐喝と防御回避を高度化

- LockBit 5.0:暗号方式・解析妨害・復旧阻止をさらに進化

特に最新のLockBit 5.0では、検知回避と復旧妨害が顕著になっており、従来の対策だけでは対応が難しくなっています。以下では、LockBit 5.0の技術的特徴と具体的な対処法を解説します。

>>LockBit2.0ランサムウェアとは?特徴や感染経路から対処法まで徹底解説

>>【LockBit3.0】特徴やランサムウェアに感染した際の対処法を解説

LockBit 5.0の動向と特徴

LockBit 5.0は、単なるファイル暗号化にとどまらず、防御回避や脅迫戦術が大幅に強化されています。

ハイブリッド暗号化(ChaCha20+X25519)

高速かつ安全性の高いChaCha20によるファイル暗号と、X25519楕円曲線による鍵交換を組み合わせ、復号は攻撃者のキーなしでは不可能です。

ファイル分割・ランダム拡張子による分析回避

大型ファイルは8MB単位で暗号化され、復号困難になります。加えて、ファイルごとにランダムな8文字の拡張子が生成され、IOCでの検出も困難です。

復旧不能を誘導する脅迫メッセージ

「第三者に依頼したら復号できなくなる」との警告を表示し、被害者に即時の身代金支払いを迫る設計です。

VSS削除やセキュリティソフトの停止

影響を受けるソフトはVeeam、Acronis、Windows Searchなど16種以上。バックアップ機能を停止し、復旧を不可能にします。

検知回避とフォレンジック妨害

パッカーや難読化により解析を困難化し、ハッシュベースの検知を回避。調査を困難にするための防御回避策も備えています。

出典:GBHackers

新たな暗号化バリアント(Windows/Linux/ESXi)

2026年1月14日に公開されたLockBit 5.0の最新バリアントは、対象環境ごとに以下の4種に分かれています。

- LB_Black: 従来のWindowsシステム向けバージョン

- LB_Linux: Linuxサーバを暗号化対象とするモジュール

- LB_ESXi: VMware ESXi環境を狙う仮想基盤向けバリアント

- LB_ChuongDong: 特殊な展開環境用とみられる未解明モジュール

これにより、LockBitはWindowsに限らず、Linuxサーバや仮想化基盤を利用している企業にまで攻撃範囲を広げており、従来のセキュリティ対策では検知・防御が難しくなっています。

アフィリエイト管理パネルの漏洩と継続運用

Operation Cronosによる摘発にもかかわらず、LockBit 5.0のアフィリエイト向け管理パネルがリークされ、内部のダッシュボード構成が明らかになりました。

パネルには以下のような機能が備わっており、RaaSモデルのビジネス性が強く表れています。

- 複数の攻撃キャンペーン管理

- 報酬分配/アフィリエイト管理

- 身代金交渉用チャット機能

- 休日テーマUIなど継続開発の痕跡

運用体制に大きな変更はなく、組織全体として通常営業を継続している様子が確認されています。摘発や情報流出という逆境下でも活動を継続する背景には、犯罪市場における圧倒的なシェアと信頼性を維持しようとする、グループの強硬な姿勢が浮き彫りになっています。

出典:GBHackers

もしランサムウェアに感染した疑いがあるときは、デジタル機器を調査・解析し、被害全容を解明するサイバーセキュリティの専門会社まで対応を依頼しましょう。サイバーセキュリティの専門会社では、インシデント対応のプロが、攻撃に使用された経路(セキュリティホール)や漏えいしたデータを迅速に特定し、行政に提出可能な報告書の作成を行います。

LockBit 5.0のインフラ漏洩と判明したIP・ドメイン

2025年12月、LockBit 5.0の主要インフラが漏洩し、IPアドレス「205.185.116.233」およびドメイン「karma0.xyz」がリークサイトのホスティングに使用されていることが判明しました。これらはFranTech Solutions(AS53667)が運営するネットワーク上にあり、違法利用が多いことで知られています。

このサーバでは「LOCKBITS.5.0」のロゴが表示されたDDoS防御ページが確認され、LockBitグループの運用インフラであることが裏付けられました。サーバには複数のポートが開いており、以下のような高リスクなリモートアクセス手段(例:RDP)も確認されています。

| Port | Protocol | Component |

|---|---|---|

| 21 | TCP | FTP Server |

| 80 | TCP | Apache/PHP |

| 3389 | TCP | RDP(WINDOWS-401V6QI) |

| 5000 | TCP | HTTP |

| 5985 | TCP | WinRM |

| 47001 | TCP | HTTP |

| 49666 | TCP | File Server |

WHOIS情報によれば、ドメイン「karma0.xyz」は2025年4月に登録され、CloudflareのDNSとNamecheapのプライバシー保護を利用し、アイスランドの住所が表示されていました。

この漏洩は、LockBit側の運用セキュリティ(OpSec)上のミスによるもので、攻撃者インフラの脆弱性が露呈した例です。防御側としては、IP「205.185.116.233」とドメイン「karma0.xyz」の即時ブロックが推奨されます。

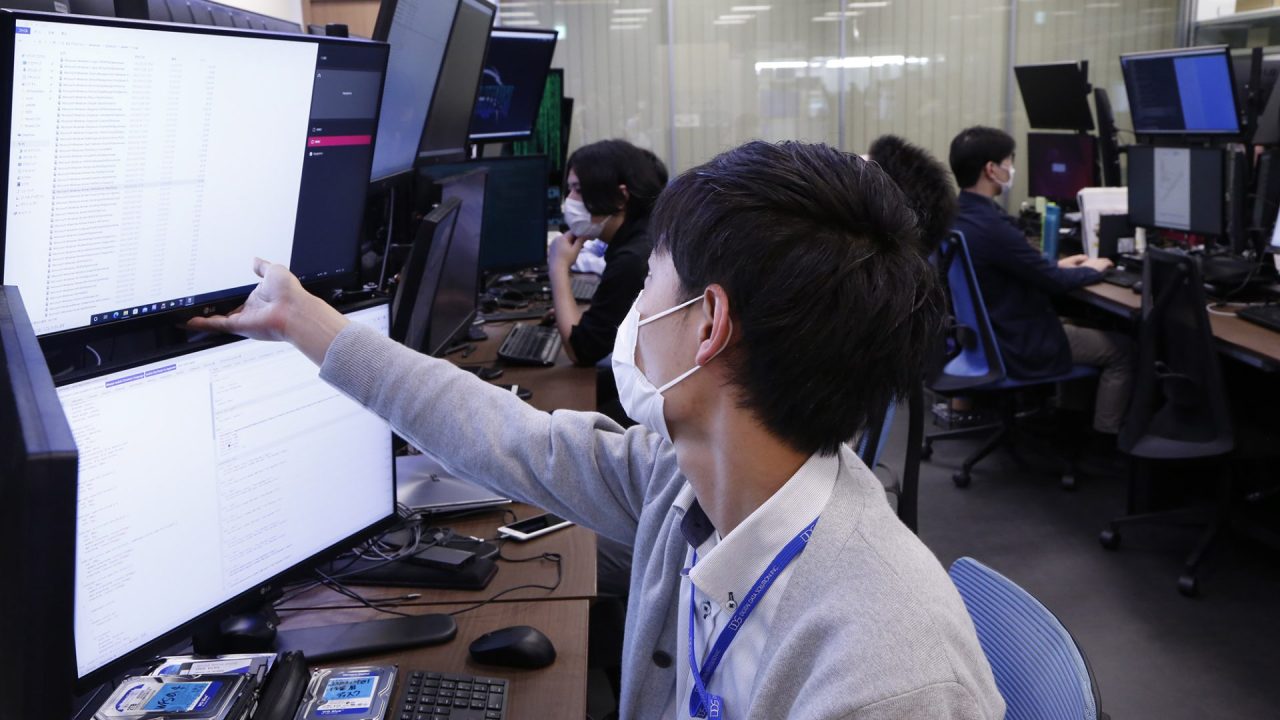

LockBit5.0ランサムウェア感染時に有効なフォレンジック調査

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

ランサムウェアに感染し、適切な対処ができる企業はほとんどありません。むしろ自社だけで対応を判断するのが一番のリスクです。ランサムウェアに感染した場合、情報漏えいや更なるサイバー攻撃被害が疑われるため、まずはサイバーセキュリティの専門家と提携して感染原因の究明や被害範囲の特定を行うことが重要です。

この際、有効なのが「フォレンジック調査」です。

フォレンジック調査とは、コンピュータやネットワークに保存されたデータやログを分析し、インシデントの原因や経緯、影響範囲を解明する調査手法です。ランサムウェアの感染調査では駆除・隔離に加えて、侵入経路や情報漏えいの有無を確認することができます。

私たちデジタルデータフォレンジックは、官公庁、上場企業、捜査機関等を含む幅広いインシデントに対応経験があり、攻撃に使用された侵入経路や漏えいデータを迅速に特定します。ご相談や詳細な情報については、いつでもお気軽にお問い合わせください。

\フォレンジック調査の専門家に無料相談できる/

フォレンジック調査の詳細については下記の記事で詳しく解説しています。

ランサムウェア感染時の対応

ランサムウェアに感染した場合は、以下のフローで被害を最小限に抑える必要があります。

感染時は慌てずに、過不足のないフローで適切な対応を取りましょう。 ランサムウェアに感染した場合の対応は次のとおりです。

端末をオフラインにする

まずは、ネットワークから感染した端末を切り離す必要があります。これにより感染が広がることを防ぐことができます。

リストアする(バックアップから感染前のデータを復旧する)

さらに、感染したサーバーのバックアップを確認し、最新のバックアップからデータを復元することができます(これをリストアと言います)。これにより、被害を回復することができます。

ただし、ランサムウェア感染時は、復旧だけではなく、攻撃経路の特定や、再発防止策の検討が必要となります。攻撃に遭った場合は「フォレンジック調査」を検討しておきましょう。

ランサムウェア感染調査に対応した専門業者を利用する

ランサムウェア感染時は、感染経路を特定し、再発防止策を講じる必要があります。

たとえば「脆弱性」を悪用した攻撃を受けた場合、再攻撃を受けないよう、適切な対応を行うとともに、どの端末の、どのデータが被害に遭ったのかを確認する必要があります。

特に法人の場合、個人情報の漏えいが疑われる際は、関係各所に向けた「被害報告」が必要ですが、自社調査だけでは客観性や正確性が担保できないことがあります。セキュリティツールはマルウェアを検知・駆除できますが、感染経路や情報漏えいの有無を適切に調査することはできないからです。

したがって、ランサムウェア感染時は、感染経路調査に対応した「フォレンジック調査」を利用することが有効です。

◎フォレンジック調査を考えている方へ (お見積りまで完全無料)

フォレンジック調査は、DDF(デジタルデータフォレンジック)までご相談ください。

累計47,431件のご相談実績(※1)があり、他社にはないデータ復旧業者17年連続国内売上No.1のデータ復旧技術(※2)とフォレンジック技術を駆使してお客様の問題解決をサポートします。

✔不正アクセスの形跡があると報告された

✔ランサムウェアやマルウェア感染の原因がわからない

✔データが漏えいしているかもしれない

上記のようなご相談から調査項目/作業内容のご提案、お見積りまでは完全無料。安心してご相談ください。

\24時間365日 相談受付/

※1 累計ご相談件数47.431件を突破(期間:2016年9月1日~)

※2 データ復旧専門業者とは、自社及び関連会社の製品以外の製品のみを対象に保守及び修理等サービスのうちデータ復旧サービスを専門としてサービス提供している企業のこと

第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(集計期間:2007年~2023年)

まとめ

LockBit 5.0は、従来のランサムウェアを超える暗号化能力と防御回避技術を備えた強力な脅威です。多様な環境(Windows・Linux・ESXi)への展開や、RaaS型運用の可視化、さらにはインフラ情報の漏洩からもわかるように、技術的にも組織的にも進化を続けています。

これに対応するには、単なるマルウェア対策にとどまらず、初動の隔離・保全・専門調査への連携を含めた包括的な体制整備が求められます。

「不審な暗号化」「社内システムの異常」など、わずかな兆候でも早期に確認し、必要に応じてフォレンジック調査を導入することで、被害を最小限に抑えることが可能です。