SSL(Secure Sockets Layer)は、インターネット通信の安全性を高めるための重要な技術です。しかし、SSLが適切に導入・運用されていない場合、情報漏洩のリスクを引き起こす可能性があります。本記事では、SSL情報漏洩に関する詳細な原因とその対策について、具体的な手順を交えながら解説していきます。

SSL情報漏洩の主な原因

SSLに関連する情報漏洩は、証明書の管理の不備や通信の暗号化における問題など、さまざまな要因によって発生します。以下に、代表的な原因を挙げて詳しく解説していきます。

SSL証明書の管理ミス

SSL証明書は、ウェブサイトの信頼性を証明するために使用されますが、管理が適切でないと情報漏洩のリスクを引き起こすことがあります。以下にその具体的な例を示します。

SSL/TLSハンドシェイクの脆弱性

SSL/TLSのハンドシェイクプロセスでは、クライアントとサーバー間での鍵交換や認証が行われますが、ここで情報漏洩が発生する可能性があります。

SSL暗号化範囲の限定

SSLの暗号化が一部の通信にしか適用されていない場合、非暗号化の部分から情報が漏洩するリスクがあります。

顧客情報の不適切な管理

SSLを使用していても、顧客情報の管理が適切でない場合、内部からの情報漏洩リスクがあります。

ワイルドカード証明書の利用に関するリスク

ワイルドカード証明書は、1つの証明書で複数のサブドメインを保護する便利な方法ですが、適切に管理しないとセキュリティリスクが高まります。

ワイルドカード証明書とは

ワイルドカード証明書は、1つの証明書で複数のサブドメインを保護するためのSSL証明書です。これにより、複数のサブドメインに対して個別の証明書を取得する必要がなくなり、管理の手間を減らすことができます。しかし、その反面、すべてのサブドメインが同じ証明書を使用するため、1つの秘密鍵が漏洩した場合、すべてのサブドメインがリスクにさらされる可能性があります。

ALPACA攻撃の脆弱性

ALPACA攻撃とは、異なるサービス間でのSSL/TLSプロトコルの互換性を悪用し、攻撃者がクライアントを偽のサーバーに誘導して情報を盗む攻撃手法です。

ALPACA攻撃とは

ALPACA(Application Layer Protocol Confusion Attack)攻撃は、異なるアプリケーションプロトコル間の互換性の問題を利用した攻撃手法です。例えば、攻撃者がHTTPSでの通信を他のプロトコル(例:FTPなど)に転送することで、クライアントからのリクエストを不正に処理し、情報を盗み取ることが可能です。ワイルドカード証明書の使用により、複数のサービスで同じ証明書が利用されることが、この攻撃に対する脆弱性を高める原因の一つです。

SSL情報漏洩に対する対策

SSL情報漏洩に対処するためには、原因に応じた適切な対策を講じることが必要です。以下に、代表的な対策を挙げて詳しく解説していきます。

証明書の有効期限管理

SSL証明書は有効期限が設定されており、その期限が切れると通信が保護されなくなるリスクがあります。

- SSL証明書の有効期限を確認します。多くの証明機関では、証明書の更新に関する通知を送付してくれる機能があります。

- 証明書の有効期限が近づいたら、適切な更新手続きを行いましょう。証明書の自動更新オプションを利用することを推奨します。

- 更新手続き後は、ウェブサーバーの再起動を行い、新しい証明書が適用されていることを確認します。

ワイルドカード証明書の利用に関する注意点

ワイルドカード証明書は便利ですが、ALPACA攻撃のような脆弱性に対して弱くなる場合があります。

- ワイルドカード証明書を使用する際は、必要最小限のサブドメインにのみ適用することを推奨します。

- ALPACA攻撃への対策として、各サブドメインごとに独自の証明書を発行することを検討してください。

- 使用していないサブドメインについては、DNS設定を削除するなどしてアクセスを制限します。

証明書の安全な保管

SSL証明書とその秘密鍵は、厳重に保管し、不正アクセスを防止することが重要です。

- 証明書と秘密鍵を保存する際は、暗号化されたストレージやセキュリティ強化されたサーバーを利用してください。

- 秘密鍵にアクセスできる人を必要最小限に制限し、アクセスログを取得することで、万が一の不正アクセス時に速やかな対応ができるようにします。

- 定期的に証明書と秘密鍵のバックアップを行い、オフライン環境で保管します。

TLS 1.3へのアップグレード

TLS 1.3は、より高度な暗号化技術を用いており、従来のバージョンに比べて情報漏洩のリスクが低減されます。

- サーバーのTLSバージョンを確認し、TLS 1.3に対応しているかを確認します。

- 対応していない場合は、サーバーソフトウェアをアップデートしてTLS 1.3に対応させます。

- 必要に応じて、クライアント側のブラウザやアプリケーションもTLS 1.3に対応するように設定を確認します。

サーバー証明書の適切な設定

サーバー証明書の設定が不適切であると、SSL/TLSハンドシェイク中に情報漏洩が発生する可能性があります。

- サーバー設定ファイルで証明書チェーンが適切に構成されているか確認します。

- オープンなSSL診断ツール(例:SSL Labsなど)を利用して、証明書の設定を検証します。

- 設定に問題があった場合は、証明書チェーンの再構築やサーバーソフトウェアの修正を行います。

SNIの暗号化

Server Name Indication (SNI)は、複数のホスト名を持つサーバーがSSL接続を区別するための機能ですが、暗号化されていない場合、傍受されるリスクがあります。

- 最新のTLSバージョン(TLS 1.3)を導入することでSNIの暗号化が可能になります。

- Webサーバーの設定でSNI暗号化をサポートしていることを確認し、必要な設定変更を行います。

- 暗号化が適用されているか、外部ツールでテストを行い確認します。

エンドツーエンドの暗号化を実装

顧客情報を守るためには、データの送信元から受信先までを暗号化するエンドツーエンドの暗号化が必要です。

- 送信元のデータがすべて暗号化されていることを確認します。

- 受信側でも暗号化通信に対応する設定を行います。

- データが暗号化されたまま受信されるように設定し、復号化を行うシステムを導入します。

内部ネットワークの暗号化

社内システム間でのデータのやり取りが非暗号化の場合、内部からの漏洩リスクがあります。

- 社内ネットワーク間の通信にVPNを利用することで、データが第三者に見られるリスクを低減します。※VPNの運用を誤ると逆に脆弱性にもなりかねないので注意が必要です。

- ネットワーク機器の設定を見直し、すべての通信が暗号化されていることを確認します。

- 内部監査を定期的に行い、設定に変更や問題がないかを確認します。

全ページのSSL化

部分的にしかSSLが適用されていないウェブサイトでは、非暗号化ページから情報漏洩のリスクが高まります。

- ウェブサーバーの設定を確認し、すべてのページがSSLに対応するように設定します。

- HTTPからHTTPSへのリダイレクトを設定することで、ユーザーが非暗号化ページにアクセスすることを防ぎます。

- 外部ツールを使用して、SSLがすべてのページに適用されていることを検証します。

アクセス権限の制限

顧客情報へのアクセス権限が必要以上に広範囲に設定されていると、内部漏洩のリスクが高まります。

- 顧客情報にアクセスできる従業員のリストを作成し、必要最小限の権限を設定します。

- アクセス権限の変更は定期的に見直し、不要な権限を削除します。

- 権限変更履歴を記録し、監査に備えます。

ログ監査の実施

顧客情報へのアクセスログを定期的に監査し、不正なアクセスの早期発見に努めます。

- 顧客情報へのアクセスログを収集し、安全な場所に保管します。

- 定期的にアクセスログをレビューし、不審なアクセスがないかを確認します。

- 不正アクセスが発見された場合は、即座に対策を講じ、原因を究明します。

顧客情報の暗号化保存

顧客情報を平文で保存していると、内部からの漏洩リスクが高まります。

- 顧客情報を保存する際にAES-256などの強力な暗号化アルゴリズムを使用します。

- 暗号化キーの管理には、鍵管理システム(KMS)を利用し、安全な環境で保管します。

- 定期的に暗号化キーを変更し、情報漏洩のリスクを最小限に抑えます。

企業の情報漏えいインシデント対応が義務化されています

2022年4月から改正個人情報保護法が施行されました

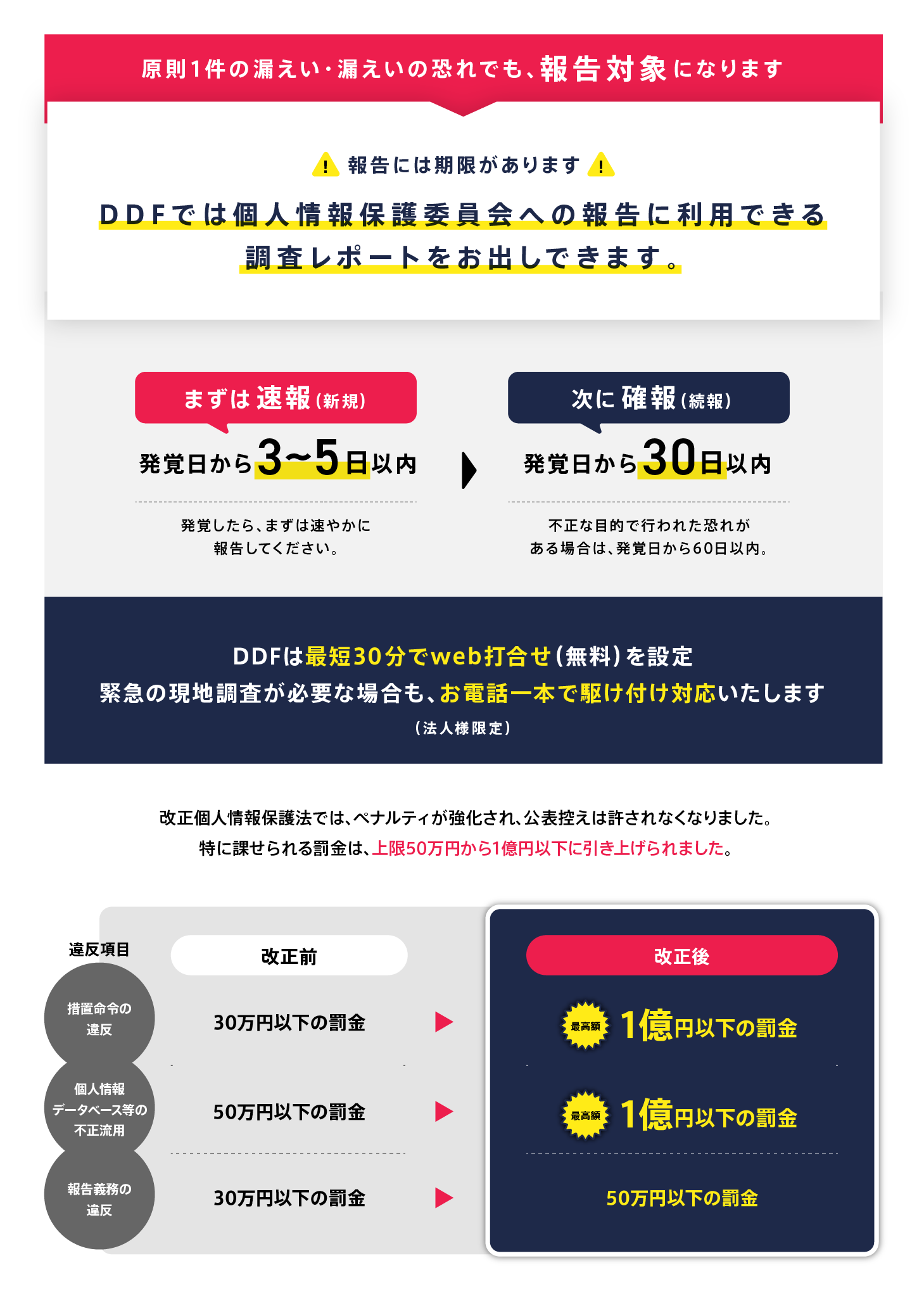

2022年4月に施行された「改正個人情報保護法」では、個人データの漏えい、あるいは漏えいが発生する可能性がある場合、報告と通知が法人に義務付けられました。違反した企業には最大1億円以下の罰金が科せられる可能性もあります。

もし、マルウェア・ランサムウェア感染、不正アクセス、社内不正、情報持ち出しのような情報セキュリティ上の問題が発生した場合、まずは感染経路や漏えいしたデータの有無などを確認することが重要です。

ただ、調査を行うには、デジタルデータの収集・解析などの専門技術が必要です。これは自社のみで対応するのが困難なため、個人情報の漏えいが発生した、もしくは疑われる場合は、速やかにフォレンジック専門家に相談し、調査を実施することをおすすめします。

\相談から最短30分でWeb打ち合わせを開催/

情報漏えい調査はフォレンジック調査の専門家にご相談ください

情報漏えいインシデントが発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

情報漏えいインシデントが発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備での端末の調査・解析、調査報告書の提出ならびに報告会によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しておりますので、お気軽にご相談ください。

官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当とエンジニアが対応させていただきます。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。