2025年に登場したSinobiランサムウェアは、ファイルを暗号化し、復号と引き換えに身代金を要求する二重脅迫と呼ばれる手口を使います。業務データが暗号化されてしまうと、業務継続に深刻な影響を及ぼしかねません。

そこで本記事では、Sinobiランサムウェアの基本的な特徴や取るべき初動対応、予防策について、わかりやすく解説します。

\ランサム被害の調査・感染範囲の特定に対応/

目次

Sinobiランサムウェアとは?

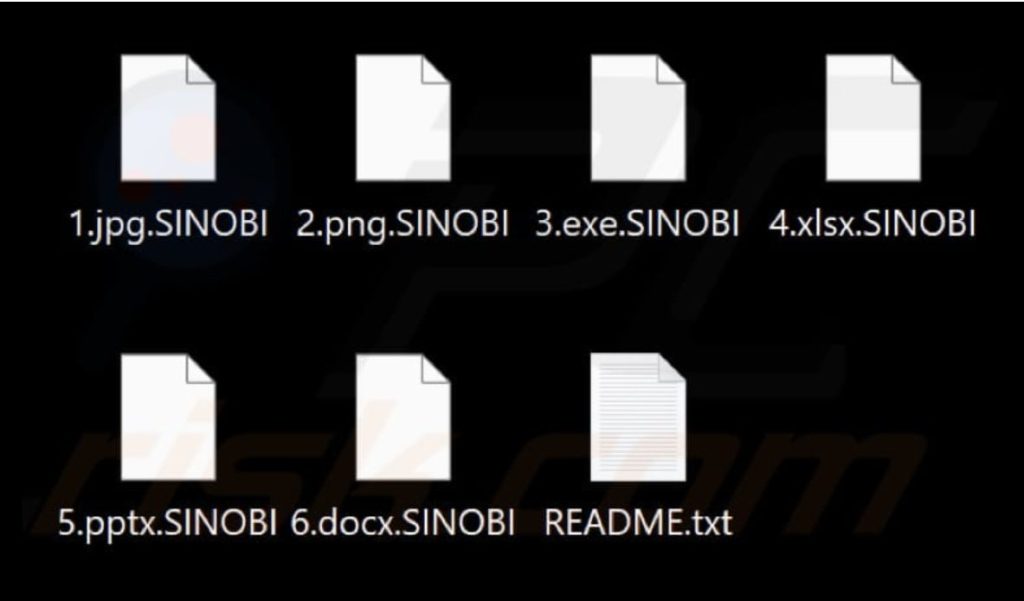

Sinobiランサムウェアは、感染するとファイルに「.SINOBI」の拡張子を付与し、暗号化します。「1.jpg 」のようなファイルがあった場合は、感染すると、「1.jpg.SINOBI 」となります。

画像出典:PCrisk

ランサムノート「README.txt」を残す

Sinobiランサムウェアに感染した端末には、「README.txt」という表題のランサムノート(脅迫文)が残されます。

このランサムノートには、Sinobiランサムウェアの犯行グループと連絡を取るためのURLなどが記載されています。以下は内容を和訳したものです。

こんにちは、Sinobi Groupです。

ご覧の通り、あなたは私たちから攻撃を受けています!私たちと取引をしませんか?下記の手順に従ってご連絡ください。

私たちは政治的な動機を持つグループではなく、金銭のみに関心があり、約束は必ず守ります。良い解決策が見つかった場合、ファイルの暗号化を解除して評判を守るチャンスがあります!

私たちは先延ばしを好みません。7日以内にチャットルームにお越しいただき、交渉を開始してください。

– 1 コミュニケーションプロセス:

ご連絡いただくには、Torブラウザをダウンロードしていただく必要があります。

Torブラウザは以下のリンクからダウンロードできます:

~Torブラウザのリンク~

チャットルームに参加後、無料でいくつかのリクエストをすることができます:

1. テスト復号を行う。

2. 盗まれたファイルのリストを取得する。

最後に、サービス料金について合意する必要があります。お客様の収入証明書類と保険証書を受領していることにご留意ください。

– 2 チャットルームへのアクセス:

アクセスするには、以下のいずれかのリンクをご利用ください。

1.

~Torブラウザのリンク~

2.

~Torブラウザのリンク~

(中略)

お住まいの国でTorがブロックされている場合は、こちらのリンクをご利用ください:~Torブラウザのリンク~

あなたの固有ID: [snip] – チャットルームへの登録にご利用ください。

– 3 ブログ:

アクセスするには、以下のリンクのいずれかをご利用ください。

1:

~Torブラウザのリンク~

(中略)

お住まいの国でTorがブロックされている場合は、こちらのリンクをご利用ください: ~Torブラウザのリンク~

– 4つの推奨事項:

サードパーティ製のプログラムを使用してファイルを復元しようとしないでください。損害が発生するだけです。

コンピューターの電源を切ったり、再起動したりしないでください。

先延ばしにしないでください。

Sinobiランサムウェアに狙われやすい業界

Sinobiランサムウェアは2025年11月時点で、アメリカを中心に、ヘルスケア、製造業、建築業、金融、教育業界で複数の感染事例が報告されています。

これらの業界が狙われやすい理由として、主に以下の要素が挙げられます。まず、データの価値が高く、システム停止による事業インパクトが大きいため、身代金を支払ってでも早期復旧を図ろうとする傾向があります。

また、セキュリティ対策の不備や、専門人材の不足により、攻撃の侵入口となる脆弱性が放置されやすい環境にあることも要因です。

病院・医療機関のランサムウェア感染対応の流れについて詳しく知りたい方はこちら>

ランサムウェア感染時の初動対応

ランサムウェアに感染した可能性がある場合、最優先で取り組むべきは被害の拡大防止と、証拠の保全です。操作を誤ると暗号化がさらに進行したり、ログが消去されて原因が追えなくなる危険性があります。以下に、実際の初動対応における3つの基本ステップを紹介します。

ランサムウェアに感染した端末を隔離する

感染が疑われる端末やサーバーをネットワークから速やかに切り離します。ただし、電源を落とすと証拠が消える恐れがあるため、シャットダウンせず現状を維持することが重要です。

- 対象端末・サーバーの通信を遮断(LANケーブル抜去や無線OFF)

- 感染状況のスナップショットやランサムノートをスクリーンショットする

ランサムウェア感染の証拠保全を行う

ランサムウェアの感染経路や感染範囲を今後の調査で特定するために、ファイル構成やログデータなどの証拠を変更せずに保存しておく必要があります。脆弱性などを発見する妨げとなるため、自力でランサムウェアを削除したり、クリーンアップすることは避けてください。

- 対象端末のイメージバックアップを取得する(専用ツールの使用を推奨)

- ログファイルやバックアップデータの退避と整合性を記録する(ハッシュ値など)

- 操作履歴、復号メモ、ファイル変更日時を含む証跡の保持

影響範囲の把握

どのサーバーや共有フォルダが暗号化されたのか、何人のユーザーに影響が出ているのかを把握することで、対処方針が明確になります。

- 暗号化されたフォルダ・ファイルの一覧作成

- ログから感染拡大のタイムラインを作成

- 影響範囲ごとに暫定対応策と復旧優先度を決定

ランサムウェア感染調査会社に相談する

ランサムウェアの感染やシステムの異常に気づいた段階での初動対応が、その後の調査や復旧の成否を大きく左右します。

特に、ファイルの暗号化やログの改ざんが行われている場合には、証拠が消失するリスクがあるため、独自の判断で対応を進めることは避けるべきです。

ランサムウェア感染調査会社では、以下の調査を行います。

- 感染経路や侵入手口の特定

- 被害範囲の把握

- フォレンジック調査による証拠保全

- 調査報告書の作成(法的対応・経営層報告用

このように、インシデント対応を一貫してサポートする体制が整っています。技術力と経験を持つ第三者による客観的な調査は、社内対応では見落とされがちな脅威の全体像を明らかにするうえで、非常に有効です。

ランサムウェア感染の疑いがある場合は、速やかに外部の専門機関へ相談することが、被害を最小限に抑えるための最善策です。

当社「デジタルデータフォレンジック(DDF)」では、官公庁・上場企業・法律事務所など多数の実績を持ち、24時間365日体制で相談を受け付けています。

\ランサム被害の調査・感染範囲の特定に対応/

詳しく調べる際はフォレンジック調査会社に相談を

サイバー攻撃、不正アクセス、マルウェア感染のような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

サイバー攻撃、不正アクセス、マルウェア感染のような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

特に、法的手続きが絡むケースや被害が広範囲に及ぶ場合は、専門家の力を借りることで被害の最小化と信頼性の高い証拠の収集が可能です。

>情報漏えい時の個人情報保護委員会への報告義務とは?詳しく解説

当社では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックの強み

デジタルデータフォレンジックは、迅速な対応と確実な証拠収集で、お客様の安全と安心を支える専門業者です。デジタルデータフォレンジックの強みをご紹介します。

累計相談件数47,431件以上のご相談実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積47,431件以上(※1)のご相談実績があります。また、警察・捜査機関から累計409件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、17年連続国内売上No.1のデータ復旧技術(※3)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※3)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2023年)

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。

ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

デジタルデータフォレンジックでは、相談から初期診断・お見積りまで24時間365日体制で無料でご案内しています。今すぐ専門のアドバイザーへ相談することをおすすめします。

Sinobiランサムウェアへの効果的な対策

ランサムウェア被害は感染後の対応だけでなく、事前の対策が極めて重要です。特に、パッチ適用やアクセス制限、バックアップ体制の整備など、基本的なセキュリティ対策の徹底が被害の軽減につながります。

システム・ソフトウェアの更新

OSや業務ソフトウェアに存在する脆弱性(セキュリティの穴)を悪用されると、攻撃者に侵入を許してしまう恐れがあります。これを防ぐには、常に最新の状態を保つことが基本です。

- WindowsやmacOS、主要な業務ソフトの自動アップデート機能を有効に設定する

- 月1回程度の頻度でアップデートが正しく適用されているかチェックする

- ベンダーのリリースノートやセキュリティ情報をチェックし、全社で導入しているソフトウェアのアップデート情報を確認する

- 「脆弱性スキャナ」などを使って、未修正の脆弱性が社内ネットワークに残っていないかを定期診断する。

バックアップの有効活用

ランサムウェアによってデータが暗号化されると、元に戻すのはほぼ不可能です。そのため、バックアップが最後の砦になります。

- 定期的なオフラインバックアップを実施する

- バージョン管理と多重保存(ミラーリング)を行う

- リストア手順の訓練や検証(DRテスト)を行う

権限管理を行う

攻撃者が一台の端末に侵入した後、権限のあるアカウントを使って他の端末やサーバに感染を拡大する(横展開)ケースが多発しています。これを防ぐには、アクセス権限の最小化が重要です。

- 一般社員のローカル管理者権限を制限・禁止・削除する

- 業務や部署単位でアクセス制御を設定する

- ログ監視と権限変更履歴の記録を取る

ゼロトラスト型ネットワークの導入

信頼しない前提でアクセス制御を行う「ゼロトラスト」モデルを採用することで、侵害後の被害を抑制できます。

- ID・パスワードだけでなく、端末認証や多要素認証(MFA)を設定する

- アクセスの都度ポリシー評価を行う仕組みを導入する

- マイクロセグメンテーションによるネットワーク分割を実施する

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。