サプライチェーン攻撃は、近年急増しているサイバー攻撃の一つであり、企業が外部のサプライヤーやサービスプロバイダーを通じて受ける脅威です。この攻撃では、サプライヤーが持つ脆弱性を悪用し、攻撃者が本来のターゲットである企業や個人に間接的にアクセスを試みます。

サプライチェーン攻撃は非常に複雑で検出が難しく、その被害は甚大です。本記事では、サプライチェーン攻撃の侵入経路、症状、具体的な対処法について詳しく解説します。

目次

サプライチェーン攻撃の仕組みと侵入経路

サプライチェーン攻撃は、攻撃者がターゲットとなる企業に直接攻撃するのではなく、サプライヤーやパートナー企業の脆弱性を悪用する手法です。これにより、攻撃者は比較的警戒が緩いシステムやプロセスを通じて、間接的にターゲットに到達します。

1. ソフトウェアのアップデートを悪用した攻撃

サプライチェーン攻撃の中でも特に危険なのが、ソフトウェアのアップデートを悪用する手法です。多くの企業はサードパーティのソフトウェアを使用しており、そのアップデートが重要な脆弱性の入り口となります。

攻撃者は、サプライヤーのアップデートサーバーを乗っ取り、悪意のあるコードを含む偽のアップデートを配信します。ターゲット企業は、この偽のアップデートをインストールすることで、自らのシステムにマルウェアを導入してしまいます。

2. ハードウェアのサプライチェーンを狙った攻撃

ハードウェアのサプライチェーン攻撃は、製造段階でデバイスにバックドアや不正なコンポーネントが仕込まれる攻撃です。攻撃者は、サプライヤーの脆弱性を利用し、ハードウェアに悪意あるコードや回路を埋め込みます。

この不正なコンポーネントは、企業のシステムに組み込まれると、攻撃者がリモートで制御したり、データを盗み出したりすることが可能です。

3. サービスプロバイダーを通じた侵入

多くの企業はクラウドサービス、ITサポート、サーバーホスティングなどの業務を外部のサービスプロバイダーに委託していますが、これらのプロバイダーが攻撃対象となった場合、関連する全ての企業が連鎖的に影響を受ける可能性があります。

攻撃者は、まずプロバイダーの脆弱性を狙い、管理者権限やシステムアクセスを乗っ取ります。特に危険なのは、委託されたITシステムの管理者権限が乗っ取られた場合で、サプライチェーン全体のシステムに不正アクセスできる状態を作り出します。これにより、プロバイダーを通じてターゲット企業のデータやシステムが侵害され、機密情報の漏洩や不正な操作が行われるリスクが高まります。

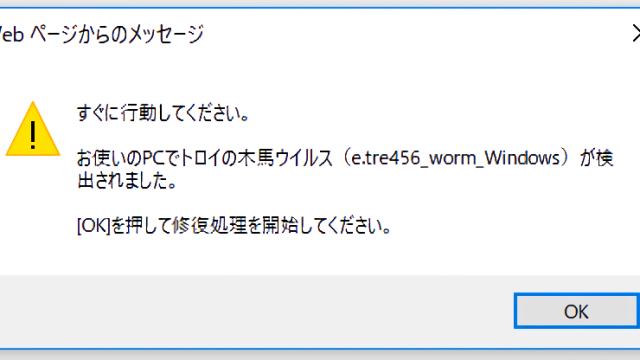

サプライチェーン攻撃による症状と危険性

サプライチェーン攻撃の影響を受けた場合、その症状は表面的には現れにくいですが、背後では大きな被害が進行していることが多いです。以下に、代表的な症状と危険性を紹介します。

1. システムの遅延や異常な動作

攻撃者がシステムに侵入した後、特定のプロセスを監視したり、データを流出させるためにリソースを消費することがあります。このため、システム全体のパフォーマンスが低下し、処理速度が遅くなる、または不定期にシステムエラーが発生するといった症状が見られます。

2. データの不正アクセスや流出

サプライチェーン攻撃の目的は、最終的にターゲットの企業や顧客データにアクセスすることです。このため、システムに侵入した後、機密データや個人情報が盗まれるリスクがあります。特に金融データや知的財産に関する情報が流出することは、企業にとって致命的な打撃となるでしょう。

3. セキュリティアラートの増加

攻撃者がシステムに不正アクセスした際、セキュリティツールやログ監視ツールによって異常なアクティビティが検出されることがあります。これにより、管理者が不正アクセスの兆候を察知できる場合もありますが、適切な対応が取られなければ、攻撃は進行し続けます。

サプライチェーン攻撃を受けた場合の対処法

サプライチェーン攻撃を受けた場合、被害を最小限に抑えるためには、迅速かつ適切な対応が求められます。以下に、具体的な対処法を解説します。

1. 攻撃の兆候を早期に検出する

サプライチェーン攻撃を受けた際、最も重要なのは攻撃の兆候をいち早く検出することです。システムやネットワークの監視を強化し、異常な動作や不正なアクセスが検知された場合には即座に調査を行います。セキュリティツールやSIEM(Security Information and Event Management)を活用して、不正アクセスの兆候や異常なトラフィックをリアルタイムで監視することが効果的です。

2. 侵入経路の特定と封鎖

攻撃の兆候が検出された場合、まず行うべきは侵入経路の特定と封鎖です。サプライヤーや委託先、ソフトウェアアップデートの履歴を確認し、どこから攻撃が行われたかを特定します。侵入経路が特定されたら、該当するシステムやネットワークを一時的に隔離し、他のシステムへの波及を防ぎます。

3. フォレンジック調査の実施

サプライチェーン攻撃を受けた場合、被害範囲を正確に把握し、攻撃の詳細を明らかにするためにフォレンジック調査が必要です。

フォレンジック調査とは端末などを調査することで、サイバー攻撃などの詳細な手法や経路を明らかにし、どのシステムやデータが影響を受けたかを特定して適切なセキュリティ対策に繋げます。

詳しく調べる際はフォレンジック調査の専門家に相談する

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

ハッキング、不正アクセス、乗っ取り、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。

フォレンジック調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。

法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しております。官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当者が対応させていただきます。

まずは、お気軽にご相談ください。

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

サプライチェーン攻撃を未然に防ぐための予防策

サプライチェーン攻撃は、その複雑さから防ぐことが難しいですが、事前にしっかりとした予防策を講じることでリスクを軽減できます。以下に、サプライチェーン攻撃を防ぐための効果的な予防策を紹介します。

1. サプライヤーとのセキュリティ協定の強化

サプライチェーン攻撃のリスクを最小限に抑えるためには、サプライヤーとのセキュリティ協定を強化することが重要です。サプライヤーがセキュリティポリシーに従っているかどうか、定期的な監査を行い、脆弱性がないか確認します。また、サプライヤーとの契約には、セキュリティに関する明確な要件を含め、脆弱性が発見された場合の対処手順を明記しておくことが重要です。

2. ソフトウェアアップデートの検証

サプライチェーン攻撃では、ソフトウェアアップデートを通じて悪意のあるコードが配信されることが多いため、アップデートが本当に正規のものであるかを検証するプロセスが必要です。信頼できるアップデートソースからのみソフトウェアを取得し、署名の確認やハッシュ値の検証を行うことが推奨されます。

3. 定期的な脆弱性スキャンとパッチ適用

サプライチェーンの各段階における脆弱性を最小限に抑えるためには、定期的な脆弱性スキャンとパッチの適用が不可欠です。特に、外部からアクセス可能なシステムやネットワークに対しては、セキュリティパッチを適切に適用し、常に最新の状態を維持する必要があります。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。