WindowsPCの操作ログには、PCの使用履歴や操作内容が記録されています。もし社内でデータの改ざん、不正アクセス、情報漏えいなどの不正行為が発覚し、具体的に何が行われたのかを明らかにする場合、社内不正やサイバー攻撃などのインシデントの詳細を調査するうえで操作ログは重要な役割を果たします。

元々自力でログ確認を検討している場合でも、通常起動して触ると新しい痕跡が記録され、証拠保全の観点ではリスクになるため、絶対に触らず専門のフォレンジック調査会社へご依頼ください。

この記事では、WindowsPCの操作ログの取得方法について解説します。

目次

Windows PC で調査できるログの種類

操作ログとは、ユーザーがPCでどのような操作を行ったかについての記録です。操作が行われた日時や時間帯が記録され、情報持ち出しや不正アクセスなどのインシデントが発生した時期をしぼり、どのような操作が行われていたのか正確に把握することができます。

インシデント発生時の証拠収集で調査できる主なPCログの種類には以下のものがあります。

| 種類 | 解説 |

| 操作ログ | コンピュータ上で行われたユーザーの操作やシステムの動作を記録したデータ。アプリケーションの起動や終了、ファイルの作成や変更、システムエラー、ログインやログアウトの情報などが含まれます。 |

| 通信ログ | コンピュータやネットワーク機器が行う通信の詳細を記録したデータ。送受信されたデータの日時、通信相手のIPアドレスやポート番号、プロトコルの種類、データ量などが含まれます |

| 認証ログ | ユーザーやシステムがアクセスを試みた際の認証に関する情報を記録したログ。ユーザー名やIPアドレス、認証の成功または失敗の結果、認証が行われた日時などが含まれます。 |

| イベントログ | システムやアプリケーションで発生したさまざまなイベントを記録したログ。システムの起動やシャットダウン、アプリケーションのエラー、セキュリティに関する警告、サービスの開始や停止などの情報が含まれます。 |

| 設定変更ログ | システムやアプリケーションの設定が変更された際に、その内容を記録するログ。どの設定がいつ変更されたか、変更を行ったユーザー、変更前後の設定値などが含まれます。 |

| エラーログ | システムやアプリケーションがエラーを検出した際に、その詳細を記録するログ。エラーが発生した日時、エラーメッセージ、エラーの原因や発生場所、影響範囲などが含まれます。 |

PCの操作ログはどこまでわかる?社内不正の調査方法までを徹底解説>

Windows PC の操作履歴を確認する方法

以下では自力でWindows PCの操作ログを確認する方法を解説する。ただし注意点として、通常起動した状態で操作すると新たな痕跡(ログ・キャッシュ・タイムスタンプ)が追加されてしまいます。そのため、後日フォレンジック調査会社に正式依頼する場合、証拠保全の観点でリスクが生じるため、確認は自己責任でお願いします。

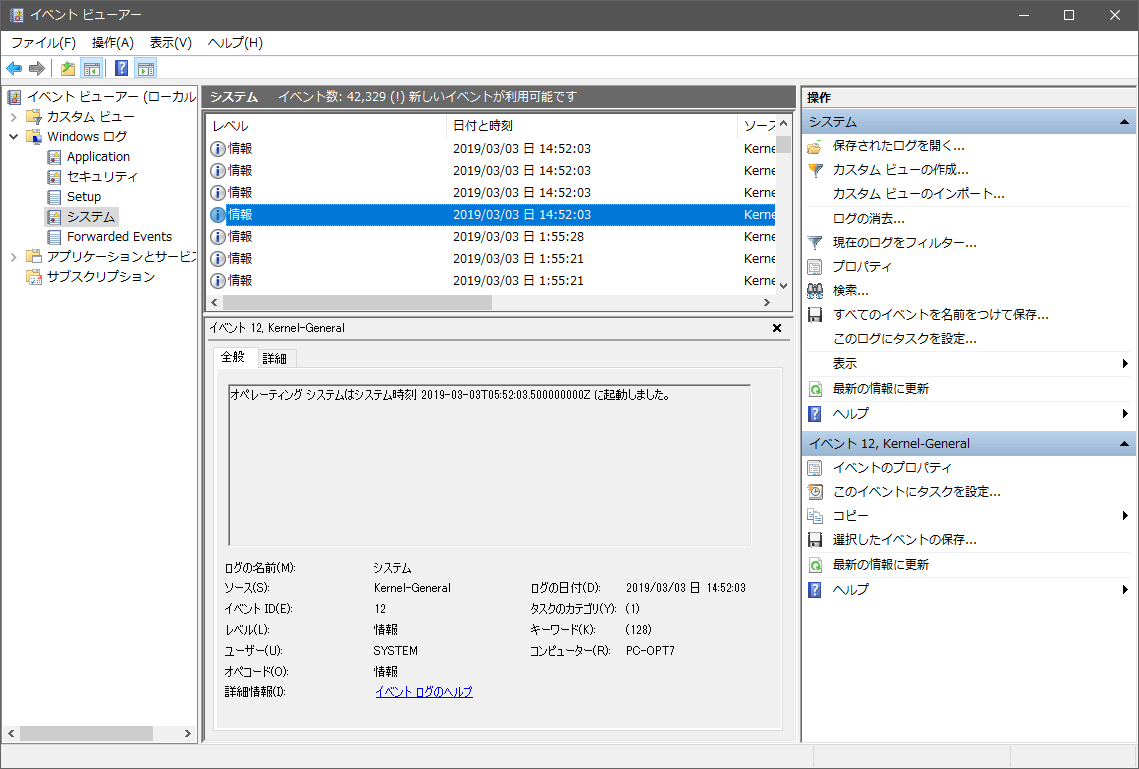

イベントビューアーを使ってシステムログを確認

イベントビューアーは、Windows OSに標準搭載されているログ閲覧ツールで、OSの起動・シャットダウン、ログオン/ログオフ、エラー情報などが記録されています。

イベントビューアーの使い方と活用法―不正の証拠を掴むログ調査について解説>

起動手順

- スタートメニューをクリックし、「イベントビューアー」と検索して選択。

- 左側ペインで「Windowsログ」→「システム」または「セキュリティ」「アプリケーション」を選択。

- 中央に表示されるイベント一覧から、対象の項目をダブルクリックして詳細を確認。

主なログの内容

| ログ種類 | 内容の例 |

|---|---|

| システム | 起動・シャットダウン、デバイス接続、ドライバ動作など |

| セキュリティ | ログオン・ログオフ、監査イベント(4624ログオン成功、4625失敗など) |

| アプリケーション | アプリのエラー、インストール履歴など |

パソコンに接続されたUSBメモリの接続履歴について知りたい方はこちら>

タイムライン機能でアクティビティ履歴を確認

Windows 10には「タイムライン」という機能があり、過去に開いたファイル・フォルダ・Webサイトなどを時系列で一覧表示できます。

起動手順

- タスクバーの「タスクビュー」アイコンをクリック。

- または「Windowsキー + Tab」キーを押してタイムラインを表示。

- 日付ごとの操作履歴が表示され、対象のアクティビティをクリックすると再実行可能。

補足事項

- 最大で30日分の履歴が保存される

- ただしクラウド同期機能はすでに終了しており、複数端末間での共有は不可

- Windows 11ではタイムライン機能そのものが廃止

注意点と活用上のリスク

操作履歴の確認は便利ですが、以下のような制限や注意点があります

- イベントビューアーは「システム・アプリケーションの動作ログ」中心で、個々のファイル操作までは確認できない。

- タイムラインはすべての操作を記録しているわけではなく、無効化されていた場合や履歴が削除されていた場合は確認できない。

- 調査目的でむやみに操作すると、新たな痕跡が上書きされ、証拠保全の観点では不利になる。

このように、不正調査や法的対応を見据えるなら、専門家によるフォレンジック調査(ログ保全・解析)が必須となります。

WindowsPCの操作ログの取得が必要な場面

Windows PCの操作ログは、従業員の行動監視、システムトラブルの調査、セキュリティインシデント対応などにおいて極めて重要な情報源です。ログは「問題が起きた後の対応」だけでなく、予兆を検知して早期対処につなげるリスク管理の手段としても有効です。

ただし標準ログで把握できる範囲には限界があるため、必要に応じて監査ポリシーの有効化やSysmon/EDRなどの専用ツールを組み合わせて活用することが望まれます。

勤怠管理

WindowsPCでログオン・ログオフの時刻を確認することで、社員のPC使用開始・終了時間を把握できます。これによりリモートワークやフレックスタイム制の勤務実態を客観的に裏付けることが可能です。

ただし、PCが起動していても放置されていれば「勤務実態」とは一致しないため、より正確な稼働状況を追いたい場合はアプリ使用履歴や入力ログを記録する専用ツールとの併用が必要です。

システムパフォーマンスチェック

Windowsのシステムログには、デバイス障害やサービス停止、ドライバクラッシュといったエラーや警告が記録されます。これにより不調の兆候を把握することが可能です。

一方で、CPUやメモリ使用率などのリソース状況はイベントビューアーには出ないため、パフォーマンスモニターやリソースモニターを組み合わせて確認するのが現実的です。

インシデントの調査

セキュリティインシデントが発生した際、Windowsの操作ログに不正ログイン(4625: ログオン失敗)や不審なユーザーアクティビティなどがセキュリティログに残ります。これにより「誰が・いつアクセスしたか」を追跡可能です。

ただし、ファイルの削除や改ざんといった操作は既定では記録されません。

特定のユーザーが深夜にアクセスしていた、普段利用しないアプリケーションを起動していたなどの異常動作もログから把握可能です。こうしたログを時系列に整理・分析することで、誰が、いつ、何を行ったかを正確に再現し、不正行為の証明や責任の所在の特定に役立ちます。

情報漏洩の調査

クラウドストレージや外部メールサービスへのアクセス記録からも、漏洩行為の兆候を把握できます。ログに基づいて、特定の従業員が退職前に大量のファイルを操作していたなどの不審行動が明らかになれば、懲戒処分や損害賠償請求の根拠として活用できます。

USBデバイスの接続履歴はシステムログに記録されるため、外部ストレージが使用された事実はWindows PCから把握できます。

ただし、どのファイルがコピーされたかまでは標準ログでは追えません。

クラウドストレージや外部メールへの持ち出し調査も、Windows単体では限定的であり、

証拠性を担保するためには、ログの早期保全と第三者調査の導入が望まれます。

Windows PCの操作ログから不正の痕跡を探す方法

ここでは操作ログから不正の痕跡(不審なアクティビティ)を探す基本的な方法を解説します。

ただし調査対象は状況ごとに異なるため、「何を調べたいのか」(例:ファイルの読み書き履歴、USBメモリの接続・取り外し履歴など)を明確にしたうえで取り組むことが重要です。

操作ログから不審なアクティビティを探す基本的な方法

操作ログから不審なアクティビティを探す方法は次のとおりです。

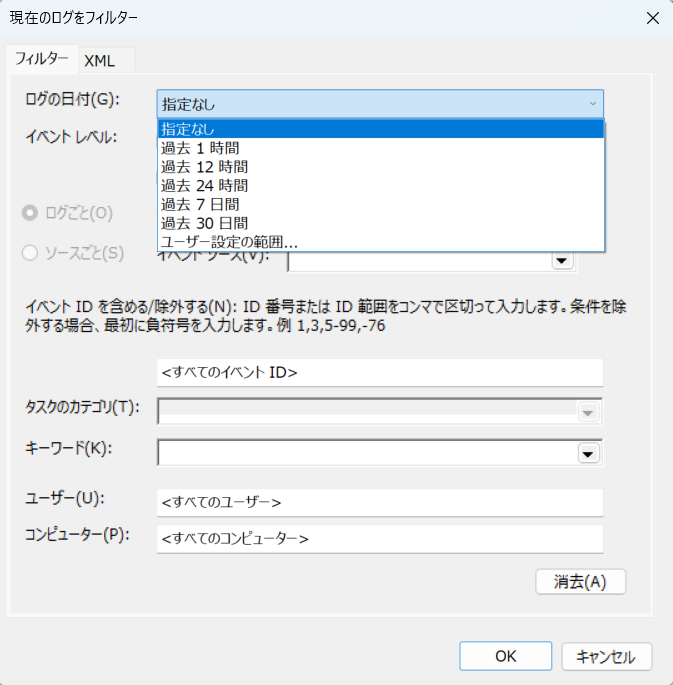

- イベントビューアを使用して、Windowsログから注目するログを分析します。

- ログオン失敗の連続(Event ID 4625)、権限昇格の試行(Event ID 4672)、不審な時間帯のログオン(Event ID 4624)など不審なアクティビティを探す。

- 次に不正の痕跡を見つけるため、「現在のログをフィルター」の項目から操作ログを特定の日時範囲、ユーザー、イベントIDなどでフィルタリングします。

ファイルの読み書き履歴から不審なファイル操作を探す方法

Windowsのセキュリティログを使うと、ファイルのアクセス履歴を確認できます。

- スタートメニューから「イベントビューア」を検索して起動します。

- 左側のパネルから「Windows ログ」を展開し、「セキュリティ」を選択します。

- 右側のパネルで「フィルタの作成」をクリックします。

- フィルタの設定画面で、以下のような条件を指定します。

- イベントレベル:成功と失敗の両方のイベントを含めるため、レベルを「情報」や「監査成功/失敗」に設定します。

- イベントID:ファイルの読み取り記録(MicrosoftイベントID: 4656)とファイルの書き込み記録(MicrosoftイベントID: 4663)を含めるため、IDを指定します。

- ソース:イベントのソースを「Microsoft-Windows-Security-Auditing」に設定します。

- 設定が完了したら、「OK」をクリックすると、イベントの一覧で、ファイルの読み書きに関連するイベントを確認できます。

- ファイルアクセスイベントの一覧から、不審な活動や異常なパターンを特定します。

以上で紹介したイベントは 既定では出力されず、事前に監査ポリシー「オブジェクトアクセス」を有効化し、対象のファイルやフォルダにSACL(監査設定)を付与する必要があります。

ログ解析ツールで操作ログを調査する方法

イベントビューアだけでは管理が大変なため、SIEMやログ解析ツールを使って調査を行うのが現実的です。

ただし、一部の簡易ツールではログの編集や改ざんが可能で、証拠能力が担保されない場合もあります。

社内不正や訴訟を想定した調査では、むやみに自前で触らず、フォレンジック調査会社に依頼し、適切な手順で証拠保全・解析を行うことが重要です。

デジタルデータフォレンジックでは、ログの改ざんや削除がないことの証明と、調査内容を記したレポートの作成が可能です。見積もり相談に無料で対応していますので、まずはお気軽にご相談ください。

\匿名相談OK・ご相談前にNDA締結可能/

WindowsPCの操作ログを取得・管理するときの注意点

WindowsPCの操作ログは高い証拠価値を持つ一方、個人情報やプライバシーに関わる側面もあるため、取得・保管には細心の注意が必要です。以下では、操作ログを扱ううえで企業が守るべきポイントを解説します。

時刻をシステム内で統一する

操作ログの正確な分析には、すべての端末・サーバの時刻が同期されていることが前提です。ログ間で数分でもずれがあると、時系列の再現や不正行為の前後関係の判断が困難になります。

特に、複数端末の操作や外部通信のトレースには、時刻の整合性が欠かせません。そのため、WindowsのNTP(ネットワーク時刻プロトコル)を利用し、社内の基準サーバで時刻を一括管理することが推奨されます。調査時の信頼性を高めるためにも、日常的な時刻管理は基本中の基本です。

WindowsPCの操作ログのバックアップを取る

操作ログは一定期間で上書きされる性質があり、放置しておくと重要な記録が失われる可能性があります。また、事件発生後に改ざんや削除を試みられるリスクもあるため、ログは定期的にバックアップし、別媒体やセキュリティ領域で保管することが重要です。

バックアップには自動取得ソフトやSIEM、EDR製品の活用が効果的です。保管先にはアクセス制限を設け、証拠性を損なわない運用体制を構築することで、調査や訴訟時に有効な証拠として活用できます。

PCの操作ログの取り扱い規則を定める

操作ログには個人の行動履歴や業務上の機密情報が含まれるため、就業規則やセキュリティポリシーに、ログ取得の目的、対象範囲、保存期間、閲覧権限などを明示し、従業員に周知しておくことで、法的トラブルの発生を防ぐことができます。

WindowsPCの操作ログの不正利用が行われない仕組みを作る

WindowsPCの操作ログは有事の際の証拠となる一方、内部の関係者によって悪用されるリスクも存在します。たとえば、ログを閲覧・編集できる管理者が不正操作を隠ぺいしたり、第三者に漏洩させたりする可能性もゼロではありません。

そのため、ログの保管先や監査権限にアクセス制御を設け、管理者の操作履歴も含めて記録することが求められます。SIEMやEDR製品による多段階監視や、第三者監査の仕組みを導入することで、ログの信頼性と安全性を高めることができます。

以上の点に注意して、万が一情報持ち出しやサイバー攻撃の被害に遭った場合、ログから痕跡を正確に発見できるようにしておきましょう。フォレンジック調査会社に相談すると、調査が迅速に進みます。

匿名でも相談可能ですので、相談したことを社内に知られたくない場合でもご相談ください。

Windows PC の操作ログ調査を行う場合、専門業者に相談する

適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。特に、法的手続きが絡むケースや被害が広範囲に及ぶ場合は、専門家の力を借りることで被害の最小化と信頼性の高い証拠の収集が可能です。

当社では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックの強み

デジタルデータフォレンジックは、迅速な対応と確実な証拠収集で、お客様の安全と安心を支える専門業者です。デジタルデータフォレンジックの強みをご紹介します。

累計相談件数47,431件以上のご相談実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積47,431件以上(※1)のご相談実績があります。また、警察・捜査機関から累計409件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、17年連続国内売上No.1のデータ復旧技術(※3)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※3)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2023年)

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。

ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

デジタルデータフォレンジックでは、相談から初期診断・お見積りまで24時間365日体制で無料でご案内しています。今すぐ専門のアドバイザーへ相談することをおすすめします。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。