パソコンがハッキングされると、機密情報の盗難、データ改ざん、アカウント乗っ取り、マルウェア感染、データリーク(晒し)など、犯罪に悪用される可能性があります。パソコンがハッキングされているか調べる方法として以下の方法があります。

- パソコンがハッキングされている兆候を確認する

- パソコンのシステム異常を確認する

- パソコンにセキュリティツールを使用する

- パソコンのイベントログを確認する

- フォレンジック調査の専門業者に依頼する

もし、パソコンがハッキングされた・されているか不安な場合は、すぐにフォレンジック調査会社に相談することをおすすめしますが、この記事では、自分で行えるパソコンがハッキングされているか調べる方法についても解説しています。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

目次

パソコンがハッキングされている兆候を確認する

パソコンがハッキングされると、さまざまな兆候が現れることがあります。以下のチェックポイントを参考に、ハッキングの可能性を確認しましょう。ハッキングの兆候が確認できた場合は、フォレンジック企業でさらに詳しく調査しましょう。

パスワードリセットメールや2FAコードが届いていないか確認

多くのハッカーは、アカウントを乗っ取る際にパスワードをリセットしようとします。このため、身に覚えのないパスワードリセットメールや、2要素認証(2FA)コードの通知を受け取った場合は警戒が必要です。

メールを確認

主要なメールアカウント(Gmail、Yahoo!メール、Outlookなど)を開き、「パスワードリセット」や「セキュリティコード」というキーワードで検索します。もし覚えのないパスワードリセットのメールが届いていた場合、不正アクセスの可能性が高いです。

SMSや認証アプリをチェック

2要素認証(2FA)を設定している場合、不正アクセスを試みた者が認証コードを要求することがあります。自分がログインを試みていないのにコードが送られてきた場合、誰かが不正アクセスを試みている可能性が高いです。

ログイン履歴の確認

多くのサービスではログイン履歴が記録されます。不正アクセスのログイン履歴をチェックすることで、不審なログインを特定できます。

主要なオンラインアカウント(Google、Facebook、Microsoft、Appleなど)のログイン履歴を確認

それぞれの「アカウント設定」→「セキュリティ」→「最近のアクティビティ」または「ログイン履歴」のセクションを確認します。身に覚えのないデバイスやIPアドレスが記録されていないかチェックしましょう。

- Google: Googleアカウントにログイン後、左側のメニューから「セキュリティ」を選択し、「あなたのデバイス」や「最近のセキュリティイベント」をチェックします。特に、見覚えのない端末や国・地域のログインがないか確認してください。

- Facebook: Facebookの「設定とプライバシー」→「設定」→「セキュリティとログイン」に移動し、現在ログインしているデバイスの一覧や、過去のアクセス履歴を確認します。もし不審なアクセスがあれば、直ちにログアウトやアクセス削除の操作を行います。

- Microsoft: Microsoftアカウントのセキュリティ設定から、最近のログイン活動を確認できます。ここでは、不明なIPアドレスやデバイスがないか、また、ログイン日時と位置情報を詳細にチェックすることが重要です。

- Apple: Apple IDの管理ページでも、信頼できるデバイスのリストが確認できるため、そこに身に覚えのないデバイスが登録されていないかを確認してください。

使用デバイスの確認

オンラインアカウントにアクセスしているデバイスの一覧は、アカウントセキュリティを保つ上で重要な情報です。以下の手順で確認しましょう。

- 各サービスのアカウント設定内にある「デバイス管理」や「ログイン情報」セクションで、現在アクセス中または過去にアクセスした全デバイスの一覧を表示させます。

- 自分が普段利用しているPC、スマートフォン、タブレットなどのデバイスがリストアップされているか確認し、もし不明なデバイスや端末が含まれている場合は、その詳細(アクセス日時、IPアドレス、国・地域)をチェックします。

IPアドレスの確認

ログイン履歴に記録されるIPアドレスは、アクセス元の国や地域を示す重要な手掛かりとなります。以下の方法でチェックし、異常があれば対策を講じましょう。

- アカウントのログイン履歴やセキュリティ設定画面に表示されるIPアドレス情報を確認し、普段自分がアクセスしている地域と比較します。

- 見慣れない国や都市、または全く異なる地域からのアクセスが記録されている場合は、これがハッキングや不正アクセスの兆候である可能性が高いです。

アカウントの異常な動き

ハッキングされると、アカウント内で不審な操作が行われることがあります。特に以下のような動きがあれば注意が必要です。

メール送信履歴を確認

自分のメールアカウントから見覚えのないメールが送信されていないか確認する。

自分が行っていない投稿や、送信した覚えのないメッセージがないか、または削除されたはずの内容が再投稿されていないかを確認します。ログイン履歴や端末情報も見直し、見慣れないログインがないかをチェックしましょう。

SNSアカウントの投稿履歴

Facebook、Twitter、InstagramなどのSNSアカウントも、定期的に活動履歴をチェックすることが大切です。自分が行っていない投稿や、送信した覚えのないメッセージがないか、または削除されたはずの内容が再投稿されていないかを確認します。

クラウドストレージのファイル操作履歴

Google DriveやDropboxで、勝手にファイルが削除・変更されていないか確認します。

ファイルの作成、変更、削除が行われた日時や操作内容を確認し、自分で実施していない操作があれば注意が必要です。特に、重要なファイルや機密情報を扱っている場合は、直ちに対応することが求められます。

クレジットカードや銀行口座の不審な履歴

クレジットカードや銀行口座の不審な履歴を確認する方法について説明します。

オンラインバンキングの履歴をチェック

不審な取引や少額決済がないか確認します。不正出金に便乗した詐欺にも注意が必要です。銀行や金融機関からの連絡があれば、直接問い合わせるなどして確認しましょう。

クレジットカードの利用履歴を確認

クレジットカードの利用明細を定期的に確認し、身に覚えのない請求がないかチェックします。インターネットで利用したサービス名と明細上の店名が異なる場合もありますので注意が必要です。

ファイルの検索

ハッカーは、侵入後にマルウェアや悪質なファイルをパソコンの中に残す場合があります。

最近変更されたファイルをチェック

Windowsでは「エクスプローラー」で「更新日」で並び替え、最近変更されたファイルを確認しましょう。MacではFinderの「最近使用したファイル」からチェックします。

不審なファイルの有無を確認

知らないプログラムや拡張子のファイルが存在しないか確認しましょう。(例:.exe, .bat, .scr, .dll)。

もし不審な点を確認できた場合は、専門の調査会社でさらに詳しく調査することをおすすめします。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

パソコンのシステム異常を確認する

パソコンがハッキングされると、さまざまな兆候が現れることがあります。以下のチェックポイントを参考に、ハッキングの可能性を確認しましょう。

CPU使用率の確認

お使いのパソコンがハッキングされた場合、いつもと違う動作をしたり、データ使用の急激な増加などの現象がよく見られます。その際、端末の通信異常を確認する、最も簡単な手段が、データ処理・動作を管理する「CPU」のチェックです。

Windowsの場合

Windowsの場合は、タスクマネージャーでCPUの使用率を確認することができます。

手順は以下の通りです。

- タスクバーの何もない部分を右クリックし、表示されるメニューから「タスクマネージャー」をクリックします。

- タスクマネージャーが表示されるので「詳細」タブをクリックし、「CPU」欄に表示されているCPU使用率を確認します。

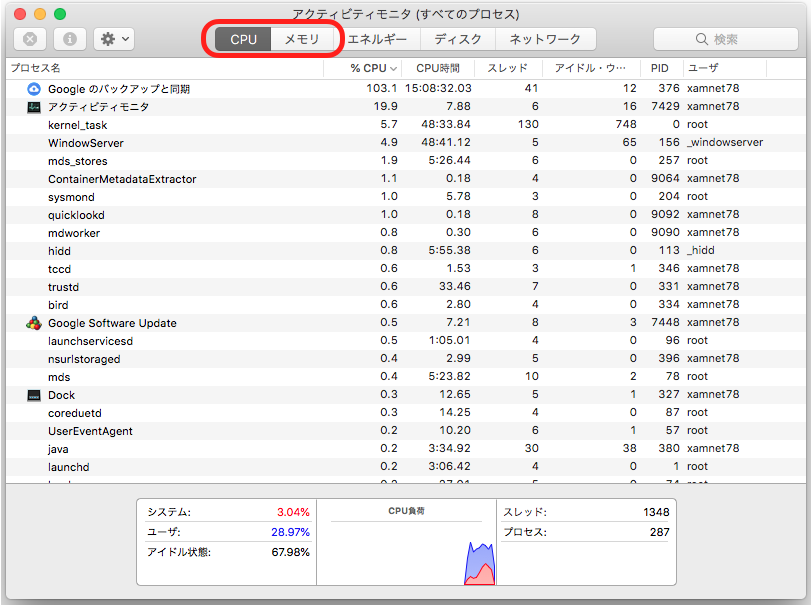

Macの場合

Macの場合、手順は次の通りです。

- 「Finder」→「アプリケーション」→「ユーティリティ」→「アクティビティモニタ」の順序でクリックします。

- 画面で各アプリやプロセスのCPU、メモリなどの使用状況が確認できます。CPUの利用率を確認する場合、上部の「CPU」ボタンを押します。

- 確認したい項目をダブルクリックするとさらに詳しい情報が見られます。

もしインストールした覚えのないソフトウェアが存在し、それがCPUを異常に占有している場合は、パソコンのハッキングやウイルス感染の可能性が考えられます。

怪しいプロセスを検索する

知らないプロセス名があれば、インターネットで検索し、それがマルウェアやウイルスである可能性がないか調べます。

エラーメッセージや警告ランプの確認

ハッキングやマルウェア感染が進行すると、システムに異常が発生し、エラーメッセージや警告ランプが頻繁に表示されるようになります。

【Windowsの場合】エラーの詳細を確認する方法

- イベントビューアーを開く

Windowsキー + R を押して「eventvwr.msc」と入力し、「OK」をクリックします。「Windowsログ」→「システム」を開き、異常なエラーメッセージがないか確認します。

- 「セキュリティ」ログを確認

「ログオン失敗」「認証エラー」などのログがないかチェックします。

【Macの場合】エラーの詳細を確認する方法

「アプリケーション」→「ユーティリティ」→「コンソール」を開き、エラーメッセージをチェックします。

ネットワーク通信の異常

ハッキングを受けている場合、ネットワーク通信にも異常が現れます。例えば、PCやスマートフォンが勝手に外部のサーバーへデータを送信していたり、使用していないのにインターネットの速度が極端に遅くなったりすることがあります。

タスクマネージャーやアクティビティモニターで「ネットワーク使用率」を確認

不審なアプリが大量のデータを送信していないか確認してください。

コマンドプロンプト(Windows)やターミナル(Mac)で通信の監視

Windowsではnetstat -ano、Macではlsof -iのコマンドを使用することで、現在アクティブなネットワーク接続を一覧表示し、外部との不審な通信が行われていないかを確認できます。

以下に、詳細な手順を説明します。

- Windowsの場合:Windowsキー + R を押して「cmd」と入力し、Ctrl + Shift + Enter を押して管理者権限で開きます。

- Macの場合:Command + Space を押し、「ターミナル」と入力して起動。

ルーターのログをチェック

ルーターの管理画面にログインし、接続履歴を確認してください。自分が使っていない時間帯に大量のデータ通信が行われていないかチェックします。

Wi-Fiネットワークの使用状況を確認

スマートフォンやPCで、Wi-Fiの「接続デバイス一覧」を確認し、不審なデバイスがないかチェックします。

不明なデバイスが接続されている場合、Wi-Fiのパスワードを変更してください。

もし不審な点を確認できた場合は、専門の調査会社でさらに詳しく調査することをおすすめします。

\法人様・個人様問わず対応 24時間365日無料相談OK!/

パソコンにセキュリティツールを使用する

パソコンのセキュリティ状況を確認するため、セキュリティソフトによるスキャンやWindowsセキュリティの使用方法をチェックしましょう。

セキュリティソフトでスキャン

以下は一般的なセキュリティソフトです。

- Windows Defender(Microsoft)(Windows標準搭載)

- ESET Internet Security

- Norton 360

- McAfee Total Protection

- Kaspersky Security Cloud

- Malwarebytes Anti-Malware

Windowsセキュリティの使用

Windows 10以降には標準で「Windowsセキュリティ」が搭載されており、ウイルススキャンやネットワーク監視が可能です。

- スタートメニューで「Windowsセキュリティ」と検索し、アプリを開きます。

- クイックスキャンまたはフルスキャンを実行し、脅威がないか確認します。

- 「ファイアウォールとネットワーク保護」を確認し、怪しいネットワーク接続がないかチェックします。

- 「コア分離」「メモリ整合性」などのセキュリティ機能が有効になっているかチェックし、設定を最適化します。

もし不審な点を確認できた場合は、専門の調査会社でさらに詳しく調査することをおすすめします。

パソコンのイベントログを確認する

ハッキングの兆候を詳しく調査するためには、システムのイベントログを確認することが有効です。特に、Windowsでは「イベントビューアー」を使用することで、詳細なログを分析できます。

イベントビューアーを使用

イベントビューアーは、Windowsのシステムログやセキュリティログを管理するツールです。不審なアクティビティの兆候を調査するのに役立ちます。

- 「スタートメニュー」→「イベントビューアー」と検索し、アプリを起動します。

- 「Windowsログ」→「セキュリティ」を選択、ここにはログイン試行や認証エラーの履歴が記録されています。

- 「システム」ログを確認。システムの異常な動作やクラッシュの原因を調査できます。

- 「ログオン失敗」「不明なプロセスの実行」「システムクラッシュ」など、通常とは異なる動作がないか確認してください。

自力で対応できない場合はフォレンジック調査の専門業者に依頼する

ハッキングや不正アクセス、ウイルス感染、情報漏えいなどの問題が起きた際、自分だけでの対応が難しいと感じたら、迷わずフォレンジック調査の専門業者に相談しましょう。

どこから侵入され、どんな情報が漏れたのかを正しく把握することが重要です。特に、被害が大きい場合や情報が悪用された疑いがある場合は、専門家によるフォレンジック調査を実施することで、被害の拡大を未然に防ぐ有効な対策につながります。

信頼できる業者を選び、早めに動くことが、トラブルを最小限に抑えるポイントです。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックの強み

デジタルデータフォレンジックは、迅速な対応と確実な証拠収集で、お客様の安全と安心を支える専門業者です。デジタルデータフォレンジックの強みをご紹介します。

累計相談件数39,451件以上のご相談実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積39,451件以上(※1)のご相談実績があります。また、警察・捜査機関から累計395件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、14年連続国内売上No.1のデータ復旧技術(※3)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※3)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2017年)

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。

ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

デジタルデータフォレンジックでは、相談から初期診断・お見積りまで24時間365日体制で無料でご案内しています。今すぐ専門のアドバイザーへ相談することをおすすめします。

パソコンがハッキングされているサイン

パソコンがハッキングされると現れやすいサインは次のとおりです。

- 動作が遅くなる・パソコンがフリーズする

- ファイルやデータの消失または変更

- 自分のアカウントにログインできなくなる

- ポップアップ広告が表示される

- 送り主不明のメッセージやメールが送信されている

- 状態表示ランプが点灯し、パソコンが遠隔操作される

- データ使用量が通常よりも大幅に増加している

- パソコンのセキュリティソフトから警告を受ける

- 利用した覚えのないサービスの請求や設定の変更通知が来る

- 知人や警察から個人情報が流出していると伝えられる

パソコンがハッキングされたときの症状については以下の記事でも紹介していますので是非参考にしてください。

パソコンのハッキングに関連について詳しくはこちら。

パソコンがハッキングされたときの症状とは?

パソコンがウイルス感染した時の初動対応と調査方法

パソコンが遠隔操作された時の対策・対処法は?

パソコンの操作ログはどこまでわかる?

\法人様・個人様問わず対応 24時間365日無料相談OK!/

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。