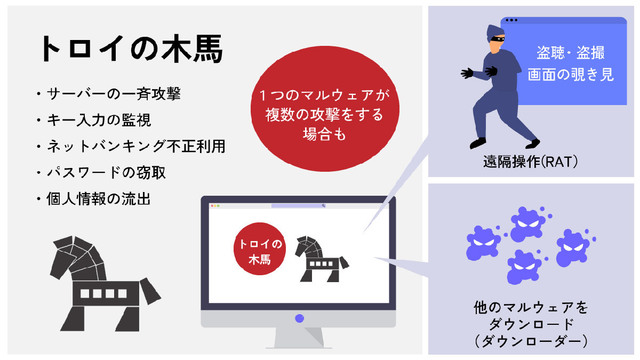

ギリシャ神話のトロイア戦争に由来する「トロイの木馬」は、悪意のあるソフトウェアの一種でもあります。これは正規のプログラムやファイルに偽装してコンピューターに侵入し、ユーザーに気付かれないまま不正な操作を行います。トロイの木馬は、パスワードの窃取、機密情報の流出、システムの破壊など、様々なサイバー攻撃を引き起こす可能性があるため、特に注意が必要です。

この記事では、トロイの木馬の基本的な仕組みから、感染した場合の対処法、さらに感染を防ぐための具体的な対策について詳しく解説していきます。

目次

トロイの木馬の仕組みと特徴

トロイの木馬は通常、無害なソフトウェアやファイルに見せかけてコンピューターに侵入します。多くの場合、電子メールの添付ファイルや偽のソフトウェアダウンロードリンクを通じて広がります。一度インストールされると、トロイの木馬はシステム内で隠れて動作し、バックドアを開いてハッカーがリモートからアクセスできる状態にします。

トロイの木馬の主な特徴は以下の通りです。

- 偽装されたファイル名やアイコンで侵入する

- リモートアクセスを許可し、外部から操作される可能性がある

- パスワードや個人情報の窃取、システム破壊を目的としている

- 感染後もユーザーが気付かないように隠れ続ける

トロイの木馬の種類

トロイの木馬には、以下の種類が存在します。

| 種類 | 特徴 |

|---|---|

| バックドア型 | システムにバックドアを作成し、ハッカーがリモートでコンピューターにアクセスできるようにする。システムの制御が奪われ、データの盗難や遠隔操作が可能になる。 |

| キーロガー型 | ユーザーのキーボード入力を記録し、パスワードや個人情報などの機密データを盗み出す。オンラインバンキングや重要なアカウントに不正アクセスされる危険がある。 |

| ダウンローダー型 | 他のマルウェアをダウンロード・インストールするための手段として利用される。システムにさらに悪質なソフトウェアを導入し、被害を拡大する。 |

| クリッカー型 | ユーザーの許可なく広告をクリックすることで、不正な収益を得る。大量のクリックが発生し、システムのパフォーマンスを低下させることがある。 |

| プロキシ型 | 感染したコンピューターをプロキシサーバとして利用し、不正な通信やハッキングの拠点として悪用する。トラフィックの追跡が難しくなり、さらなるサイバー攻撃が行われる可能性がある。 |

トロイの木馬に感染した場合の兆候

トロイの木馬に感染した場合、システムに以下のような兆候が現れることがあります。これらの症状に気付いたら、すぐに対策を講じる必要があります。

- PCの動作が遅くなる:トロイの木馬がバックグラウンドで動作し、リソースを消費している可能性があります。

- 不審なネットワークトラフィック:ハッカーがリモートでデータを送受信している可能性があります。

- 不明なプログラムやプロセスの起動:タスクマネージャーやシステムモニターで確認できないプロセスが動いている場合、トロイの木馬の可能性があります。

- セキュリティソフトの無効化:多くのトロイの木馬は、セキュリティソフトを無効化し、感染を隠そうとします。

なお、パソコンの使用中に、WindowsDefenderやMicrosoftを装い「トロイの木馬に感染しました」といった警告文が表示される場合があります。この場合の対処法については以下の記事で解説しています。

トロイの木馬に感染した場合の具体的な対処法

トロイの木馬に感染した場合、以下の手順に従って対策を講じることができます。

1. インターネット接続の遮断

トロイの木馬はリモートアクセスを可能にするため、まずはインターネット接続を切断することが重要です。これにより、外部からの操作やデータの流出を防ぐことができます。

操作手順:

- Windowsでは、タスクバーのネットワークアイコンを右クリックし、「ネットワークとインターネット設定」を選択します。

- 「アダプターのオプションを変更する」をクリックし、現在の接続を右クリックして「無効にする」を選択します。

- Macの場合は、「システム環境設定」から「ネットワーク」を選択し、接続中のネットワークを選び「切断」をクリックします。

2. セーフモードでシステムを再起動

トロイの木馬は通常のシステム起動時に実行されるため、セーフモードで起動することでトロイの木馬を一時的に無効化し、対策を講じることが可能です。

操作手順:

- Windowsでは、PCを再起動し、起動中にF8キーを押して「セーフモード」を選択します。

- Macでは、再起動時に「Shift」キーを押し続けることでセーフモードに入れます。

3. セキュリティソフトによるスキャンと駆除

セーフモードで起動した後は、必ず最新のウイルス定義ファイルを持つセキュリティソフトでシステム全体をスキャンし、トロイの木馬を検出して駆除します。「Windows Defender」や市販のセキュリティソフトなどを利用しましょう。

操作手順:

- セキュリティソフトを起動し、システム全体のスキャンを開始します。

- 検出されたトロイの木馬は、隔離または削除のオプションを選択して完全に駆除します。

- スキャンが完了したら、再起動してシステムが正常に動作するか確認します。

4. システムの復元

システムの復元機能を使用して、感染が発生する前の状態に戻すことも効果的な方法です。ただし、システムの復元はファイルや設定の一部を巻き戻すだけなので、感染の根本的な解決にはならない場合があります。

操作手順:

- Windowsでは、「スタート」メニューから「コントロールパネル」を開き、「システムとセキュリティ」内の「システム」を選択します。

- 「システムの保護」タブを開き、「システムの復元」をクリックします。

- 復元ポイントを選び、PCを復元します。

- 復元が完了したら、システムを再起動します。

5. フォレンジック調査を行う

トロイの木馬による被害が発生した場合、特に企業や組織においては、フォレンジック調査を専門の調査会社に依頼することが重要です。

フォレンジック調査とは、電子端末からデジタルデータを証拠として収集・分析し、サイバー攻撃などの原因や経路を特定するプロセスです。これにより、トロイの木馬がどのように侵入したのか、どのデータが影響を受けたのかを明確にし、適切なセキュリティ対策が可能となります。

フォレンジック調査会社に依頼するメリット

- 専門家による正確な証拠の収集:専門的な知識を持つ調査員が、システムに残るデジタル証拠を正確に収集します。

- 法的対応への備え:裁判で使用可能な証拠を適切に保全することで、後の法的対応にも役立ちます。

- 再発防止策の提案:調査結果に基づき、今後のセキュリティ強化策を提案してくれます。

詳しく調べる際はハッキング・乗っ取り調査の専門家に相談する

ハッキング、不正アクセス、トロイの木馬、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

ハッキング、不正アクセス、トロイの木馬、情報漏えいのような問題が発生した場合、どのような経路で、どのような情報が漏えいしたのか、被害の全容を正確に把握する必要があります。しかし、自力で調査を行うと、調査対象範囲が適切でなかったり、意図しない証拠データの消失が発生しやすく、不完全な結果になる恐れがあります。

このような事態を防ぎ、適切な調査によって原因究明を行うためにも、ハッキング調査の専門家に相談することが重要です。

ハッキング調査では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックでは、お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたします。

法人様の場合、ご相談から最短30分で初動対応のWeb打合せも開催しております。官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当者が対応させていただきます。

まずは、お気軽にご相談ください。

調査の料金・目安について

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

機器を来社お持込み、またはご発送頂ければ、無料で正確な見積りのご提出が可能です。

まずはお気軽にお電話下さい。

トロイの木馬の感染を防ぐための対策

トロイの木馬の感染を未然に防ぐためには、以下の対策が重要です。これらの対策を日常的に実践することで、サイバー攻撃のリスクを大幅に減らすことができます。

1. 信頼できないソフトウェアやリンクをクリックしない

トロイの木馬の多くは、偽のダウンロードリンクや電子メールの添付ファイルを通じて広がります。信頼できないソースからのダウンロードや、不審なリンクのクリックは避けましょう。

2. セキュリティソフトの導入と定期的な更新を行う

トロイの木馬からPCを守るためには、信頼できるセキュリティソフトのインストールが必須です。また、ウイルス定義ファイルやソフトウェア本体の更新を怠らずに行い、常に最新の状態を保ちましょう。

3. ファイアウォールの設定を確認する

ファイアウォールを適切に設定することで、外部からの不正なアクセスを防ぐことができます。特に企業ネットワークでは、内部ネットワークと外部ネットワークの間に強力なファイアウォールを設置することが推奨されます。

4. OSとアプリケーションをアップデートする

古いバージョンのOSやアプリケーションには、トロイの木馬が悪用する脆弱性が存在する可能性があります。定期的にOSやアプリケーションのアップデートを行い、常に最新のセキュリティパッチを適用することが大切です。

手順:

- Windowsでは、スタートメニューから「設定」を開き、「更新とセキュリティ」を選択します。

- 「Windows Update」をクリックし、利用可能な更新がある場合はインストールします。

- Macでは、「システム環境設定」から「ソフトウェアアップデート」を選択し、最新のアップデートを適用します。

5. 強力なパスワードを使用する

トロイの木馬が侵入した場合でも、強力なパスワードを設定しておくことで、ハッカーがシステムへのアクセスを困難にすることができます。以下のガイドラインに従って、強力なパスワードを設定しましょう:

- 8文字以上で、大文字、小文字、数字、記号を組み合わせる

- 定期的にパスワードを変更する

- 同じパスワードを複数のアカウントで使い回さない

6. 定期的なバックアップを実施する

トロイの木馬に感染してしまった場合でも、定期的なバックアップを実施していれば、重要なデータを失うリスクを大幅に減らすことができます。バックアップは外部ドライブやクラウドストレージに保存し、感染時にはシステムを復元できるようにしておきましょう。

7. 電子メールのセキュリティ対策を行う

トロイの木馬の多くは電子メールを通じて拡散されるため、電子メールのセキュリティ対策を徹底することが重要です。

- 不審な送信者からのメールは開かない

- 添付ファイルを開く前にセキュリティソフトでスキャンする

- 電子メールのフィルタリング機能を活用して、スパムメールを自動的に削除する

まとめ

トロイの木馬は、コンピューターシステムに大きな被害をもたらす悪意のあるソフトウェアですが、適切な対策を講じることで、その脅威から身を守ることができます。この記事で紹介した対策を実践することで、感染リスクを減らし、万が一感染してしまった場合でも迅速に対応できるようになります。

また、企業や組織でトロイの木馬による被害が発生した場合は、自己解決を試みるのではなく、専門のフォレンジック調査会社に相談することが最善です。これにより、証拠の保全や法的対応がスムーズに行えるだけでなく、再発防止に向けた具体的な対策を講じることが可能になります。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。