Microsoft 365 を利用する企業が増える一方で、クラウドアカウントを狙った攻撃は年々巧妙になっています。近年とくに問題となっているのが、「デバイスコード認証」を悪用した不正アクセスです。

この攻撃では、利用者を誘導して正規の多要素認証(MFA)を通過させた結果として発行されるアクセストークンを不正に取得し、Microsoft 365 のアカウントが乗っ取られます。

そこで本記事では、Microsoft 365 のデバイスコード認証がどのように悪用されるのか、そのリスクと被害に気づくためのサイン、そして基本的な対策の考え方について解説します。

目次

Microsoft 365 のデバイスコード認証とは

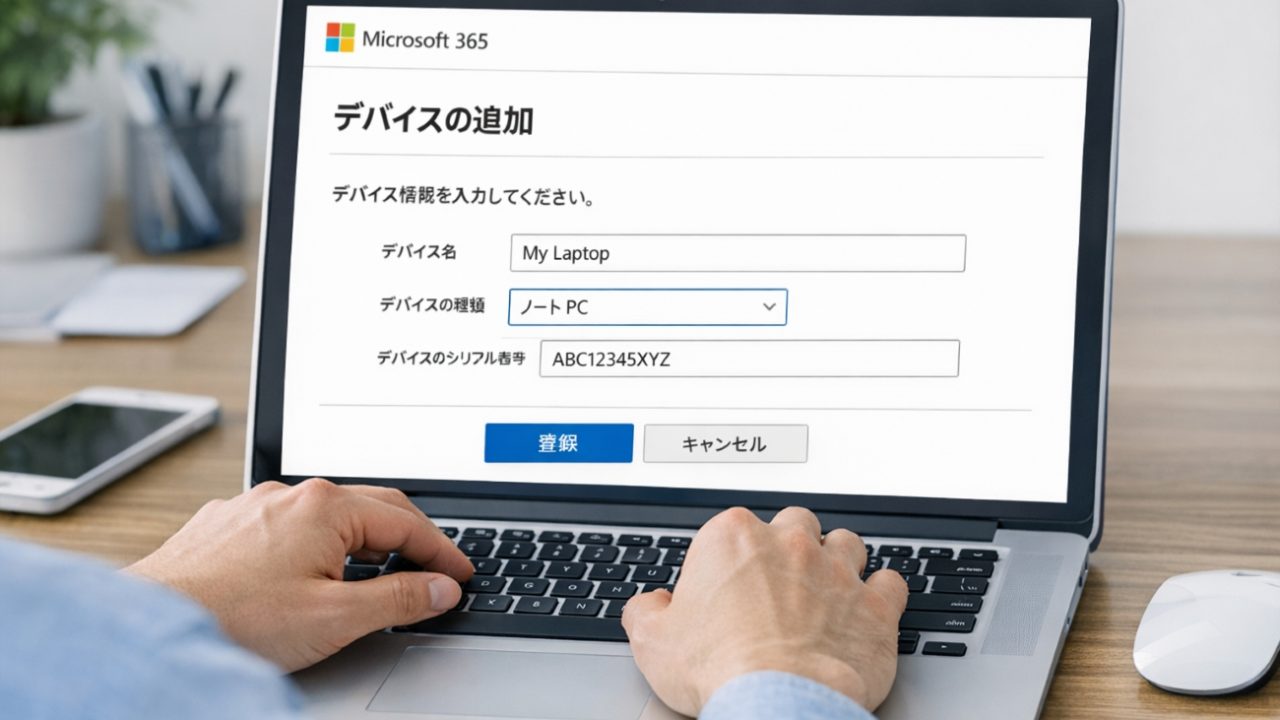

デバイスコード認証とは、キーボード入力が難しい端末(テレビ、会議室端末、IoT機器など)向けに用意された、OAuth 2.0 に基づく認証方式です。利用者は、端末に表示された短いコードを、別の端末で microsoft.com/devicelogin に入力し、Microsoft アカウントでサインインします。

本来は利便性の高い仕組みですが、「ユーザーが自分で正規サイトにログインする」という仕様が、近年の攻撃に悪用される原因となっています。

なぜデバイスコード認証は悪用されるのか

この攻撃は、特別な脆弱性を突くものではありません。むしろ、仕組みそのものの特徴がそのまま攻撃に利用されている点が問題です。特に以下の3つが悪用の鍵となります。

- ログインはMicrosoftの正規サイトで行われるため、不審に思われにくい

- MFA(多要素認証)を正規に通過した後の挙動となるため、異常と判断されにくい

- 認証後に発行されるアクセストークンが、攻撃者のアプリに渡る

このため、パスワードが盗まれていなくても、トークンを奪われれば、メールやTeams、OneDriveに継続的にアクセスされる状態になります。

ストレージや業務アプリまで横断的に悪用されるリスクがあり、放置すれば被害が拡大する恐れもあります。攻撃は正規の手順に見えるため、URL や偽ログイン画面といった従来型のフィッシング対策では検知されにくく、一見すると通常のサインインと区別がつきにくいケースがあります。

「侵入されたかもしれない」と感じたら、早めに状況を整理し、必要であれば専門業者に調査を依頼する判断も重要です。

デバイスコード認証悪用が疑われるサイン

デバイスコード認証の悪用は、「ユーザーが身に覚えのないデバイスコード入力をしている痕跡」と「その後のトークン・サインイン挙動の不審さ」が組み合わさって現れることが多いです。

特に、通常利用していないクライアント ID やアプリケーション、IP から継続的にトークンが使用されている場合、悪用の可能性を強く疑うべきです。

不審なデバイスコード入力の案内や操作

「会議参加のためにこのコードを microsoft.com/devicelogin に入力してください」といった案内が、Teamsやチャット、メールなどで届いた場合は要注意です。また、TV・ゲーム機・プリンタ等をセットアップしていないのに、突然デバイスコード入力を求められた場合も、誘導された可能性があります。

見覚えのないアプリへの同意・トークン利用

Microsoft Entra ID の管理画面で、記憶にないアプリが「同意済み」となっている場合、device_code フローを悪用された可能性があります。特に、正規とは異なるクライアント ID(例:Authentication Broker 以外)や、サードパーティの不審アプリによるトークン発行が見られる場合は要警戒です。

通常と異なる地域・端末・アプリからのアクセス

業務で利用していない国・地域・IP からトークンが発行され、Graph API やメール、SharePoint にアクセスしている場合、不正な横展開が疑われます。同じユーザーに対して短時間で「デバイスコード入力→トークン取得→ファイル/メール操作」が連続しているパターンは特に注意が必要です。

アカウントからの異常な操作や拡散行動

ユーザーの就業時間外に、大量のメール検索(例:「password」「admin」などのキーワード)、転送ルール変更、OneDriveからの一括ダウンロードなどがあれば危険信号です。さらに、アカウントから同僚や取引先に向けて「会議招待」や「再認証案内」などを装ったフィッシングメッセージが送られていれば、二次拡散のリスクも高い状態です。

デバイスコード認証悪用による主な被害

この攻撃が成立すると、単なる不正ログインにとどまらず、Microsoft 365 上にある多くのデータや権限が攻撃者に開放されるリスクがあります。特に、リフレッシュトークンを長期保持されることで、気づかないまま継続的な情報窃取や社内横展開が行われる点が深刻です。

メール・予定表の不正閲覧となりすまし

Outlookのメールや予定表が閲覧され、取引先・社内の役割・予定が把握されます。これにより、標的型攻撃や社内へのフィッシング再送信など、なりすましによる二次被害が拡大する恐れがあります。

OneDrive・SharePointからの情報漏えい

保存されている業務資料や顧客データが外部に持ち出されることで、取引先・規制当局・社内外への説明責任が発生します。特に機密文書・顧客情報・認証情報の漏えいは、訴訟・報告義務・営業停止等につながる可能性があります。

>>情報漏えい時の個人情報保護委員会への報告義務とは?詳しく解説

BEC(ビジネスメール詐欺)による金銭被害

乗っ取られたアカウントから、請求書詐欺や振込先変更依頼を送信するなど、財務部門や取引先を狙った金銭詐取(BEC)が行われるケースが報告されています。

Graph APIを通じた他サービスへの横展開

Microsoft Graph APIを利用し、組織内の他アカウント・共有メールボックス・グループ情報などを探索し、権限昇格や他クラウド・オンプレミス環境への横展開が行われる可能性があります。

ここまで見てきたように、デバイスコード認証の悪用は「すべて正規の操作に見える」という特性があり、一般的なフィッシング対策やログ確認だけでは見逃されやすい傾向があります。

また、自己判断でトークン削除や設定変更を行うと、証拠となるデータが消失する恐れもあるため、状況の整理には専門的な知見が求められます。

特に、どの権限レベルのアカウントが侵害されたか(一般ユーザー/部門管理者/グローバル管理者)によって被害範囲は大きく変わります。少しでも疑わしい動きが確認された場合は、早期に専門調査会社に依頼することがおすすめです。

専門家による「フォレンジック調査」では、スマホやパソコンに残った記録から、誰が・いつ・どこから侵入したのか、何の情報が狙われたのかを明らかにできます。

デバイスコード認証悪用への具体的な対策

デバイスコード認証悪用は、仕組みを理解したうえで対策を講じることで、リスクを大きく下げることが可能です。ここでは、Microsoft 365 環境で現実的に実施すべき対策を整理します。

デバイスコード認証を制限・無効化する

もっとも効果的な対策は、不要なユーザーやアプリに対してデバイスコード認証を使わせないことです。多くの企業環境では、社員がデバイスコード認証を使う業務上の必要性はほとんどありません。

Microsoft Entra ID の条件付きアクセスを利用することで、デバイスコードフローを全面的にブロックする、もしくは特定の管理アカウントや例外用途のみに限定することが可能です。

- 業務でデバイスコード認証が必要なケースがあるかを洗い出します。

- 不要と判断できる場合は、条件付きアクセスでデバイスコードフローをブロックします。

- 例外が必要な場合は、専用アカウントや限定グループのみに許可します。

アプリ同意と権限付与を厳格化する

デバイスコード認証悪用では、攻撃者が用意したアプリケーションに対して、ユーザーが気づかないまま権限を与えてしまう点が問題になります。

ユーザーが自由にアプリ同意できる状態を放置すると、意図しない権限付与が発生しやすくなります。

- ユーザーによるアプリ同意を無効化、または制限します。

- 管理者承認が必要なワークフローを設定します。

- 定期的にアプリ一覧と付与済み権限を棚卸しします。

条件付きアクセスで挙動を制御する

トークンが不正に取得された場合でも、その後の挙動を制限することで被害拡大を防ぐことができます。

条件付きアクセスを活用し、アクセス元や端末の状態に応じて制御を行うことが重要です。

- 業務で利用しない国・地域からのアクセスを制限します。

- 管理デバイスや準拠デバイスからのアクセスに限定します。

- サインイン頻度を設定し、長期トークンの悪用を防ぎます。

ユーザーへの注意喚起と教育

技術的対策に加えて、利用者自身が「怪しい操作」を見抜けるようにすることも重要です。

特に「コードを入力してください」「Microsoftのサイトで確認してください」と案内されるケースは、業務上でもっともらしく見えるため、明確なルールとして周知しておく必要があります。

- メールやチャットで送られたコードを入力しないこと。

- 見覚えのないアプリ名や権限要求は必ず拒否すること。

- 不審に感じたら、IT部門に確認すること。

被害が疑われる場合はサイバーセキュリティの専門業者に相談する

Microsoft 365 のアカウントがフィッシングメールをきっかけに不正利用され、Outlookを通じて本人になりすました形で、取引先や顧客、知人宛にスパムメールが送信されてしまうトラブルは少なくありません。このような場合、フィッシング行為の有無だけでなく、その後に不正アクセスや情報漏洩が発生していないかを確認することが重要です。

サインインログやアプリ同意履歴、アクセストークンを整理せずに対応すると、証拠となるデータが消失する恐れがあり、侵入時期や影響範囲を特定できなくなるリスクがあります。

サイバーセキュリティの専門業者であれば、フィッシングを起点とした不正アクセスや情報漏洩の有無・範囲を調査し、再発防止策まで整理することが可能です。

デジタルデータフォレンジックでは、官公庁・上場企業・捜査機関等まで幅広い調査対応経験を持つ専門の担当者が対応させていただきます。お電話またはメールでお問合せいただくと、状況のヒアリングと対応方法、お見積りを無料でご案内いたしますので、お気軽にご相談ください。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。