WindowsPCの操作ログには、PCの使用履歴や操作内容が記録されています。もし社内でデータの改ざん、不正アクセス、情報漏えいなどの不正行為が発覚し、具体的に何が行われたのかを明らかにする場合、社内不正やサイバー攻撃などのインシデントの詳細を調査するうえで操作ログは重要な役割を果たします。

元々自力でログ確認を検討している場合でも、タイムスタンプの上書きやファイル改変で証拠価値を損なう恐れがあるため、絶対に触らず専門のフォレンジック調査会社へご依頼ください。

この記事では、PC操作ログの取得方法について解説します。

目次

Windows PC で調査できるログの種類

操作ログとは、ユーザーがPCでどのような操作を行ったかについての記録です。操作が行われた日時や時間帯が記録され、情報持ち出しや不正アクセスなどのインシデントが発生した時期をしぼり、どのような操作が行われていたのか正確に把握することができます。

インシデント発生時の証拠収集で調査できる主なPCログの種類には以下のものがあります。

| 種類 | 解説 |

| 操作ログ | コンピュータ上で行われたユーザーの操作やシステムの動作を記録したデータ。アプリケーションの起動や終了、ファイルの作成や変更、システムエラー、ログインやログアウトの情報などが含まれます。 |

| 通信ログ | コンピュータやネットワーク機器が行う通信の詳細を記録したデータ。送受信されたデータの日時、通信相手のIPアドレスやポート番号、プロトコルの種類、データ量などが含まれます |

| 認証ログ | ユーザーやシステムがアクセスを試みた際の認証に関する情報を記録したログ。ユーザー名やIPアドレス、認証の成功または失敗の結果、認証が行われた日時などが含まれます。 |

| イベントログ | システムやアプリケーションで発生したさまざまなイベントを記録したログ。システムの起動やシャットダウン、アプリケーションのエラー、セキュリティに関する警告、サービスの開始や停止などの情報が含まれます。 |

| 設定変更ログ | システムやアプリケーションの設定が変更された際に、その内容を記録するログ。どの設定がいつ変更されたか、変更を行ったユーザー、変更前後の設定値などが含まれます。 |

| エラーログ | システムやアプリケーションがエラーを検出した際に、その詳細を記録するログ。エラーが発生した日時、エラーメッセージ、エラーの原因や発生場所、影響範囲などが含まれます。 |

Windows PC の操作履歴を確認する方法

以下では自力でWindows PCの操作ログを確認する方法を解説しますが、一般的な手順でログを閲覧・操作するとタイムスタンプの上書きやファイル自体の改変が起こりやすく、後日フォレンジック調査会社に依頼して正式な証拠保全・解析を行う際に重大なリスクを招く可能性がある点にご注意ください。

したがって、証拠の改変やタイムスタンプの破壊によるリスクを回避するため、操作ログには一切手を触れず、必ず専門のフォレンジック調査会社へご依頼ください。

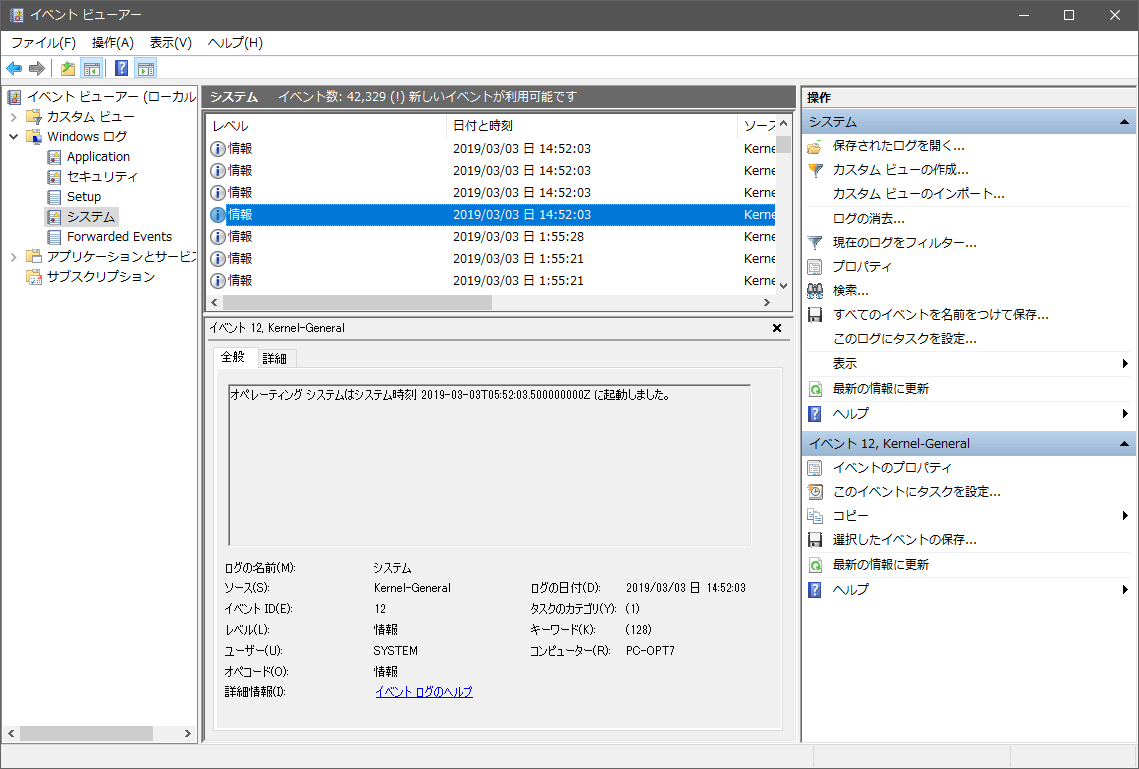

イベントビューアーを使ってシステムログを確認

イベントビューアーは、Windows OSに標準搭載されているログ閲覧ツールで、ログイン・シャットダウン・アプリケーションの実行・エラー情報などが記録されています。

起動手順

- スタートメニューをクリックし、「イベントビューアー」と検索して選択。

- 左側ペインで「Windowsログ」→「システム」または「セキュリティ」「アプリケーション」を選択。

- 中央に表示されるイベント一覧から、対象の項目をダブルクリックして詳細を確認。

主なログの内容

| ログ種類 | 内容の例 |

|---|---|

| システム | 起動・シャットダウン、デバイス接続など |

| セキュリティ | ログオン・ログオフ、ユーザーアクティビティ |

| アプリケーション | アプリのインストール、実行エラー |

システムログ (syslog)

Windowsの場合、前述した方法でイベントビューアを開き、左側のリストにある[Windows ログ] → [システム] を選択します。

Linuxの場合、syslogファイルは通常、/var/log/syslog や /var/log/messages などのパスに保存されています。ターミナルを開き、テキストエディタ(例: vi、nano)を使用してファイルを開くことができます。

セキュリティログ (seclog)

Windowsの場合、イベントビューアを開き、左側のリストにある[Windows ログ] → [セキュリティ]を選択します。セキュリティログには、セキュリティイベントやログイン/ログアウト情報が表示されます。

Linuxの場合、セキュリティログは通常、/var/log/auth.log や /var/log/secure などのパスに保存されています。ターミナルを開き、テキストエディタを使用してこれらのログファイルを開くことができます。

アプリケーションログ (applog)

Windowsの場合、イベントビューアを開き、左側のリストにある[Windows ログ] → [アプリケーション]を選択します。アプリケーション固有のログは、通常、イベントビューア内の該当するアプリケーションの名前の下に表示されます。

Linuxの場合、アプリケーションログは通常、/var/log/ ディレクトリ内に各アプリケーションごとに保存されています。ログファイルの名前はアプリケーションによって異なりますので、目的のアプリケーションのログを参照してください。

タイムライン機能でアクティビティ履歴を確認

Windows 10以降では「タイムライン」機能が搭載されており、過去に開いたファイル、フォルダ、Webサイトなどの操作履歴を時系列で一覧表示できます。

起動手順

- タスクバーの「タスクビュー」アイコンをクリック。

- または「Windowsキー + Tab」キーを押してタイムラインを表示。

- 日付ごとの操作履歴が表示され、対象のアクティビティをクリックすると再実行可能。

補足事項

- 最大で30日分の履歴が保存され、Microsoftアカウントでサインインしていれば複数デバイス間で同期可能。

- 「設定」→「プライバシー」→「アクティビティ履歴」から収集のオン/オフ設定が可能。

注意点と活用上のリスク

操作履歴の確認は便利ですが、以下のような制限や注意点があります

- イベントビューアーはあくまでシステム・アプリケーションの動作ログ中心で、個々のファイル操作までは確認できません。

- タイムライン機能は、EdgeブラウザやMicrosoftアプリとの連携が前提であり、すべてのアクティビティが表示されるわけではありません。

- 履歴が無効化されていた場合や手動で削除された場合、内容は確認できません。

Windows PC の操作ログから不正の痕跡を探す方法

ここでは操作ログから不正の痕跡(不審なアクティビティ)を探す方法について説明します。なお、調査対象はシチュエーションごとに異なります。

あらかじめ「ファイルの読み書き履歴やUSBメモリの挿入」あるいは「取り外し履歴」など、何を調べるのか明確にしたうえで調査しましょう。

操作ログから不審なアクティビティを探す基本的な方法

操作ログから不正の痕跡を探す方法は次のとおりです。

- イベントビューアを使用して、Windowsログから注目するログを分析します。

- 不審なアクティビティを探します。これには、不審なログイン試行、不正なアプリケーションの起動などが含まれます。

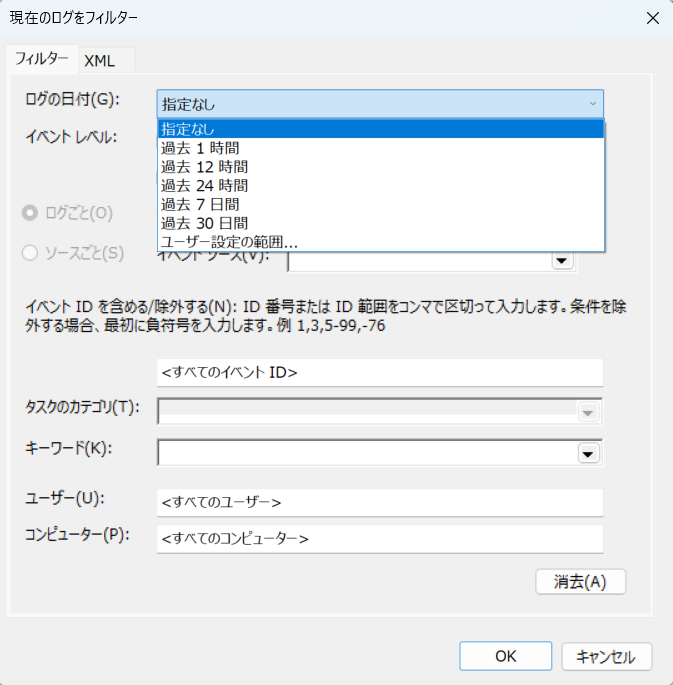

- 次に操作ログを特定の条件でフィルタリング(グルーピング)することで、不正の痕跡を見つけやすくなります。例えば、特定の日時範囲、特定のユーザー、特定のイベントIDなどを使用してログを絞り込むことができます。これは右のメニューにある「現在のログをフィルター」の項目を選択することで表示できます。

- 過去の不正アクティビティのパターンを分析し、それらを操作ログに適用することで、不正コマンドの使用や特定のファイルへのアクセス、異常なネットワーク通信などを探すことができます。

ファイルの読み書き履歴から不審なファイル操作を探す方法

操作ログを使用してファイルの読み書き履歴から不審なファイル操作を探す方法は次のとおりです。

- イベントビューアの起動: Windowsの場合、スタートメニューから「イベントビューア」を検索して起動します。

- イベントビューアで、左側のパネルから「Windows ログ」を展開し、「セキュリティ」を選択します。

- 次に、右側のパネルで「フィルタの作成」をクリックします。

- フィルタの設定画面で、以下のような条件を指定します。

- イベントレベル:成功と失敗の両方のイベントを含めるため、レベルを「情報」に設定します。

- イベントID:ファイルの読み取り記録(MicrosoftイベントID: 4656)とファイルの書き込み記録(MicrosoftイベントID: 4663)を含めるため、IDを指定します。

- ソース:イベントのソースを「Microsoft-Windows-Security-Auditing」に設定します。

- フィルタの設定が完了したら、「OK」をクリックしてフィルタを適用します。その後、イベントビューアに表示されるイベントの一覧で、ファイルの読み書きに関連するイベントを確認できます。

- 不審なファイル操作の特定: ファイルアクセスイベントの一覧から、不審な活動や異常なパターンを特定します。

- 不審なファイル操作を特定し、不正アクセスやデータ漏えいの可能性がある場合には、適切な対応措置を実施します。

ログ解析ツールで操作ログを調査する方法

操作ログ解析ツールは、ログの管理や運用に必要なリソースを解消するために開発されたツールです。企業規模でログの解析・運用を行うためには、この解析ツールが必要なケースがほとんどです。

しかし、解析ツールによってはログの改ざんや編集が可能なため、証拠能力が認められない可能性があります。

社内不正や職務怠慢などで証拠提出の必要性がある場合は、不必要に触らず、調査会社に依頼して適切な手順で調査することが重要です。

デジタルデータフォレンジックでは、ログの改ざんや削除がないことの証明と、調査内容を記したレポートの作成が可能です。見積もり相談に無料で対応していますので、まずはお気軽にご相談ください。

\相談から最短30分でWeb打ち合わせを開催/

Windows PC の操作ログで不正が発覚した場合に行うべきこと

WindowsPCの操作ログで不正が発覚した場合に行うべきことは次のとおりです。

- 端末をネットワークから切断する

- フォレンジック調査を行い、不正の証拠を収集する

- 内容証明郵便で不正行為者に対して警告を行う

①WindowsPCをネットワークから切断する

上記の方法で不正行為が発覚した場合、不正アクセスが直近も続いている場合、端末をネットワークから切断しましょう。これにより、追加の被害を防止することができます。

②フォレンジック調査を行い、不正の証拠を収集する

不正行為の証拠を確保するチームを組み、不正なログや関連するファイル、スクリーンショットなどを保存します。これは、後続の調査や法的手続きで役立つ可能性があります。

この際、フォレンジックの専門家と協力して、不正行為の原因や範囲を調査します。フォレンジックの専門家は不正行為の手口や経路を特定し、追加の脅威や被害の評価を行います。

③内容証明郵便で不正行為者に対して警告を行う

不正行為者に対して警告を行う場合は、内容証明郵便を利用することを検討してください。

内容証明郵便とは、郵便局が文書の内容、差出人、宛先、送付日時を証明するものです。これは、トラブルが発生した場合に、文書の存在や内容を証明するために役立ちます。

例えば、契約の解除通知や、金銭の支払い請求など、重要な文書を送付する場合に使用されます。つまり、不正行為者に対して警告を行う際、内容証明郵便を利用することで、警告が相手に確実に届いたかどうかを証明できるわけです。

Windows PC の操作ログ調査を行う場合、専門業者に相談する

適切な調査によって原因究明を行うためにも、フォレンジック調査の専門家に相談することが重要です。特に、法的手続きが絡むケースや被害が広範囲に及ぶ場合は、専門家の力を借りることで被害の最小化と信頼性の高い証拠の収集が可能です。

当社では、インシデント対応のプロが初動対応から、専門設備でのネットワークや端末の調査・解析、調査報告書の提出、ならびに報告会によって問題の解決を徹底サポートします。

フォレンジックサービスの流れや料金については下記からご確認ください。

【初めての方へ】フォレンジックサービスについて詳しくご紹介

【サービスの流れ】どこまで無料? 調査にかかる期間は? サービスの流れをご紹介

【料金について】調査にかかる費用やお支払方法について

【会社概要】当社へのアクセス情報や機器のお預かりについて

デジタルデータフォレンジックの強み

デジタルデータフォレンジックは、迅速な対応と確実な証拠収集で、お客様の安全と安心を支える専門業者です。デジタルデータフォレンジックの強みをご紹介します。

累計相談件数39,451件以上のご相談実績

官公庁・上場企業・大手保険会社・法律事務所・監査法人等から個人様まで幅広い支持をいただいており、累積39,451件以上(※1)のご相談実績があります。また、警察・捜査機関から累計395件以上(※2)のご相談実績があり、多数の感謝状をいただいています。

(※1)集計期間:2016年9月1日~

(※2)集計機関:2017年8月1日~

国内最大規模の最新設備・技術

自社内に40名以上の専門エンジニアが在籍し、14年連続国内売上No.1のデータ復旧技術(※3)とフォレンジック技術でお客様の問題解決をサポートできます。多種多様な調査依頼にお応えするため、世界各国から最新鋭の調査・解析ツールや復旧設備を導入しています。

(※3)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2017年)

24時間365日スピード対応

緊急性の高いインシデントにもいち早く対応できるよう24時間365日受付しております。

ご相談から最短30分で初動対応のWeb打合せを開催・即日現地駆けつけの対応も可能です。(法人様限定)自社内に調査ラボを持つからこそ提供できる迅速な対応を多数のお客様にご評価いただいています。

デジタルデータフォレンジックでは、相談から初期診断・お見積りまで24時間365日体制で無料でご案内しています。今すぐ専門のアドバイザーへ相談することをおすすめします。

よくある質問

対応内容・期間などにより変動いたします。

詳細なお見積もりについてはお気軽にお問い合わせください。

専門のアドバイザーがお客様の状況を伺い、概算の見積りと納期をお伝えいたします。

可能です。当社は特定の休業日はございません。緊急度の高い場合も迅速に対応できるように、365日年中無休で対応いたしますので、土日祝日でもご相談下さい。

もちろん可能です。お客様の重要なデータをお取り扱いするにあたり、当社では機密保持誓約書ををお渡しし、機器やデータの取り扱いについても徹底管理を行っております。また当社では、プライバシーの保護を最優先に考えており、情報セキュリティの国際規格(ISO24001)およびPマークも取得しています。法人様、個人様に関わらず、匿名での相談も受け付けておりますので、安心してご相談ください。