解決への手段

証拠が消された?と思って

も”諦めない!”が大切

当社は、あらゆるデジタル機器からストーカー行為の証拠データを復元、調査する「フォレンジックサービス」を提供しています。いまやデジタル機器なしには生活できない時代。犯罪捜査や法的係争などにおいても、パソコンやスマホなどのデジタル機器に残る記録を収集・解析し、法的証拠として問題解決に貢献します。ストーキングの事実を掴み、明らかにし、被害を最小限に抑えます。もし、機器が破損していたり、データが消されたりしていても、諦めないでください。解決に向けて、法的手段にも耐えられる万全の証拠保全を図ります。

最適な調査方法をご提案し、裁判に有効な証拠を納品

ご相談いただければ、担当者が丁寧なヒアリングを行い、最適な調査方法をご提案します。内密な解決を希望するか、告訴の可能性があるかを決定し、告訴する場合には、法的手法に則り、データを不正に書き換えられないよう記録、保全を行います。「保全」とは、複製したものとオリジナル機器のハッシュ値(別名「デジタル指紋」)が同じである事を証明する信頼性の高い複写方法。オリジナルの機器に手を加えると証拠能力が損なわれるため、完全にコピーした複製の方を調査の対象とします。たとえ証拠が消されていても上書きや再インストールなどがされていなければ、復旧できる可能性があります。また、パソコンやスマホ、サーバー、USBメモリなどのデジタル機器から、あるいは壊されている機器からもデータ復元が可能。復元されたデータ、メールのログ、社内アクセスやインターネットのアクセスなどから解析を行い、事実が証明できる証拠を抽出し、法的手段にも耐えられる報告書にまとめて納品いたします。

豊富な実績と経験で、スピーディーに解決へ

ストーカー被害に関する調査では、正確な事実を押さえることが重要です。当社は、個人様はもちろん、法人様のご依頼も多くいただいており、累積ご相談件数は23,703件(※1)を突破しています。また、警察・捜査機関からのご相談件数も250件以上(※2)いただいています。フォレンジック技術で高い実績を誇る、高度な技術を保有したデジタル鑑識のエキスパートたちが迅速で正確な作業を行います。「執拗に追い回されている」と気づいたら、まずはご相談ください。解決への道は必ず開けます。

※1 期間:2016年9月1日~ ※2 期間:2017年8月1日〜

取り出せる証拠データ例

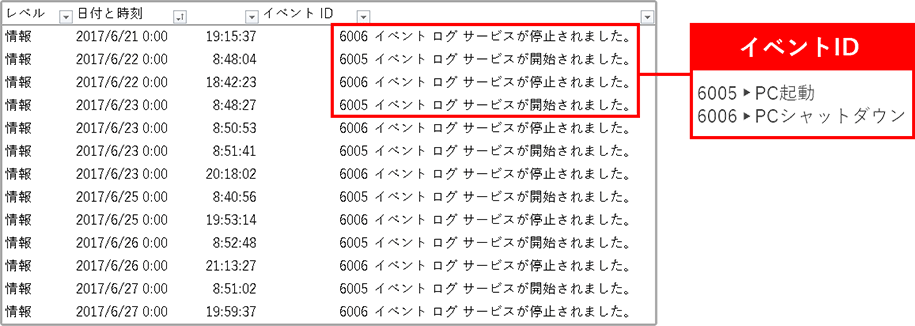

1.パソコンの基本情報の調査

調査対象機器の「アプリケーションがいつインストールされたのか」や「フォーマットがいつ行われたのか」「利用していたユーザーアカウントはなにか」などを確認。これにより「調査直前にデータ消去を試みた」などの行動履歴が判明する可能性があります。

2.最近利用したアプリケーシ

ョン等に関する履歴の確認

調査対象機器で、最近使用したアプリケーションを確認し、問題となりうる履歴が存在するか否かを調査。また、すでにデータが削除されている場合でも、端末内にデータが残存している場合は、復旧し残された履歴等の情報を得られる可能性があります。

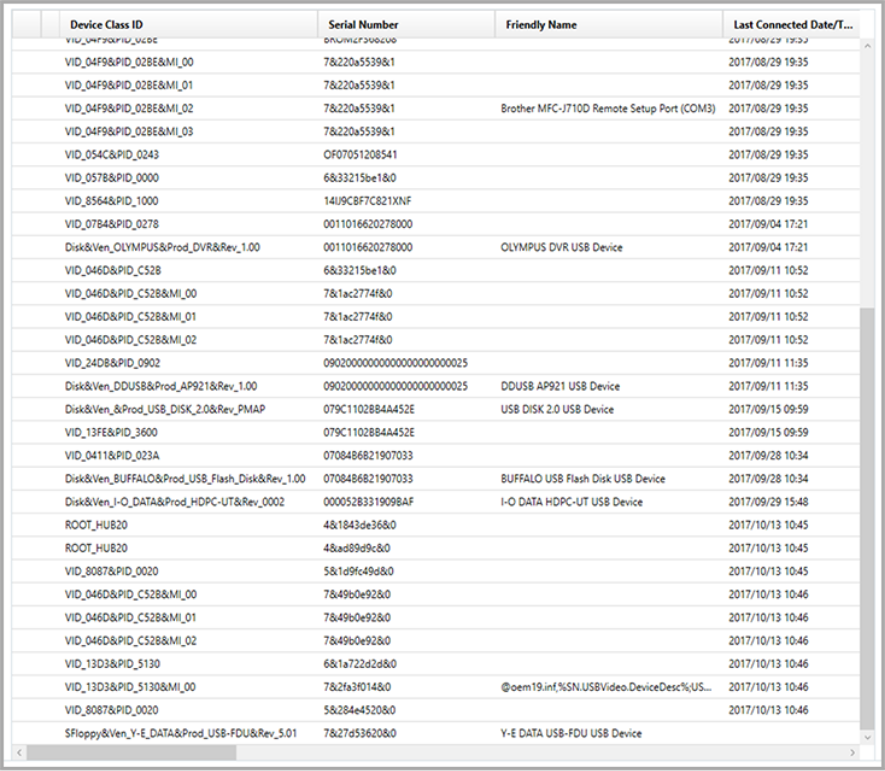

3.USB機器の接続履歴の確認

調査対象パソコンに接続されたUSB機器の「型番やメーカーなどの機器情報」、「初回接続日時」、「最終接続日時」の情報を確認。さらに「ファイルを不正にUSB機器に書き込んだ形跡などはないか」なども確認。また「調査対象とすべきUSB機器は他にないのか」などの確認も行います。

4.インターネットおよび

社内サーバへ

のアクセス履歴の確認

調査対象パソコンからインターネット上のストレージサービスやサーバ上のファイルに行ったアクセス履歴などを確認。問題となる行動がなかったかどうかを調査します。

5.プログラムの実行履歴の確認

調査対象サーバーで実行されたプログラムを、コマンドヒストリーやレジストリなどの情報を参照して確認。これにより「不審なプログラムが実行されていないか」「最終実行日時はいつか」「実行回数はどのくらいか」などを調査します。

6.削除したファイルの調査

専用ソフトにより、削除されたファイルの復元を行うことで、現存するファイル、履歴だけでは分からない痕跡を発見し、全容解明に役立てます。これにより、証拠隠滅の行動の痕跡が分かる事があります。

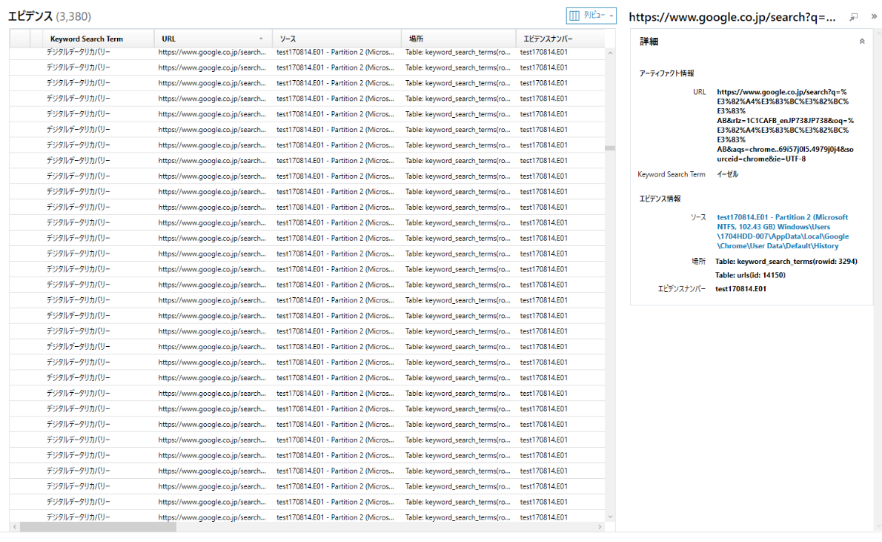

7.指定キーワードによる検索

ファイル内のデータなどに対して検索を行うことができるため、実際にファイルを開かなくとも、「特定キーワードを含むファイルの抽出」を行い確認することができます。

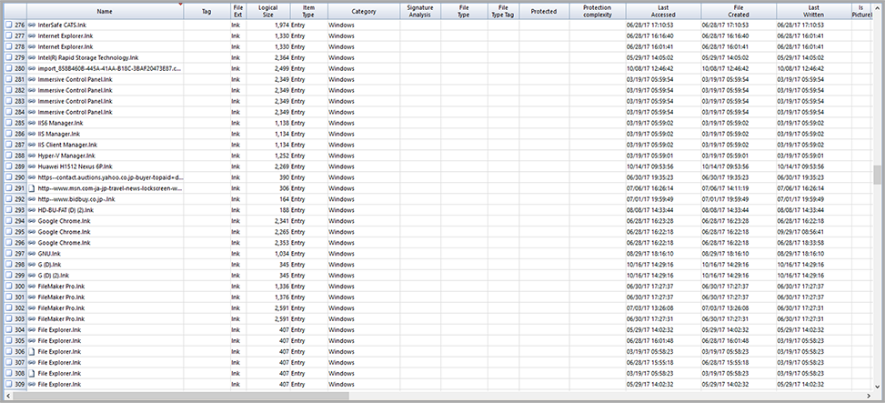

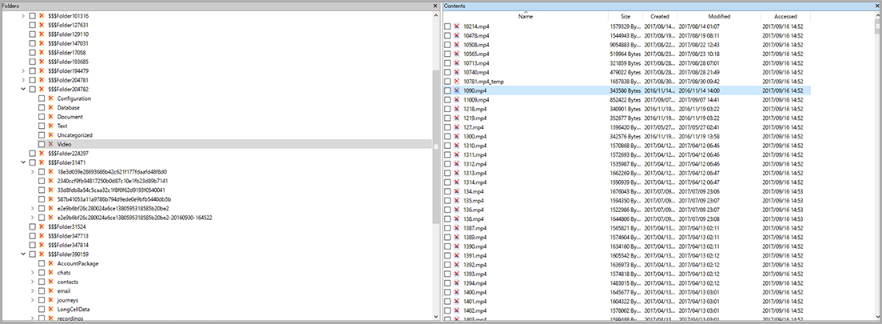

8.パソコン内の全ファイルリスト

パソコン内にあるすべての項目をリスト化。これにより、権限のないファイルの利用状況、特定期間に更新されているファイルなどを一覧で確認することができます。

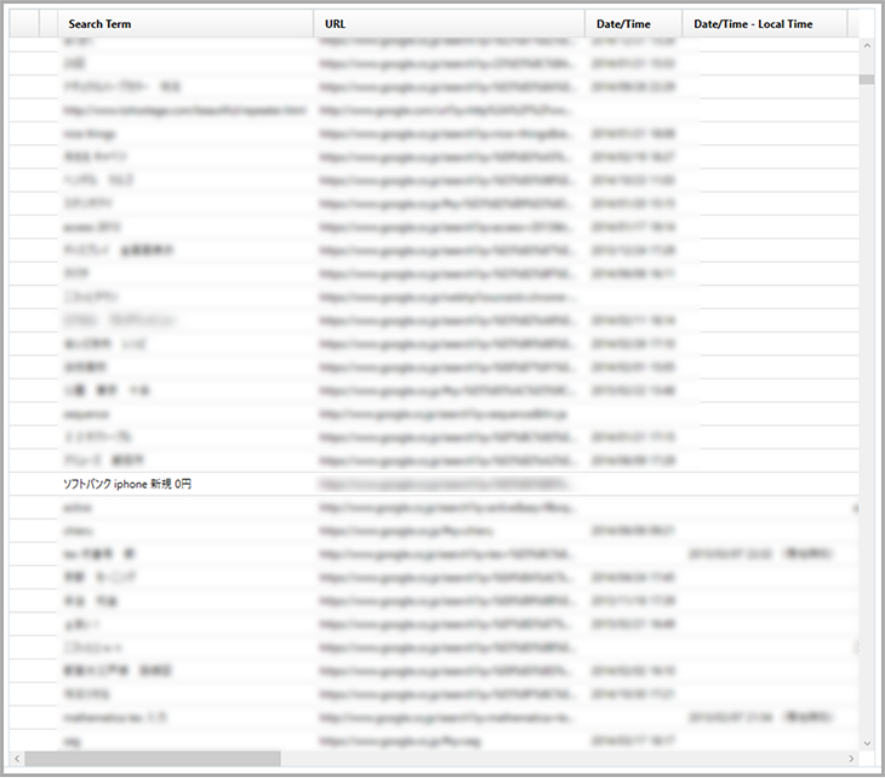

9.特定ブラウザの調査

Firefox(ファイアフォックス)、Chrome(クローム)などのブラウザの履歴・接続先を調査。これにより、Webメールによる不審なやりとりや、閲覧履歴から行動を調査できる可能性があります。

10.Office文書のプロパティ情報の調査

覚えのない「ホテル」、「カフェ」、「都道府県」のWi-Fi接続履歴を抽出いたします。相手の行動履歴が顕在化し、事実として提示できる可能性があります。