パスワード解析の手法

パスワード解析の技術はハッキング・不正アクセスを行う技術の応用となり、

ここではパスワード解析の技術と手法について詳しく見ていきます。

主なパスワード解析の手法

ブルートフォースアタック

ブルートフォースアタック総当たり攻撃とは、暗号や暗証番号などでありうるパターンをすべて入力し、解読する暗号解読法です。手作業では不可能な、膨大な回数の計算をコンピュータにまかせ、時間の許す限りパスワードの検証等を行う行為を指します。この方法は、時間的制約が無ければ確実にパスワードをクラックできます。どのような形態の暗号に対しても攻撃できますが、鍵の長さが増えると考えられる鍵のパターンの数は幾何級数的に増大しますが、時間さえかければ有効な方法であると言えます。

リバースブルートフォース攻撃

リバースブルートフォース攻撃とは、総当たり攻撃の変形です。通常の総当たり攻撃(ブルートフォースアタック)は、IDを固定し、パスワードをいろいろ試す、という攻撃方法であるのに対し、リバースブルートフォースアタックは、パスワードを固定し、IDをいろいろ試す、という攻撃です。攻撃に使われるパスワードは単純な文字列で、「admin」や「123456」「password」などの文字列が選ばれます。ユーザーIDは「0001」「0002」「0003」「0004」などのように連続した文字列を順番に試行する場合や、「satou」「suzuki」「takahashi」などのように、ユーザー名に用いられやすい文字列を試行する場合などがあります。

パスワードリスト攻撃

IDとパスワードの一覧(リスト)等を使い、攻撃対象サイトへログインを試行する攻撃方法になります。別名「リスト型攻撃」「リスト型アカウントハッキング」とも言われます。これは、単純な総当たり攻撃とは異なり、既に利用されているIDとパスワードを用いて攻撃を行うので、攻撃者は効率を上げることができます。

ディクショナリアタック

辞書にある単語を片端から入力して試すというもので、そのまま入力するだけでなく大文字と小文字を混在させたり数字を加えたり、辞書や人名録などのリストに載っているような既存の単語や、それらの組み合わせした処理も加えて実行されます。辞書の内容は単語、人名、地名、暦生年月日、住所録などです。多くのユーザーはパスワードを忘れると困るので、記憶しやすいように意味を与えます。ディクショナリアタックはその意味のあるパスワードをユーザーが設定しやすいということを逆手に取ったクラッキング手法になります。何万語も収録された辞書でも、コンピュータに自動処理をさせれば短時間で入力できるため、基本的なパスワード破りの手口として用いられています。

レインボーテーブル

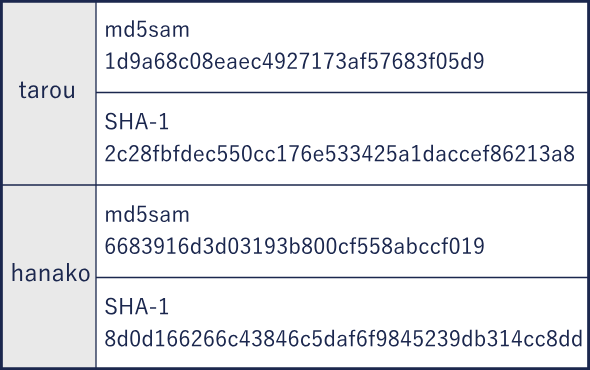

ハッシュから平文を得るために使われる手法です。レインボーテーブルは、このハッシュだったら平文はこの内容というのを明らかにするものです。下記はハッシュ値と、平文のセットを持ったテーブルになります。もし、ハッシュが「1d9a68c08eaec4927173af57683f05d9」だった場合はパスワードが「tarou」であることが分かります。「6683916d3d03193b800cf558abccf019」だった場合は「hanako」というパスワードになります。これを様々な文字列を総当りでやっていく手法になります。

![DDF:DIGITAL DATA FORENSICS[デジタルデータ フォレンジック]](/assets/images/ddf_head_logo.png)