サイバー攻撃とは、悪意あるハッキング行為(=クラッキング)の全てを指します。

たとえば、個人や組織のコンピューターに不正侵入することで「情報を盗み取る」「サイトに改ざんを加える」「暗号化した情報と引き換えに金銭を要求する」などがサイバー攻撃に該当します。

こうしたサイバー攻撃の形態は、特定の企業を標的にしたものから、無差別攻撃を行うマルウエアまで多様多種であり、IT技術の発展とともにその手口も巧妙化・複雑化しています。

この記事ではサイバー攻撃の目的や手口、対策方法を紹介します。

目次

1. サイバー攻撃の目的

情報/知的財産の窃取

近年は特定の組織から「機密情報」「知的財産」の窃取を目的とした、標的型サイバー攻撃が増加しています。もし企業が実際に被害に遭うと、情報流出・消失など直接的被害に留まらず、マイナスイメージから「社会的評価の低下」「顧客の流出」「取引先からの受注停止」など間接的なトラブルに見舞われやすく、平均損害賠償額は1件のサイバー攻撃につき5億4850万円にも登ると言われています(JNSA調べ)。

また、背後には国家によって高度に組織化されたサイバー集団の存在も指摘されており、その手口は、ますます巧妙化かつ進化しています。そのため企業側は、サイバー攻撃を前提にしたセキュリティ対策はもちろん、脅威の侵入を前提とした多層的な防御が求められます。

金銭窃取

これはマルウェアを用いたサイバー攻撃で、数あるサイバー攻撃の中でも最も深刻かつ悪質なものです。代表例としては「トロイの木馬」と「ランサムウェア」があります。

トロイの木馬

トロイの木馬は、正規の金融アプリなどになりすまし、ユーザーに気付かれないように金融機関の認証情報と金銭を窃取するマルウェア(不正なプログラム)です。

トロイの木馬については下記のページでも詳しく紹介しています。

https://digitaldata-forensics.com/column/trojan_horse/

なお、トロイの木馬はユーザーに感染したことが悟られない仕組みとなっており、あえて感染したことを知らせ、相手の恐怖を煽る「ランサムウェア」も増えてきています。

ランサムウェア

ランサムウェアは、組織の機密情報や知的財産を暗号化し、データ復号と引き換えに身代金を要求するマルウェアです。特に2010年代以降は、サイバー犯罪のビジネス化が進み、ランサムウェアの攻撃件数と被害規模も年々増加の一途をたどっています。また、その攻撃対象は大手企業だけに留まらず、医療機関やパイプラインなど重要インフラにまで及んでおり、セキュリティ対策が急がれます。

愉快犯/興味本位

インターネット黎明期の1990年代後半から2000年代初頭にかけてはWEBサイトの多くが非常に脆弱であり、技術的な知識が乏しいハッカーでも、ネット上で共有されている不正なツールを使えば、興味本位でサイバー攻撃を仕掛けることが可能でした。

現在では「インターネット上の法整備が進んだこと」「WEBサイトのセキュリティにまつわる堅牢性が強まったこと」「サイバー攻撃が組織集団化したこと」などから、イデオロギーを持たない「無目的」なサイバー攻撃は減少しています。

ハクティビズム

ハクティビズムとは「政治的意図を持ったサイバー攻撃」を指します。代表例として米国の匿名掲示板「4chan」から生まれた「アノニマス(=匿名)」が挙げられます。

アノニマスの攻撃対象は、新興宗教団体、インターネットを規制する政府、差別主義団体、過激派テロ組織などで、金銭窃取が目的のサイバー犯罪組織とは一線を画しています。なお、アノニマスは世界中でゆるやかにつながった匿名のネットワークであり、構成員の数や組織的な実態は不明瞭です。またこのような形態を取ったサイバー集団の攻撃は、2010年代前半がピークで、現在はビジネスを第一義としたサイバー犯罪組織による「悪意あるサイバー攻撃」が急増しています。

独立行政法人情報処理推進機構(IPA)は社会的影響の大きかったサイバー犯罪脅威を、個人/法人別に「情報セキュリティ10大脅威」として毎年発表しています。

情報セキュリティ10大脅威の2021年版は、以下のようなランキングとなりました。

| 個人 | 順位 | 法人 |

| スマホ決済の不正利用 | 1位 | ランサムウェアによる被害 |

| フィッシングによる個人情報等の詐取 | 2位 | 標的型攻撃による機密情報の窃取 |

| ネット上の誹謗・中傷・デマ | 3位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 4位 | サプライチェーンの弱点を悪用した攻撃 |

| クレジットカード情報の不正利用 | 5位 | ビジネスメール詐欺による金銭被害 |

法人では、例年通り「ランサムウェア被害」「標的型攻撃による機密情報窃取」が上位を占めているほか、テレワーク環境のネットワーク脆弱性を狙ったサイバー攻撃も多発しています。

また個人では、ネット上での中傷などを除けば、そのほとんどが金銭窃取であり、サイバー攻撃の過半数がビジネスとしての攻撃であることが分かります。

2. サイバー攻撃の手口

サイバー攻撃の方法には多様な種類がありますが、大きく5つ紹介します。

標的型メール攻撃

標的型メール攻撃とは、特定の企業などを標的にした「標的型攻撃」の一種です。

標的型メール攻撃では、取引先や関係者になりすましたメールが使われ、多くの場合でマルウェアが仕込まれたExcelやWordなど業務上よく使うファイルが添付されています。

もし受信者がこのなりすましメールに気付かずに添付ファイルを開くと、Office製品のマクロ(アプリの操作を自動化する機能)が悪用され、パソコン内の情報を漏洩させられたり、関係・取引先に感染を広げる踏み台にさせられたりします。

水飲み場型攻撃

水飲み場型攻撃とは、ユーザーが利用するWebサイトを改ざんし、標的のユーザーが訪れた時のみマルウェアに感染させる「標的型攻撃」の一種です。普段は無害なサイトでも、標的のユーザーが訪れた時だけ、悪意ある動作をするという特徴があり、標的外のユーザーがアクセスしても何も起こらないため、脅威や改ざんが発覚しにくいという側面があります。

なお、水飲み場攻撃という名称は、標的が訪れるWeb サイトを「草食獣が集まる水飲み場」に見立て、一方で待ち伏せしている攻撃者を肉食獣に見立てた構図に由来しています。

無差別型攻撃

無差別型攻撃は、明確な攻撃目標を設定せず、不特定多数の端末に攻撃メールを送信するサイバー攻撃です。自動生成された不可解な文章に、詐欺サイトへのリンクが掲載されたスパムメールを目にしたことがある人も多いのではないでしょうか。ただし、無差別型攻撃は減少傾向にあり、一方で攻撃する組織を計画的に設定した「標的型攻撃」が増加しています。

脆弱性攻撃

サイバー攻撃では、サイトの脆弱性を悪用する攻撃手法が多く見られます。

たとえば「SQLインジェクション」と呼ばれる脆弱性攻撃ではサイトに対し、不正な命令コードを注入することでデータベースのハッキングを行います。

この際、攻撃者によってデータが自由に操作・閲覧され、個人情報を抜き取られたり、データが改ざん・削除される恐れがあります。SQLインジェクションを防ぐためにも、サイト構築時にはSQL文の組み立てには注意を払う必要があります。

またOSやアプリケーションなどソフトウェアに新たな脆弱性が発見され、修正プログラムが提供される前に行われる「ゼロデイ攻撃」など、脆弱性攻撃は対策が取りにくいこともあり、被害に遭わないためには、脆弱性を狙ったサイバー攻撃を検知するセキュリティ製品の導入などが欠かせません。

DDoS攻撃

DDoS攻撃とは対象のサーバーに過剰な負荷をかけ、サービスを停止させるサイバー攻撃です。たとえば、ある商品がSNSで注目され、WEBサイトにアクセスが集中するとサーバーダウンになることがあります。DDoS攻撃ではこの仕組みを悪用し、複数に分散した攻撃用マシンから一斉かつ継続的に攻撃を行うことで、意図的にサーバーダウンを起こします。

DDoS攻撃では、攻撃元のIPを偽装するため、不特定多数のゾンビ化したパソコンに対して、攻撃命令を送信することで実行されます。また踏み台としてDDoS攻撃に加担させられた被害者も加害者と非難される恐れもあるため、これは非常に悪質な攻撃手法と言えます。

3. サイバー攻撃の対策方法

パスワードの強化

サイバー攻撃を防ぐ最も原始的な手段が、IDやパスワード管理の強化であり、特に重要なのが「同じパスワードやパスフレーズを複数のサイトで使用しないこと」です。

サイバー犯罪の加害者は、1つのIDとパスワードを取得したとき、他のサイトでも同じIDとパスワードを試そうとします。また彼らは、何百もの著名なサイトに、わずか数秒で総当たり的にログインするアルゴリズムを利用し、執拗にハッキングを試みることがあります。もし同じパスワードを複数サイトで利用していると、自身のアカウントが次々とハッキングされてしまいます。パスワードは長く複雑に、かつ絶対に使いまわさないようにしましょう。

セキュリティツールの導入

サイバー攻撃は巧妙化・複雑化しており、現在は1日当たり100万個以上ものマルウェアが生成されていると言われています。従来のファイアウォールや数年前にリリースされたウイルス対策ソフトのみだと、たやすく脆弱性を突かれてしまうのは言うまでもありません。

そのため、セキュリティー製品は常に最新版に更新し、新種のマルウェア侵入を出来るかぎり防ぐ必要があります。

また、マルウェアの侵入を前提とした、不正通信検知・遮断システムの導入も欠かせません。侵入時の被害に関しては、最小限に抑えるための体制整備を整えておきましょう。

脆弱性の調査

脆弱性とは、アプリ、OS、ネットワークに隠されたセキュリティ上の欠陥です。WEBサイトやソフトウェアは人間が設計したものであるため、欠陥は避けられません。これは「セキュリティホール」とも呼ばれます。

もしサイバー攻撃による被害を受けた場合は、どこかに脆弱性があった可能性が高いため、専門業者による「フォレンジック調査」で被害全容を調査されることを強くおすすめします。これはサイバー攻撃の被害調査において最も安全かつ適切な手段となっています。

4.フォレンジック調査とは

フォレンジック調査とは、デジタル機器からサイバー攻撃の経路や、情報流出の有無などを調査する手法のことです。フォレンジック調査では、攻撃にあった機器に対して、サイバー攻撃の経路や情報流出の有無などの調査を行い、法廷での立証にも利用することができる報告書を作成します。

なお、取引先や行政などに報告が必要な場合、 専門的なノウハウを持たない中で自社調査を行っても、正確な実態把握ができず、場合によってはさらなる信用失墜につながってしまう危険性があります。

またフォレンジック調査を行うかまだ決定していない段階であっても、社内でインシデントが発生した際は、今後のプロセスを整理するために、まずは実績のある専門会社へ相談することをおすすめします。

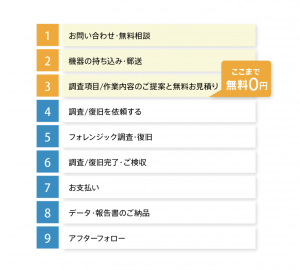

フォレンジック調査の流れ

フォレンジック調査会社へ相談・依頼する際は以下のような流れで行います。なお、当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。

デジタルデータフォレンジック(DDF)では、フォレンジックの技術を駆使して、法人/個人を問わず、お客様の問題解決をいたします。

\24時間365日 相談受付/

デジタルデータフォレンジックでは、国内売上シェアトップクラスのデータ復元技術を活用し、パソコンやスマートフォンに残されたログの調査やマルウェアの感染経路調査を行っています。また、ご相談件数は警察機関や法律事務所、官公庁、上場企業から個人のお客様まで32,377件以上を数えます。

お困りの際はデジタルデータフォレンジックまでご相談ください。なお、証拠利用の場合、法定資料としても活用できる報告書の作成も承っております。