マルウェアとは、有害なソフトウェアの総称です。マルウェアの語源は「悪意のある(malicious)」と「ソフトウェア」を組み合わせた造語です。攻撃対象は個人から法人まで幅広く、パソコンを所有する以上は、必ず警戒しなければならない脅威です。

この記事では、マルウェアの種類や特徴、それぞれのマルウェアに感染した際の対処法を紹介します。

目次

代表的なマルウェア

マルウェアには数多くの種類があります。その中でも代表的なマルウェアから紹介します。

コンピュータウイルス

コンピュータウイルスは、既存のプログラムを改ざんして、自己増殖するマルウェアのことです。

コンピュータウイルスとマルウェアは、しばしば同一のものとして言及されることもありますが、実際は異なります。マルウェアは「不正なソフトウェアすべて」を包括している用語で、コンピュータウイルスは、あくまでマルウェアのカテゴリに含まれる脅威の一つです。

コンピュータウイルスには、主に次の特徴があります。

- 単体で活動し、他のコンピュータに伝染する

- 既存プログラムを改ざんして自己増殖する

- 潜伏機能を持ち、一定の条件を満たすことで「発症」する

- プログラムやデータ破壊など、有害な動作を行う

ワーム

ワームは、自己増殖機能を持ち、ネットワークを介して感染する単独行動型のマルウェアです。

不正なプログラムが実行されることで感染を広げるウイルスと比較すると、ワームは自身を複製し、感染したデバイスのメールやファイル機能を用いて他のプログラムへ拡散し、感染の範囲を広げていく特徴があります。

一台の端末がワームに感染してしまうと、ネットワークに繋がっている他の端末まで感染してしまう恐れがあります。

トロイの木馬

トロイの木馬は、正常なソフトウェアに偽装して侵入し、単独で攻撃を行うマルウェアです。

正規のソフトやファイルを装い、デバイスに侵入後、ユーザーが解凍・展開することで、攻撃を開始します。現状マルウェアの80%がトロイの木馬型であり、もっともメジャーかつ悪影響を及ぼすマルウェアとなっています。

トロイの木馬の活動は主に次の通りです。

- ユーザーの個人情を外部に送信する

- 不正攻撃の踏み台にする

- 仮想通貨(ビットコインなど)の採掘作業(マイニング)に利用される

トロイの木馬の特徴・感染経路については下記の記事で詳しく解説しています。

その他の一般的なマルウェア

アドウェア

アドウェアは、広告をユーザーの画面に表示させるソフトウェアです。

アドウェアに感染してしまうと、「ウイルスに感染しました」という警告型のポップアップが表示され、指示に従うと高額な請求をされたり、遠隔操作される恐れがあります。

もし誘導されるがままに進んでしまうと、次のような内容を要求されます。

- 050から始まる番号への架電

- 高額なセキュリティプランへの加入

- 遠隔操作用ソフトウェアのインストール

- 個人情報・金銭情報に関する番号の入力

- 作業費の支払い請求

アドウェアが表示される事例や対処法については、以下の記事で詳しく解説しています。

スパイウェア

スパイウェアとは、ユーザーに気が付かれないように、対象端末に不正侵入し、ユーザーの行動や個人情報を収集し、第三者に送信するソフトウェアです。

スパイウェアは、多くの場合、フリーソフトやシェアウェアに紛れています。悪質なことに、ソフトウェア自体は、ユーザーにとって役に立つため、不審に思う機会が少なく、経年劣化としてデータを外部に送信され続けてしまいます。

また、スパイウェアを同梱しているソフトの使用許諾契約書に、スパイウェアの存在が記載されていることもありますが、記述が英語だったり曖昧だったりすることが多いため、大半のユーザーは読み飛ばしてしまう傾向があります。

ボット

ボットは、コンピュータウイルスの一種です。攻撃者は、ボットに感染した端末を操作し、別の端末へのサイバー攻撃やスパムメールの大量送信に用いられます。

バックドア

バックドアは、攻撃者が不正侵入用に設置した、端末の勝手口です。バックドアが設置されてしまうと、IDやパスワードがなくてもログインされてしまい、気が付かないうちに機密情報が盗み出されてしまったり、遠隔操作が行われたりする被害が生じる恐れがあります。

キーローガー

キーローガーは、キーボードの操作内容を記録するマルウェアです。

本来キーロガーは、システムエンジニアの作業記録などを残すために使用されていましたが、SNSのパスコードやクレジットカード情報を盗み出すことが可能になるため、他のマルウェア感染と同様に情報盗取の目的で悪用されている経緯があります。

キーロガーには、ソフトウェアタイプとハードウェアタイプが存在します。ソフトウェアタイプは、コンピューターやスマートフォンにソフトやアプリケーションの形態でインストールされます。ハードウェアタイプはコンピューターとキーボードの間に装置を設置することで操作内容を取得します。

もし自らの知らないうちにキーロガーが動作していると、個人情報の漏えいや金銭詐取の被害につながる恐れがあります。

ルートキット

ルートキットは、不正アクセスを手助けするソフトウェアのパッケージ(集合体)です。ルートキット自体は直接的な攻撃を仕掛けてくるのではなく、他のマルウェアの活動を手助けする役割を果たします。たとえば次のようなツールがルートキットに属しています。

ログ改ざんツール

マルウェアが侵入した際の履歴を改ざんすることが出来るようになります。

バックドア生成ツール

バックドアを作り、次回から侵入しやすい入り口を作成することが出来ます。

トラフィック監視ツール

ネットワークを介して、やり取りを盗聴することが可能になります。

ファイルレスマルウェア

ファイルレスマルウェアは、デバイスに何らかの方法でプログラムを送り込み、ファイルの実行ではなくOSの標準機能を悪用して実行させることで被害を生じさせるマルウェアです。メモリ内だけに常駐しファイルではなくメモリ上でプログラムを実行するため、攻撃の痕跡が残らず、ユーザーが気づきにくい特徴があります。

近年感染被害が増加しているマルウェア

ランサムウェア

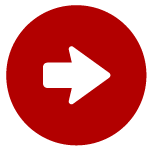

ランサムウェアとは、端末上のデータを暗号化し、データの復旧・復号と引き換えに身代金を請求する非常に悪質なマルウェアです。

世界中に悪名を轟かせたランサムウェア「WannaCry」

世界中に悪名を轟かせたランサムウェア「WannaCry」

ランサムウェアは、不特定多数の個人ユーザーから特定の法人をターゲットとした攻撃へと移行したことにより、年々被害額が拡大しています。

もし企業のデータが暗号化されると、システム障害で操業停止に追い込まれたり、社内機密の流出の恐れがあります。ランサムウェアによって、事業を停止せざるを得ないとなると、広範囲に影響を及ぼし、取り返しのつかない事態を引き起こすことがあります。

ランサムウェア感染時の症状・対処方法は、以下の記事でも詳しく紹介しています。

Emotet(エモテット)

Emotetは、他のマルウェアを媒介する「マルウェアのプラットフォーム」として悪名高いトロイの木馬型マルウェアです。強い感染力と拡散力を持ち、セキュリティ検知を回避する潜伏能力を兼ね備えています。

Emotetには、主に次のような特徴があります。

- メールに添付されたWordやExcelを経由して感染する

- 文面は、関係者の端末から盗んだメールが引用されており、本物の内容を装う

- 他のマルウェア・ランサムウェアへと感染させる(→二次被害・三次被害)

Emotetは2021年初春、欧米の捜査当局によって壊滅しました。しかし、今秋になってから活動再開の兆候が見られており、情報処理推進機構(IPA)も注意喚起を行っています1。

Emotet感染時の症状や被害、対処方法については、下記で詳しく紹介しています。

マルウェア感染時の対処法

セキュリティソフト

セキュリティソフトでは、ウイルスの検知・駆除できます。しかし、セキュリティソフトにはいくつかのデメリットがあります。

まず、セキュリティソフトは、すでに過去に検知・駆除したウイルスしか検知できません。日々膨大な数のウイルスが新たに作成されており、今日ではセキュリティソフトだけですべての対策をカバーすることは難しいとされます。

また、セキュリティソフトでは、漏えいした情報や、マルウェアの感染経路、およびネットワーク上の脆弱性までを調査・特定することは出来ません。

マルウェアの被害調査を個人で行うことは難しいため、詳細な調査を行うには、デジタル端末の分析を行う「フォレンジック」技術を保有する専門業者に相談する必要があります。

専門業者に相談する

マルウェア感染が疑われる場合、専門的なノウハウを持たない中で調査を行っても、正確な実態把握は、ほぼできません。また感染が疑われる場合、個人でむやみに操作してしまうと、マルウェアの感染経路が困難となり、被害の全容が掴みにくくなる恐れがあります。

特に法人の場合、個人情報保護法の観点から、行政機関に報告書を提出する義務が生じることもあります。しかし、自社調査だけでは、客観性の担保や正確性の観点から不適切とみなされてしまうこともあります。

一方で、マルウェアの感染調査に対応した業者では、デジタル機器を解析する「フォレンジック」という特殊技術を活用して、どのようなマルウェアに感染したか、もしくは感染経路や情報漏えいの有無などを適切に調査することが可能です。

フォレンジック調査については下記の記事で詳しく紹介しています。

また企業などの場合、「ファスト・フォレンジック」と呼ばれる早急なインシデント調査で感染端末を特定できるため、感染拡大や二次被害の予防にもつながります。

専門業者で調査するメリット

①専門エンジニアの詳細な調査結果が得られる

フォレンジック調査の専門会社では、高度な技術を持つ専門エンジニアが、正しい手続きでマルウェア感染の有無を調査できるため、社内や個人で調べるよりも正確に被害の実態を確認することができます。

また、自社調査だけでは不適切とみなされてしまうケースがありますが、フォレンジックの専門業者と提携することで、調査結果を具体的にまとめた報告書が作成できます。なお、これは公的機関や法廷に提出する資料として活用が可能です。

②セキュリティの脆弱性を発見し対策できる

フォレンジック調査では、ウイルス感染の経路や被害の程度を明らかにし、現在のセキュリティの脆弱性を発見することで、今後のリスクマネジメントに活かすことができます。

なお、弊社では解析調査や報告書作成に加え、お客様のセキュリティ強化に最適なサポートもご案内しています。

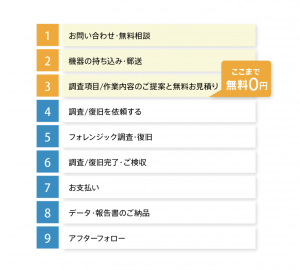

フォレンジック調査の流れ

被害が拡大する前に対処することが重要ですので、フォレンジック調査を行うかまだ決定していない段階であっても、一度専門会社へ相談するのをおすすめします。

当社では作業内容のご提案とお見積りのご提示まで無料でご案内しております。まずは気軽にご相談ください。

\24時間365日 相談受付/

マルウェアに感染した場合はDDFへ

デジタルデータフォレンジックでは、国内売上トップクラスのデータ復旧技術を活用し、パソコンやスマートフォンに残されたログの調査やマルウェアの感染経路調査を行っています。また、ご相談件数は警察機関や法律事務所、官公庁、上場企業から個人のお客様まで32,377件以上を数えます。

お困りの際はデジタルデータフォレンジックまでご相談ください。なお、証拠利用の場合、法廷資料としても活用できる報告書の作成も承っております。